Le 6 mai, c'était la journée mondiale du mot de passe. Un dispositif de sécurité que l'on utilise désormais au quotidien, mais qui est plus que jamais contesté tant il peut être complexe à être bien mis en œuvre. Si certains rêvent de le voir disparaître, ce n'est pas encore près d'arriver, loin de là.

Le mot de passe n’est pas mort, contrairement à celui qu’on considère comme son inventeur, Fernando Corbató, qui nous a quitté en 2019. N’en déplaise aux nombreux vendeurs de solutions d’authentification, cet outil a encore de beaux jours devant lui, à condition de le considérer pour ce qu’il devrait être : un secret.

Tout comme la biométrie, qui est une invention préhistorique puisque les artistes du paléolithique utilisaient déjà la forme de leur main pour signer leurs peintures, l’utilisation du mot de passe ne date pas d’hier. Mis en œuvre par les militaires à toutes les époques, il pouvait suffire à entrer dans un lieu particulier, ou faire office de réponse à un challenge afin de permettre une identification. Depuis, c'est surtout sa forme qui a changé.

On génère ainsi des mots de passe complexes d'un clic, parfois stockés dans un navigateur ou un gestionnaire spécialisé, un type d'outil désormais courant même pour le grand public. Puis il y a les clés de sécurité, pouvant générer des codes à usage unique ou stocker des clés privées. Le tout favorisé par les standards FIDO2/WebAuthn.

Nous sommes encore dans une phase de transition des dispositifs de sécurité. Le moment parfait pour revenir aux fondamentaux, à ce qu'était un mot de passe à l'origine et ce qu'il doit réellement protéger.

Pourquoi un mot de passe en informatique ?

Le développement de l’informatique s’est retrouvé, dans les années 60, face à un problème qui nous paraît naturel aujourd’hui, mais qui ne l’était pas forcément à l’époque : le partage des ressources (puissance de calcul, stockage, etc.). Leur rareté et leur coût élevé faisaient que l’on était souvent obligé de partager l'accès à une machine. Assez ironiquement, la situation est à la fois inversée et similaire aujourd'hui : c'est face à l’abondance des ressources informatiques que l'on se partage des infrastructures entières, désormais placées dans le cloud.

Pour partager l'accès, il fallait à l'époque séparer et ségréguer : au MIT, Corbató mis au point le Compatible Time-Sharing System (CTSS), un système d’exploitation à temps partagé. Chaque utilisateur disposait de ses propres ressources (fichiers, temps CPU, etc.), il devenait donc nécessaire de l’identifier.

Pour entrer ses commandes et faire tourner ses programmes, il fallait donc s’identifier avec la commande LOGIN. Mais il ne suffisait pas de donner son identité : il faut aussi prouver qu’on était bien celui que l’on prétendait être, pour éviter les abus (piquer le temps CPU de ses petits camarades) et protéger les données d’un regard indiscret.

Il incombait donc au système de s’assurer que Joe était bien Joe (et non Donald se faisant passer pour Joe). Pour cela, on introduisit un secret ne devant être connu que du système et de l’utilisateur, le fameux mot de passe. Si l’utilisateur se connecte en fournissant ce secret, il y a de fortes chances qu’il ne soit pas un usurpateur.

Une mécanique d'autant plus importante que CTSS, précurseur dans de nombreux domaines, fournissait déjà à l'époque l'un des premiers outils de messagerie entre utilisateurs. Pour l’anecdote, CTSS fut suivi par Multics, issue de la même équipe projet dirigée par Corbató et qui lui valut le prix Turing, équivalent d’un prix Nobel d’informatique. Multics fut ensuite à la base d’une version simplifiée baptisée Unics puis... Unix.

À peine créé, déjà piraté

La seule protection du mot de passe consistait à ne pas imprimer ce qui était saisi, cf. CTSS Programmer’s Guide – Section AH.1.01 – 12/69 1. L’ensemble de mots de passe était stocké dans un fichier spécial, UACCNT.SECRET.

Ce qui devait arriver arriva : Allan Scherr, un étudiant ayant travaillé sur CTSS, avait besoin de beaucoup de temps de calcul pour sa thèse en cours ; il s’aperçut qu’il pouvait facilement imprimer ce fichier et récupérer ainsi un peu de temps CPU à ses collègues. Si le stratagème a vite été détecté, il n'aura pas été démasqué avant longtemps.

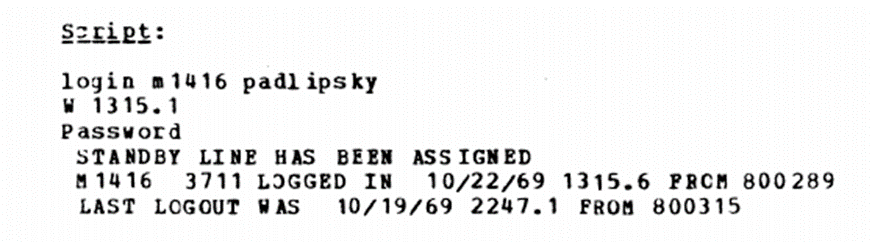

Exemple de sortie sur imprimante d’une connexion utilisateur, sans affichage du mot de passe

Exemple de sortie sur imprimante d’une connexion utilisateur, sans affichage du mot de passe

The Compatible Time-Sharing System, A Programmer's Guide (MIT Press)

Comme toute connexion était loguée sur l’imprimante principale, certains étudiants ont bien vu des traces de connexions anormales avec leur identité, sans en retrouver l’auteur. Les prémices d'une plus grande exigence en matière de sécurité étaient là. Scherr ne se confessera que 25 ans plus tard, sans toutefois perdre son doctorat.

Des règles de base, tout est secret

De cette histoire, on retient l'un des fondamentaux de la sécurité informatique : en cas de faille, l’analyse des traces est primordiale. Une connexion inhabituelle est l'un des principaux signaux à surveiller.

On voit également que dans un tel système, le secret doit être protégé des deux côtés. Celui de l’utilisateur tout d'abord, dont le mot de passe ne doit pas être facile à deviner par une personne malveillante. En choisir un relève d’ailleurs parfois du défi et l’« hygiène » numérique qui en découle demande un certain investissement personnel.

Du côté du système informatique ensuite : le fichier contenant les mots de passe ne doit pas être accessible en clair par tous. Stocker un secret de la sorte n’est pas la meilleure des pratiques de sécurité. Mais rappelons le contexte : ce mécanisme n’avait pour but premier que d’optimiser l’efficacité du système et le partage des ressources.

De nos jours, ce code secret peut être bien mieux protégé, avec des fonctions de hachage qui reviennent à un chiffrement à sens unique (comme sha256 ou bcrypt) renforcées par d’autres techniques comme le salage. Mais il existe nombre d’autres techniques pour protéger le mot de passe et, plus généralement, l’authentification.

- Choisir un bon mot de passe : les règles à connaître, les pièges à éviter

- Chiffrement : notre antisèche pour l'expliquer à vos parents

Le multi-facteurs

On peut bien sûr demander plusieurs preuves de son identité (facteur d’authentification) : on a tous utilisé un second code reçu par SMS venant confirmer une première authentification. Mais la multiplication des facteurs d’authentification n’est pas la panacée, surtout si on utilise des moyens faillibles et faciles à contourner.

On parle trop souvent d’authentification forte pour l’authentification multi-facteurs, alors que cela n’a pas de sens : la force d’une authentification ne devrait être évaluée que vis-à-vis des menaces encourues et des risques pressentis. Expliquons cela avec une analogie : l’accès de votre maison est protégé par une porte dotée d'une serrure, et vous apprenez que des cambriolages ont lieu près de chez vous.

Une option possible sera d’ajouter un moyen de protection, en mettant un piège à loups derrière la porte. Vous aurez ainsi une deuxième protection, mais sera-t-elle plus efficace qu’une porte blindée ? Vous aurez beau avoir deux dispositifs, il suffira au cambrioleur de donner un bon coup de pied dans la porte pour l’ouvrir, et de regarder où il marche pour éviter le piège à loups, alors qu’avec la porte blindée il lui faudra du temps, du matériel et un certain savoir-faire pour ouvrir la porte. Autre possibilité : il arrive à passer par une fenêtre restée ouverte.

L'authentification multiple permet néanmoins d'ajouter un élément qu'un éventuel pirate devra récupérer, rendant l'opération plus difficile en demandant au pirate des moyens supplémentaires. Cela pourra aussi parfois accélérer la détection (vous recevez un SMS sans avoir tenté de vous connecter par exemple).

C’est là que cette pratique a tout son sens : quand elle complique réellement la tâche du pirate. Mais il faut avant tout s'assurer que le service utilisé ne stocke pas vos identifiants en clair et les garde en sécurité.

C’est quoi ce code PIN à 6 chiffres ?

Revenons d'ailleurs sur une pratique souvent critiquée, montrant qu'un moyen d’authentification a priori faible peut assurer une sécurité suffisante s’il est convenablement employé, et couplé à d’autres mesures de sécurité : l'utilisation d'un simple code PIN à quatre ou six chiffres proposés par certains services ou dispositifs de sécurité.

Reprenons l’exemple précédent : la porte peut toujours être enfoncée d’un coup d’épaule, mais au lieu d’un piège à loups, on installe une centrale d’alarme avec une sirène puissante. Si le cambrioleur passe la porte, il déclenchera une sirène qui va casser les oreilles mais aussi alerter tout le voisinage, voire les forces de police.

Cela montre à nouveau que c'est en combinant judicieusement des moyens complémentaires les uns des autres, la sécurité est réellement plus forte face à la menace redoutée. Ainsi, un code à 6 chiffres (1 million de possibilités seulement, contre 300 millions avec un alphabet de 26 lettres et 19,7 milliards avec des majuscules/minuscules), qui paraît de prime abord peu sûr, peut se révéler suffisamment efficace s’il est couplé à d’autres mesures : limitations du nombre de tentatives, anti-keyloggers, anti-captures d’écran, interdiction des connexions simultanées, etc.

Pourquoi se limiter si on peut faire mieux ?

Il serait encore plus efficace d’avoir une porte blindée avec une alarme. En informatique, un mot de passe costaud bien protégé et accompagné d’autres mesures sera encore meilleur qu’un simple code PIN.

Mais il ne faut pas oublier un autre principe qui est à la base de la sécurité, lorsqu'il faut la mettre en pratique : il s'agit d'un compromis constant entre le niveau de sécurité apporté et la praticité pour l'utilisateur. Pour contrarier les attaquants, il faut leur compliquer la tâche. Mais on complique aussi la vie de l’utilisateur légitime.

Si ce dernier est trop embêté par certains dispositifs, on risque d'arriver à un résultat inverse. C'est ce qu'il se produit lorsque l'on en voit certains arriver à une solution pire que bien d'autres : noter un mot de passe sur un post-it visible de tous, ou avoir un fichier « mdp.txt » qui traine sur le bureau du système d'exploitation.

Autre exemple courant, lorsqu'une société demande à ses utilisateurs de changer leurs mots de passe tous les mois avec des règles strictes, certains peuvent être tentés d’aller à la simplicité avec : 1Janvier, 2Fevrier, 3Mars… et faire tomber comme un château de cartes la sécurité mise en place. Il faut trouver le bon compromis.

Gestion des risques, gestion des râleurs

Le rôle de la sécurité sera souvent de proposer les solutions les plus acceptables, dans un contexte donné. Il n’y a aucun absolu en la matière, il faut souvent ménager la chèvre et le chou : fournir une protection suffisante, quitte à accepter certains risques et donc certaines attaques, tout en préservant l’utilisateur qui doit pouvoir utiliser son service sans trop de contraintes. Il faut protéger sa maison sans l'empêcher de rentrer chez lui.

Il a été dit que 00000000 a longtemps été le code de la force nucléaire des États-Unis. De quoi donner des sueurs froides… En informatique, le code PIN est souvent utilisé comme moyen d’authentification car il est jugé plus simple d’emploi, et présentant suffisamment de sécurité lorsqu’il est adossé à d’autres dispositifs.

De nombreuses banques l’utilisent comme premier moyen d’authentification. Pour le comprendre, il faut se rappeler que les premiers services bancaires automatisés utilisaient le téléphone fixe, avec un clavier numérique. On ne pouvait donc rentrer son identifiant et son code secret que sous forme numérique.

Le code PIN est également utilisé pour le paiement par carte et l’accès aux distributeurs automatiques de billets (DAB) et guichets automatiques bancaires (GAB). Ce code secret numérique resta longtemps seul, et fut reconduit tel quel avec les premières applications web, afin que les clients puissent avec les mêmes identifiants utiliser le service internet et le service téléphonique. On lui a depuis ajouté un moyen supplémentaire sous forme d’OTP reçu par SMS ou d’application de validation sur smartphone.

Depuis l’avènement de la directive DSP2 sur les moyens de paiement, l’authentification à deux facteurs se généralise, mais l’usage d’un code secret numérique persiste en pratique.

Code PIN or not code PIN

On confond d'ailleurs souvent code PIN et code secret numérique. Pourtant, stricto sensu, ce n’est pas un PIN (Personal Identification Number), il n’a aucune signification en termes d’identité. Si c’était le cas, avec un code PIN sur 4 chiffres, il n’y aurait que 10 000 identités possibles. Le terme est mal choisi, mais il faut faire avec.

Votre numéro de sécurité sociale, lui, est un numéro d’identification personnel en France, car aucun résident en France ne dispose du même. Mais il n’est pas secret : c’est son usage qui est restreint, pour préserver les libertés individuelles (pourvu que ça dure).

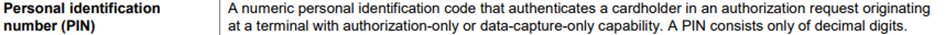

Définition du code PIN - Payment Card Industry (PCI) PIN Security, Requirements and Testing Procedures, version 3.0

Définition du code PIN - Payment Card Industry (PCI) PIN Security, Requirements and Testing Procedures, version 3.0

Revenons là encore à l’origine : un code PIN ne désignait pas au départ un code de sécurité numérique mais un code secret numérique permettant d’authentifier le possesseur d’une carte de paiement (utilisant des moyens cryptographiques). Cette définition et cet usage sont ceux retenus par PCI DSS (la norme de sécurité de l’industrie des cartes de paiement) et la norme ISO 9564.

Il servait donc à confirmer l’identité portée par la carte, et c’est en ce sens qu’il était un code personnel. Son usage très répandu fit qu’on finit par confondre l’usage et la forme, et tout code à 4 ou 6 chiffres est devenu un code PIN.

Sous Windows, un code PIN qui ressemble à un mot de passe

Un mot de passe (code secret) doit être stocké quelque part, en général sous forme chiffrée et à sens unique (hash), soit localement, soit sur un serveur d’authentification. Depuis Windows Hello, il est possible d’utiliser plusieurs méthodes d’authentification au sein de l'OS de Microsoft, dont le code PIN.

Et qu’est-ce qu’on voit ? Windows nous propose la possibilité... d’inclure des lettres et des symboles. Quelle est alors la différence avec un mot de passe ? Elle se trouve dans le fonctionnement. Le code PIN de Windows Hello n’est pas stocké sur votre ordinateur, contrairement à un mot de passe, et il est lié à l’appareil physique.

Quel est l’intérêt pour un particulier ? Il pourra ainsi se connecter sur un même compte Windows sur plusieurs machines avec un code secret différent sur chacune d'entre elles, réduisant le risque que son « secret » soit récupéré par un attaquant. Cela ne facilite pas le SSO (Single Sign On, permettant à l’inverse de se connecter à plusieurs machines à partir d’une authentification centrale), mais on voit bien les implications :

- Avoir un code PIN sur chaque machine Windows empêche un attaquant de se connecter à votre compte Windows depuis n’importe où. La sécurité est donc meilleure.

- Par contre, si l’utilisateur légitime souhaite se connecter depuis une autre machine (cybercafé, lieu de vacances, etc.), son code PIN ne lui servira à rien et il devra trouver une autre solution.

- Avoir un SSO est un gage de confort pour l’utilisateur, qui n’a à s’authentifier qu’une fois pour accéder à de nombreuses ressources.

- Le confort est meilleur, mais la sécurité moins bonne au sens où la compromission du compte affectera toutes les ressources.

Un dernier rappel, s'il en était besoin, que confort et sécurité sont bel et bien antinomiques : tout est affaire de choix, et la tâche des spécialistes de sécurité sera bien souvent de trouver le bon équilibre entre les deux.

Commentaires (40)

#1

0f998eb814e8d1735220af5eff7e5fd6

Impossible de trouver a quoi ce MD5 correspond :p

#1.1

Pareil.

En tout cas, au moment où j’écris, Google a référencé cet article il y a 11H alors qu’il a été publié il y a 2H. Un autre mystère !

https://www.google.com/search?q=0f998eb814e8d1735220af5eff7e5fd6

#1.2

Dans le même genre “on me surveille” : https://twitter.com/bortzmeyer/status/1390247325566742532

#1.5

Merci de la référence, l’étude est très intéressante.

#1.3

Ce serait marrant de trouver un abonnement gratuit en fin d’enquête.

#1.4

La réponse est 42 😁

#1.6

Bon, personne n’a trouvé ?

#2

Je ne citerais pas de nom, mais j’ai eu l’occasion de bosser dans une boîte qui demandait la modification du mot de passe tous les 2 mois (de mémoire) avec les exigences suivantes :

Pas besoin de vous faire un dessin je suppose… prêt à parier que l’immense majorité des gens font du récursif sur le même mot de passe…

Bonus #1 : 1 mois avant la date d’échéance du renouvellement, on avait droit à 1 mail de rappel par jour pour nous dire que l’échéance était proche…

Bonus #2 : si on avait un compte avec droits admin sur la machine (comme c’était mon cas), là aussi il fallait en changer son mot de passe… tous les 3 mois. Pour le coup on était bien plus libres sur la complexité du mot de passe… mais à quel prix.

Du coup concernant Windows Hello, Microsoft nous le “vend” comme étant une solution plus sécurisée que d’utiliser l’authentification classique par mot de passe… mais… vu que dans tous les cas sur toutes les machines cette même authentification par mdp est disponible, ça ne ferait pas que ajouter un maillon en série à la chaîne de sécurité ?

Il faut toujours garder en tête qu’en sécurité, la “force” du système est toujours égale à celle de son maillon le plus faible…

#2.1

C’est ce qui se passe la ou on travail …mais c’est tout les 6 mois

Par contre j’ai une archive protégée par un mot de passe de 22 caractères

#2.2

pour ma part, au moins une vingtaine de mots de passe à gérer pour mon activité professionnelle.

on a bien du sso avec identification par carte agent mais mystérieusement ça ne fait presque jamais partie des prérequis pour les nouveaux déploiements donc à chaque nouveau produit un nouveau mot de passe à gérer.

les règles de définition sont toutes différentes sinon ce ne serait pas drôle.

#2.3

C’est un peu la politique au niveau de mon boulot.

Changement de mot de passe quasi tous les 4-6 semaines pour le poste informatique et 4-8 semaines pour différents logiciels.

Il faut des mots de passe d’au moins 8-10 caractères en fonction des logiciels avec au moins une majuscules, un chiffre et un caractère spécial. Les mots de passe ne doivent pas se ressembler (pas d’incrémentation possible) et on nous demande généralement le mot de passe actuel avant de choisir le nouveau.

Je ne suis pas sûr que ce soit très bon niveau sécurité car pas mal de collègues utilise le bon vieux post it pour gérer les nombreux mots de passe.

Notre informaticien nous propose d’utiliser un gestionnaire de mot de passe comme Keepass mais ça reste compliqué à utiliser pour pas mal de gens.

#2.4

C’est marrant, ça me fait penser à une banque pour laquelle j’ai travaillé…

#2.5

À un endroit où je travaillais, ils imposaient de changer de mot de passe régulièrement (mais raisonnablement, genre tous les 6 mois) avec un mot de passe différent du précédent, sauf qu’une fois c’est tombé juste avant des vacances.

Évidemment, nouveau mot de passe oublié au retour de vacances. Je passe voir le service info, qui m’engueule presque en me disant que j’aurais du noter le mot de passe sur un papier…

#2.6

Le truc qu’il ne faut surtout pas faire !

Pareil. Et tant pis si je suis non confraternel avec mes collègues devant des users si j’en vois un (de collègue) sortir ça.

#3

Alors si y’a vraiment cette règle de 2 caractères d’écart, c’est que les mots de passes sont stockés en clair quelque part dans ta boite, ce qui est encore pire… Il n’est pas possible de savoir si les mots de passes sont très différents ou juste différents en stockant un hash

Sinon je plussoie les demandes de changement de mot de passe régulières sont totalement contre productives

#3.1

Eh oui..!

Après (mais bon ça m’étonnerait) l’autre éventualité c’est qu’au changement de mot de passe, comme on te demande ton ancien, c’est peut-être à ce moment là qu’il stocke uniquement les anciens mots de passe en clair, et à chaque fois c’est comparaison avec le nouveau mdp sans passer par la case hash…

C’est un peu moins pire (le mdp actuel est pas stocké en clair), mais ça reste dégueulasse en cas de MitM au changement de mdp ou juste si -comme c’est sans aucun doute le cas- on peut deviner le nouveau mot de passe juste à partir des anciens, tél un pseudo jeu de logique facebook “devine le prochain chiffre de la suite”..

#3.3

Si le nouveau doit être différent des 6 derniers, ça veut dire qu’il te demande tes 6 derniers mots de passe à chaque fois que tu changes?

#3.2

Chez nous c’est 14 caractères min avec caractères spéciaux, maj, min et chiffre ^^

Bon, on le change tous les 180 jours c’est déjà ça

Et pour les admin, c’est 21 caractères mini

Et historique à 7 mdp.

#3.4

A peu près la même politique de sécurité pour mon client, à part qu’il a la bonne idée de nous imposer plusieurs comptes pour gérer son infra, suivant les périmètres, avec des timeouts ssh, des timeout sur les sessions RDP, timeout sur le vpn qui est la porte d’entrée, sans parler de toutes les interruptions qui sont accidentelles (et sur lesquelles aucune recherche réelle n’est faite).

Un joli foutoir, qui génère un agacement conséquent y compris de la part du SI qui est de fait complètement gavé par cet environnement hostile. L’analogie utilisée à la fin de l’article est à cette image : protéger la baraque sans empêcher aux locataires “legit” d’y entrer.

Et cette sécurité proche du débilitant à exactement l’impact cité : certains vont utiliser un keepass parce que ça fait partie de leurs habitudes, les autres vont mettre ça sur des papiers, des carnets de note, etc…

Il y a un vrai problème pour certains SSI de condescendre à générer l’effort de trouver un équilibre, et se placer du point de vue de l’utilisateur. Au lieu du leur qui consiste bêtement à foutre des verrous absolument partout, sans cohérence, et sans réfléchir outre mesure.

#3.5

Ou tout simplement les utilisateurs vont mettre en place ce que l’on appelle du shadowIT. Pour la petite histoire, il y a quelques années j’ai trouvé une box étrangère dans une grosse boite tout simplement pour passer outre les règles trop contraignantes du parefeu maison.

#3.6

Je ne connaissais pas. Le cas dont tu parles, je suppose que ça peut carrément mener à la perte de l’emploi de celui/ceux qui ont mis ça en place, vu que tu créé potentiellement une faille de sécurité au sein du SI.

Et sur le wiki :

“Une autre étude3 confirme que 35 % des salariés estiment devoir contourner des procédures officielles ou des mesures de sécurité afin de pouvoir travailler efficacement.”

#3.7

Pour mon ministère :

Possibilité d’utiliser l’authentification à deux facteurs.

Et, non, ce n’est pas le ministère de l’Intérieur.

#4

D’après de nombreuses sources (blog de LastPass, Clubic), la journée internationale du mot de passe c’était hier (ou le premier jeudi de mai).

Donc hier, contrairement à la première ligne de l’article, qui indique aujourd’hui.

Autre point en écrivant ce commentaire : la balise pour ajouter un lien ajoute automatiquement “http://”, je propose de passer à HTTPS ;-)

EDIT : Vous indiquez aussi la date du 6 mai dans le Brief d’aujourd’hui !

#4.1

Petit souci de bouclage, je vais

engueuleren parler au chef.#5

Je ne suis pas vraiment convaincu que forcer le changement des mots de passe tout les X jours améliore la sécurité (ce qui est plutôt le contraire au vu des quelques personnes de ma boite avec qui j’ai discuté de ce sujet et qui soit note le mdp dans un fichier mdp.txt soit mettent des mots de passe le plus simple possible pour ne pas les oublier).

Le pire étant que même les experts ne sont pas d’accord entre eux sur ce principe. Au dernière nouvelle l’ANSSI préconise de changer de mot de passe tout les 90 jours là ou l’agence britannique GCHQ conseille aux entreprises britanniques d’arrêter d’inciter leurs employés à changer leur mot de passe tout les X jours car ça affaiblit la sécurité au final (et certaines études vont dans leur sens).

J’en avais discuté avec la responsable informatique de ma boite quand ils ont changé la politique des mots de passe (changement tous les 70 jours, X caractères dont majuscule et symbole, différent à plus de X pourcents des X précédents mot de passe, bref un casse-tête) du but de cette politique et en quoi ça améliorait la sécurité, elle m’a répondu que ce genre de mesure améliorait la sécurité informatique de la boîte (je lui avais demandé ce qu’elle pensait de la position du GCHQ, j’ai jamais eu de réponse) et augmentait les chances d’éviter une attaque informatique en prenant l’exemple de Saint Gobain et du rançongiciel Petya. Je ne suis pas vraiment convaincu que ce soit la mauvaise politique des mots de passe qui a permis à Petya d’infecter leur réseau informatique.

Pour ma part, j’ai trouvé la parade au changement forcé de mot de passe. Je change 5 fois d’affilé de mot de passe (ça réinitialise l’historique) puis je remet l’ancien. Le mot de passe que j’utilise au taff est de toute manière unique (comme sur tous les services que j’utilise) et suffisamment fort, donc s’il est compromis c’est que ma boite ou un presta s’est fait piraté.

#5.1

+1. Même Microsoft va aussi dans ce sens (ils ont publié plusieurs papiers là-dessus) et a changer sa politique de changement obligatoire sur o365.

#6

Oui oubli de correction, ça change tous les ans (premier jeudi de mai, l’année dernière c’était le 7.

#7

Pour les changements de mot de passe obligatoire, c’est clairement une plaie. Le meilleur moyen de favoriser l’écriture sur un post-it !

J’ai un service qui m’impose ça, mais j’ai trouvé la parade. J’attends que le mot de passe expire. La procédure de renouvellement de mot de passe expiré n’a pas la contrainte de mot de passe différent

#7.1

beau fail :)

#8

doublon

#9

Pas forcément, la plupart du temps tu dois entrer l’ancien mot de passe en même temps que le nouveau. Donc le programme responsable du changement de mot de passe a accès temporairement à ton ancien mot de passe sans qu’il n’y ait besoin de l’avoir stocké au préalable.

Mais bon, ça ne change rien au fait que ces politiques de changement sont à chier.

#10

#11

Un service info qui me sort ca, c’est moi qui leur tombe dessus direct…

#12

Bon, j’ai signalé l’erreur hier matin, mais elle est toujours présente.

Le code PIN Windows Hello est stocké sur l’ordinateur, et uniquement sur l’ordinateur (contrairement à un mot de passe, où, s’il est associé à un compte Microsoft, va atterrir sur leurs serveurs 1). Et c’est parce qu’il est stocké uniquement sur l’appareil qu’il est propre à l’appareil !

Le mot de passe est stocké à la fois sur l’ordinateur et sur le compte Microsoft. Il suffit d’essayer de s’identifier sans connexion internet pour s’en rendre compte, où Windows nous invite à saisir le dernier mot de passe utilisé sur cet appareil.

1: pas en clair bien sur, une version hashée.

#12.1

La réponse est oui et non. L’article est déjà long, il n’est pas facile de traiter toutes les particularités, et Microsoft adore nous embrouiller. Le fonctionnement n’est pas le même entre Windows Hello et Windows Hello for Business.

Pour simplifier, Windows Hello (normal) traite le code PIN quasiment comme un mot de passe, et il est stocké localement, en effet. Pour Business, on génère une bi-clé cryptographique : le code PIN n’est pas stocké et sert à déverrouiller la clé crypto privée stockée localement (dans le TPM), la clé publique pouvant être utilisée pour l’authentification via un challenge (elle peut par exemple être stockée dans l’Active Directory sur le compte de l’utilisateur). Avec un mot de passe classique, c’est le hash qui est stocké sur l’AD.

Ainsi, si un attaquant accède à l’AD, il peut récupérer le hash dans le cas d’un mot de passe, mais avec un code PIN il ne peut récupérer que la clé publique qui est… publique ! Il devra alors aussi récupérer la clé privée enfouie dans le TPM ainsi que le code PIN qui n’est stocké nulle part.

En gros c’est un abus de langage côté Windows qui appelle « code PIN » quelque chose qui ressemble à un code PIN mais qui ne fonctionne pas comme un code PIN. Cela peut toutefois se comprendre, car cela simplifie l’expérience utilisateur, mais hélas ajoute à la confusion sur la terminologie.

Pour ce qui est du mot de passe AD qu’on peut saisir en local, il existe un cache dans Windows, dont le rôle est en effet de pouvoir ouvrir une session avec le dernier mot de passe connu. C’est très pratique pour l’utilisateur, et royal pour un pirate Ce mécanisme peut être désactivé.

Ce mécanisme peut être désactivé.

#13

Perso, je dirais que la réponse dépend de l’hygiène de l’utilisateur.

En tant que responsable SSI d’un boite, si tu as une grande confiance dans le fait que tes utilisateurs n’utilisent leur mot de passe pro que pour les applis pros, ça n’a pas un grand intérêt de leur faire régulièrement changer leurs mots de passe, puisque ceux-ci ne peuvent fuiter que si ton système est corompu.

Si à l’inverse tu pense que c’est courant que tes utilisateurs aillent fourer leur mdp pro n’importe où, tu es à peu près certain que tôt ou tard, un de ces n’importe où va se faire pigeonner, et que des mots de passes qui donnent accès à ton système vont être dans la nature. Forcer un changement régulier va éviter que ceux-ci restent valident trop longtemps. Même potentiellement ça va dissuader un utilisateur d’utiliser le même mot de passe sur le système pro et sur ses trucs persos puisqu’il n’aura probablement pas envie de changer son mdp sur ses affaires persos aussi souvent que sur son pc pro.

Malheureusement, je pense que la réalité est que la plupart des gens ont une assez mauvaise hygiène des mots de passe et que ça peut expliquer que la plupart des responsables SSI demandent le changement régulier.

Après faut rester modéré, je suis persuadé que demander un changement de mot de passe plus que tous les 6 mois est contre-productif (cf. post-it), sauf éventuellement si on s’adresse à un public très sensibilisé sur des systèmes très sensibles (mais là on préfèrerait des authentifications fortes de toute manière)

Perso je ne change jamais mes mots de passe, qui sont long, complexes et unique. Par contre si j’étais RSSI je pense que je demanderais des changements annuels.

#14

Et comment est fait ke comparatifs de la différence des 3 caractères avs les précédents mot de passe ? Autant avec le précédent c’est logique vu qu’il est deman9lors du changement du mot de passe. Autant avec les 9 autres, il devient difficile sans avoir ces mots de passe en clair quelque part, non ?

#15

La réponse à ta question était deux lignes en dessous dans mon message : rétention des 10 derniers (empruntes/hachage du moins) MdP.

#15.1

C’est pas possible de vérifier la différences de 3 caractères avec seulement une empreinte d’un MdP…

Donc tous les derniers mots de passe sont enregistrés « en clair », vive la sécurité…

#16

Un RSSI qui fait “confiance” aux utilisateurs du SI, je pense que c’est foncièrement impossible.

Par contre, j’avoue ne pas comprendre pourquoi une norme n’est pas imposée aux utilisateurs concernant les mdp. A titre d’exemple, imposer une solution type keepass, et également imposer un profil de génération de mdp complexe, et un renouvellement généré par le même outil (donc plus d’itération sur 2 ou 3 même mdp en boucle pour tromper le système).

Dans la pratique, ça permettrait un niveau de sécurité plus haut, sans complexifier la vie à l’utilisateur qui n’aurait plus qu’un mot de passe à retenir pour accéder à son keepass.

Et à l’utilisation, c’est du copier/coller, donc rien d’inabordable même pour l’utilisateur lambda.

Alors oui, ça demanderait une sensibilisation, de la pédagogie, et un minimum d’accompagnement, mais cela en vaut sans doute le coup/coût.