Les VPN ont le vent en poupe, que ce soit pour des usages professionnels – notamment en ces temps de télétravail – ou particuliers. Mais leur concept est rarement compris. Le sujet parfait pour un dossier vous expliquant simplement de quoi il s’agit et comment ces outils fonctionnent, par l'exemple.

Dans le cadre de notre second magazine papier, nous voulions consacrer un dossier aux VPN. Mais voilà, les aléas de ce numéro et le manque de place pour ne pas atteindre les 200 pages en ont décidé autrement. Nous traiterons donc le sujet de manière plus classique et plus « pratique », dans nos colonnes numériques.

Car s'il y a bien une thématique qui agite les sites « tech » ces dernières années, c'est celle des réseaux privés virtuels. Plutôt étonnant puisqu'elle est assez technique, centrée sur un outil visant à apporter une couche de sécurité à certains usages, principalement en entreprise. Mais il n'est en général question que d'un type de VPN.

Ciblant le grand public, ces services surfent sur la vague de la protection des données et d'un besoin de sécurité, promettant parfois monts et merveilles. Même Google, Mozilla ou ProtonMail s'y mettent. Ainsi, lorsque l'on vous parle de VPN, c'est rarement pour ce que permettent réellement de tels réseaux.

C'est d'autant plus regrettable qu'ils peuvent avoir leur intérêt, même pour le grand public. Encore faut-il savoir de quoi il est question et de quoi on se protège réellement. Voici donc un guide qui sera l'occasion d'un retour aux sources. Dans sa seconde partie, nous vous expliquerons comment monter votre propre serveur de différentes manières, ce qui devrait vous aider à mieux comprendre de quoi il est question.

Notre dossier sur les réseaux privés virtuels :

- Un VPN, à quoi ça sert ?

- Le réseau privé virtuel (VPN) par l'exemple

- Comment les entreprises mettent en oeuvre les VPN (à venir)

Quand le réseau local s’ouvre aux machines distantes

Commençons par un simple rappel : VPN est l’acronyme de Virtual Private Network ou réseau privé virtuel en français. Pour rendre ça plus facile à comprendre, regardons de quoi se compose votre réseau local. Il y a en général la box de votre fournisseur Internet (FAI), qui fait office de routeur et de serveur DHCP. Dit autrement, elle attribue à chaque appareil connecté une adresse IP et organise la communication entre eux.

Au sein de ce réseau local, ils peuvent donc échanger des données, accéder aux fichiers stockés sur votre NAS, l'écran de votre smartphone peut être affiché sur votre TV, etc. Tous ces appareils peuvent également accéder à Internet à travers votre routeur (on parle alors de passerelle, ou gateway). Mais l'inverse n'est pas vrai.

Car l'une des tâches les plus importantes du routeur est d'empêcher que n'importe qui puisse accéder à vos données depuis l'extérieur via différents mécanismes (que nous ne détaillerons pas ici). Cela a un avantage : vous êtes en sécurité. Mais aussi un inconvénient : vous ne pouvez pas accéder à vos données depuis l'extérieur.

Or, cela peut être nécessaire pour échanger des fichiers, jouer en réseau, communiquer, s'auto-héberger, etc.

Pour certaines applications, cela se fait tout seul. Pour d'autres non. Il y a alors deux solutions, la première est d'ouvrir des ports au sein de l'interface NAT de votre routeur, service par service.

Vous voulez accéder au serveur web de votre NAS ? Il suffit d'attribuer son adresse IP et son port sur le réseau local à un port extérieur de votre connexion, par exemple le 4242. Ainsi, toute personne qui tapera l'adresse IP publique de votre connexion suivie de ce numéro de port pourra avoir accès au serveur web de votre NAS.

Une stratégie qui n'est pas sans défauts, car il faut ouvrir un port pour chaque service auquel on veut avoir accès. Il en est de même pour le chiffrement qui ne s'active pas de manière globale. C'est là que le VPN entre en scène.

Un VPN pour créer du lien

Wikipédia le définit en effet comme « un système permettant de créer un lien direct entre des ordinateurs distants, qui isole leurs échanges du reste du trafic se déroulant sur des réseaux de télécommunication publics ».

Pour faire simple, il permet à des appareils de se connecter à votre réseau local comme s'ils en faisaient partie à travers un accès distant, comme une connexion Internet. C'est pour cela qu'il est souvent représenté comme une sorte de tunnel. D'autant que l'échange de données est en général chiffré.

Initialement, cette solution a été pensée pour le monde de l'entreprise. Elle permet en effet à des employés de se connecter au réseau interne d'où qu'ils soient, avec une couche de chiffrement. Cela permet de la même manière de relier des sites éloignés géographiquement, là aussi pour qu'ils puissent se partager simplement des données.

Les constructeurs proposent d'ailleurs des routeurs intégrant nativement de telles fonctionnalités, parfois nécessitant peu de configuration comme Netgear avec ses BR200/BR500 et son service Insight :

Pour les particuliers, le VPN a un temps été utilisé pour ce qu'il est : relier des utilisateurs au sein d'un même réseau. Cela pouvait avoir une utilité à une époque où certains jeux proposaient un mode multijoueurs local uniquement. On pouvait ainsi organiser tout de même des parties à plusieurs à travers Internet. C'était le sens d'outils comme Hamachi de LogMeIn, qui s'est recentré sur une offre payante et les professionnels depuis.

On peut également vouloir accéder à son NAS ou d'autres machines du réseau local à travers un VPN. C'est pour cela qu'ASUSTOR, QNAP ou Synology intègrent en général une telle fonctionnalité à leurs interface.

Mais c'est à travers l'essor du piratage, la montée en puissance d'institutions comme Hadopi et la surveillance des réseaux d'échange pair-à-pair (où l'IP des utilisateurs est accessible) que les VPN ont été de plus en plus utilisés par le grand public. De nombreux acteurs sont nés de ce business très rentable, mais ils ont dû peu à peu gagner en respectabilité pour assurer leur croissance et leur promotion et donc se focaliser sur de nouveaux usages.

Un VPN clé en main : la connexion internet de quelqu'un d'autre

Ces VPN « clé en main » exploitent en réalité une spécificité bien précise des réseaux privés virtuels. Car lorsque vous vous connectez à un réseau distant, il vous partage en général son accès Internet pour que vous puissiez continuer à surfer sur vos sites préférés. Vous le faites alors à travers son routeur et son adresse IP publique.

Et c'est ça qui intéresse les services en question. Ils hébergent ainsi des milliers de serveurs VPN à travers le monde, dans différents pays. L'application que vous téléchargez, qui fait office de client, ne sert qu'à se connecter en quelques clics à l'un d'entre eux. Le serveur VPN est isolé sur son propre réseau local, vous n'avez donc accès à rien d'autre que sa connexion Internet. Mais de fait, tout ce que vous faites passe par lui et ce n'est pas anodin.

Car un VPN ne chiffre le trafic qu'entre vous et le serveur. Ce dernier voit ensuite tout passer. Si vous accédez à un site ou un service via une connexion sécurisée (via HTTPS par exemple, avec le cadenas vert dans votre navigateur), il ne peut accéder au contenu. Mais il le peut pour une connexion classique, non « sécurisée ». C'est encore souvent le cas pour les requêtes DNS par exemple (bien que ça change), qui permettent de savoir quels sites vous visitez.

Une question de confiance

Il faut donc avoir confiance en la société qui assure ce service, qui peut avoir le même niveau de connaissance sur vos habitudes de navigation qu'un fournisseur d'accès Internet, sans en avoir les mêmes obligations légales. C'est ce qui explique que de nombreuses sociétés fournissant un service de VPN indiquent ne pas garder de « logs » des connexions de leurs clients, et disposent d'un siège social dans un pays peu contraignant.

Mais faites attention, car il a parfois été démontré que de tels services avaient à leur disposition bien plus d'informations qu'ils ne le disaient. Ils peuvent également être eux-mêmes piratés et potentiellement exposer les données de leurs clients. Et à ceux qui espèrent utiliser ces services pour ne pas être identifiés, n'oubliez pas qu'ils nécessitent le plus souvent un paiement... par carte bancaire, forcément rattachée à une personne ou à une entité.

À ce sujet, Oracle rappelle que « les VPN sont des programmes complexes ayant un coût et dont la maintenance nécessite un investissement important. Ils doivent également tenir compte des derniers développements, car le monde de la vie privée en ligne est en constante évolution ».

Un internaute essayant d’accéder à Internet à travers un VPN. Crédits : guvendemir/iStock

Un internaute essayant d’accéder à Internet à travers un VPN. Crédits : guvendemir/iStock

La société soulève une question sur les VPN « gratuits » : « comment peuvent-ils faire des bénéfices ? ». Sa réponse est simple : « Au lieu de vous fournir ce dont vous avez besoin pour une somme modique, ils vous utilisent pour un profit indirect. Leurs méthodes sont souvent douloureuses, malhonnêtes, secrètes et souvent dangereuses. Avant de vous inscrire à un VPN gratuit, vous devez être conscient de ses défauts et de ses dangers ». Rien ne les empêche, par exemple, d'ajouter des publicités et scripts de pistage aux sites que vous visitez.

L’adage « si c'est gratuit, le produit, c'est vous » prend ici tout son sens. Notez qu’un VPN payant ne permet pas, à l'inverse, de garantir une confidentialité à toute épreuve. Il faut aussi se renseigner sur la société qui est derrière ce service. C'est pour cela qu'il est en général conseillé de ne se reposer que sur des services de confiance ou alors d'utiliser son propre serveur VPN. Ainsi, vos données restent en votre seule possession.

Sécurité, restrictions géographiques : quels avantages ?

Le premier avantage réel d'un VPN « clé en main », outre sa simplicité, est la couche de chiffrement qu'il apporte entre le client et le serveur. Il y a un cas précis où cela est très utile et c'est d'ailleurs pour cela qu'il est prisé en entreprise : les réseaux sans fil ouverts. Car si vous vous connectez sur une borne Wi-Fi qui ne nécessite pas de mot de passe, toutes vos données y circuleront sans chiffrement. D'autres personnes connectées à cette même borne peuvent alors tenter de récupérer vos informations via des outils spécialisés, en « sniffant » le trafic réseau.

Avec un VPN, tout est chiffré, même lorsque vous vous rendez sur des sites non « sécurisés », rien ne peut être récupéré. Attention, comme évoqué plus haut, cette protection s'arrête au serveur VPN, qui voit le trafic réseau passer. Aucune protection n'est par ailleurs assurée entre ce serveur et les sites que vous visitez.

Ce sont autant de failles possibles pour un attaquant. Le VPN ne protège qu'une portion de votre connexion :

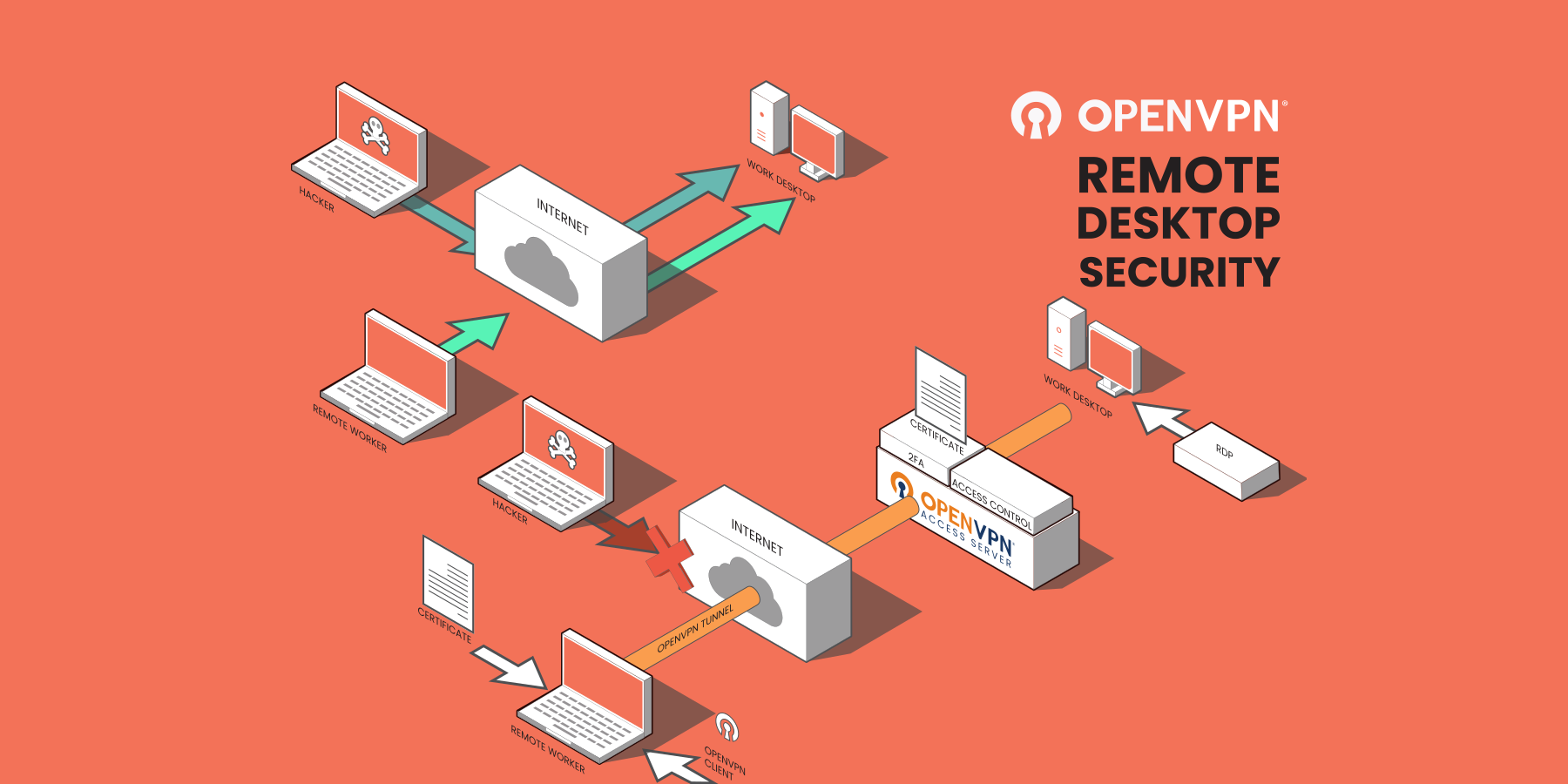

Le méchant hacker se confronte au chiffrement du VPN, mais peut attaquer le client ou les serveurs - Crédits : OpenVPN.net

Le méchant hacker se confronte au chiffrement du VPN, mais peut attaquer le client ou les serveurs - Crédits : OpenVPN.net

Le VPN permet aussi de contourner la censure pratiquée dans certains pays, ce qui explique que leur utilisation soit interdite par certains régimes politiques. De manière plus classique, cela peut aussi servir à contourner des restrictions géographiques. Par exemple si vous voyagez aux États-Unis et que vous voulez accéder à un service auquel vous êtes abonné, qui limite la connexion aux utilisateurs en France et/ou en Europe.

Pour cela, vous pouvez utiliser un VPN hebergé chez vous ou sur un serveur situé en France pour ne pas subir une telle restriction. Attention tout de même : certains ayant utilisé cette possibilité pour accéder à des catalogues étrangers auxquels ils n'avaient normalement pas accès sur des services de SVOD, ces derniers ont parfois mis en place des solutions pour détecter l'utilisation de VPN et bloquer l'accès. Netflix précise ainsi que leur utilisation « risque de vous empêcher de regarder des contenus qui ne sont pas proposés dans le monde entier ».

Un des avantages les plus mis en avant est en réalité le plus surestimé dans son intérêt : l'adresse IP vue et récupérée par les sites que vous visitez n'est plus celle de votre connexion Internet mais celle du serveur VPN. De quoi, selon certains, assurer la protection de votre vie privée et même votre anonymat. Ce n'est pas le cas.

Certes, utiliser une IP différente et la renouveler à chaque connexion retire une information aux personnes qui pourraient chercher à vous identifier en ligne, notamment à des fins publicitaires. Mais elles ont bien d'autres sources à leur disposition, notamment au sein de votre navigateur. Et contre cela, un VPN ne peut rien.

Que vous accédiez aux services de Facebook, Google ou Twitter à travers un VPN ou la connexion de votre FAI, la situation sera la même : sans protection supplémentaire, ces sites seront capables de vous pister en ligne. Les cas d'utilisateurs qui se pensaient protégés par un VPN ou des dispositifs plus complexes, lorsqu'ils commettaient des méfaits en ligne, mais qui ont tout de même été identifiés par les autorités sont d'ailleurs légion.

Et ce n'est clairement pas un service clé en main vendu quelques euros par mois qui vous aidera en la matière.

Quid du chiffrement ?

Un VPN permet de chiffrer les échanges entre la machine de l'utilisateur et le serveur. Pour cela, différents protocoles existent. Les plus connus sont IPsec (Internet Protocol Security) initialement développé par l’Internet Engineering Task Force (IETF), TLS (Transport Layer Security) qui est utilisé par OpenVPN, PPTP (Point-to-Point tunneling Protocol) et le petit dernier Wireguard. Une liste non exhaustive des protocoles est disponible par ici.

Pour que le chiffrement se mette en place, il faut évidemment que les deux machines prennent en charge le même protocole. OpenVPN (sorti en 2001) est largement disponible, mais commence à accuser le poids de son âge. De son côté, Wireguard (également open source) est plus récent, mais moins largement intégré dans les systèmes.

Les choses bougent néanmoins rapidement. Il est par exemple intégré dans le noyau Linux depuis la version 5.6 depuis le mois de mars. Des outils permettent de le déployer facilement sur un serveur comme Algo VPN.

Attention à la latence et à la bande-passante

Le VPN n’a pas que des avantages. Les deux points qui peuvent le plus en souffrir sont les débits et la latence, qui peuvent prendre un sacré coup dans l’aile. Prenons deux exemples.

Imaginons que vous soyez en France, et que passiez par un VPN situé à Hong Kong (à 10 000 km de là). Depuis votre ordinateur, vous souhaitez accéder à un site en Europe. La demande transite via le tunnel chiffré jusqu’au serveur à Hong Kong, puis ce dernier interroge le serveur en Europe. Il récupère la réponse et vous la renvoie.

Résultats des courses : deux allers-retours (soit 40 000 km) pour des données se trouvant à proximité. Même à la vitesse de la lumière, cela ajoute au minimum 130 ms de latence. Et ce n'est pas très écologique.

Pour le téléchargement d’un fichier ou du streaming de vidéo, la latence n’est pas forcément problématique, mais une autre variable importante entre en jeu : la bande-passante disponible. Étant donné que votre connexion passe par un tunnel, ce dernier peut rapidement devenir un goulot d’étranglement.

Si vous avez une ligne fibre optique à plusieurs Gb/s sur un VPN à 20 Mb/s seulement, vous serez limité à ce débit lorsque vous naviguerez sur Internet ou que vous téléchargez. Ce qui explique que certains services utilisent cette métrique comme manière de segmenter leur offre. Plus vous payez, plus cela pourra aller vite.

Commentaires (55)

#1

Merci pour l’article, pas encore lu mais je me garde ça pour cette après-midi.

Il y aura des tests des principaux VPN du marché ?

#1.1

Non, rien de prévu dans ce sens pour le moment

#1.2

Si tu ne l’as pas déjà, voici une comparaison souvent recommandée

https://www.safetydetectives.com/best-vpns/

#2

Perso le seul intérêt que je vois à fournisseur VPN payant c’est de contourner une restriction géographique.

Après pour le reste rien ne vaut un VPN perso, par exemple pour se sécuriser sur un wifi public ou pour accéder à son réseau local à distance. Par exemple, la Freebox permet de se faire très facilement un serveur VPN (surtout si on la a fibre), et niveau confiance c’est 100 fois mieux que n’importe quel fournisseur tiers.

#3

Pour ceux que ca pourrait interesser, Wireguard est assez facile a installer et a configurer sur un routeur avec OpenWRT, pour se faire un VPN perso. Les clients Windows et Android fonctionnent bien.

#3.1

Bonjour vous utilisez quel routeur openwrt ? je viens de commander celui-ci pour faire un essai Xiaomi Redmi Router AC2100. Merci

#4

ce sous titre

#5

Moi j’utilise le VPN Open Office Albanel Edition, le meilleur pour me cacher….

#5.1

C’est pas plutôt un firewall ?

#6

La performance d’un VPN est importante mais je le ferai plutôt passer derrière la question: Ou est domicilié l’entreprise fournisseur de ce service. Ce classement est en général à faire soi même bien malheureusement. Parce que cela peut changer au cours du temps. Les législation des pays ne sont en rien immuable. Même pas en France avec ce que l’on voit récement.

Pour compléter: “C’est ce qui explique que de nombreuses sociétés fournissant un service de VPN indiquent ne pas garder de « logs » des connexions de leurs clients, et disposent d’un siège social dans un pays peu contraignant.”

Le pays joue un role plus important qu’on ne croit. Une société basée à Bruxelles non seulement sera forcée de garder des logs malgré le fait qu’elle se dise “zero log” mais en plus devra répondre quand la justice lui demande.

Il y a donc la notion de zero log qui devient floue et qui doit être considérée en fonction de la situation géogrpahique du fournisseur. “Zero log” c’est quand la loi locale le permet. Comme par exemples aux iles britaniques qui même si elles sont “britanique” ne sont pas contrainte par sa majesté de fournir quoi que ce soit.

#7

Dans l’espoir que Synology intègre Wireguard dans ses produits …

#8

Je trouve que cet article passe un peut vite sur les autres VPN comme ceux des entreprises.

Il va dans le sens actuel où quand on parle d’un VPN, les gens comprennent un VPN comme ils veulent eux pour aller sur netflix…

Hors les VPN d’entreprise ne reroutent pas tout le traffic vers chez eux, mais seulement en général une plage d’adresse IP - tout le traffic internet n’est pas redirigé vers l’entreprise.

Je tiens à distinguer les 2, car j’ai souvent des réticences/questions à l’utilisation du VPN professionnel car les utilisateurs ont peur pour leur vie privée…

#8.1

Ca dépend des boites.

PC pro, pas de split tunneling chez nous par exemple. Tout passe par le proxy pro.

PC perso, tu es en mode “dégradé” avec accès uniquement à ce qui est peu sensible et là tu as du split tunneling.

#8.2

Exactement, routage d’une plage IP uniquement, juste pour accéder au Serveur / services pro de l’entreprise ;)

Ainsi tout le trafic normal n’est pas détourné inutilement.

#8.4

Ça dépend vraiment des boîtes, dans la mienne c’est l’extrême inverse : même quand on n’est PAS connecté au VPN une partie du trafic passe par la boîte (on n’a pas le droit de désactiver le passage du trafic web par le proxy, qui dispose d’une IP publique pour être accessible même sans être connecté au VPN).

#8.5

Quelle drôle d’idée, est-ce que ce sont des malades du contrôle ?

#8.3

Alors en fait ça dépend des entreprises et il y a j’ai l’impression de plus en plus de VPN d’entreprise qui font passer effectivement tout le traffic par l’entreprise (surtout sur un matériel fourni) pour que le flux internet soit bien contrôlé par les firewall/proxy et autre couches de sécurité de l’entreprise.

#9

J’utilise OpenVPN, installé sur mon NAS Syno. C’est essentiellement pour les fois où je me retrouve sur un wifi public, genre hôtel. Plutôt facile à mettre en place.

#10

Oui, bien sûr c’est au choix de l’entreprise, après beaucoup choisissent de ne pas router le traffic internet visiblement, pour ne pas écrouler le réseau. Simplement, le terme VPN est bien plus vaste que “faire passer tout par un autre ordi à perpet”

#11

Sponsorisé par NordVPN

Un article intéressant sur les VPN “commerciaux” :

https://vpnpro.com/blog/hidden-vpn-owners-unveiled-97-vpns-23-companies/

#12

Un VPN, ça sert de sponsor de vidéo YouTube nan ?

#13

Bonjour,

Un autre article intéressant qui parle aussi des VPN :

https://wonderfall.space/vpn-mesusage

Bonne journée

#14

Oui, comme on le dit dans l’article ;)

C’était un article de première approche, déjà pour en finir avec la confusion entre ce qui est perçu comme un VPN (un truc qui change mon IP) et ce que c’est en pratique. Les usages en entreprises sont vastes et parfois complexes, l’idée du dossier au départ c’était de le traiter dans une partie à part. On verra si on peut arriver au bout de cette partie du projet :chinois;

Je doute qu’une telle idée passe le filtre de la rédaction Enfin techniquement ça pourrait, mais ça devrait être d’une propreté sans nom (mais sur le fond l’idée de voir un comparatif dans un sponso ça me paraît moyen). On verra si ça nous est proposé un jour ;)

Enfin techniquement ça pourrait, mais ça devrait être d’une propreté sans nom (mais sur le fond l’idée de voir un comparatif dans un sponso ça me paraît moyen). On verra si ça nous est proposé un jour ;)

#15

Ne croyez jamais un service de VPN domestique clé en main qui vous dit qu’il ne garde aucun log.

Vous n’avez aucun moyen de le vérifier et c’est faux la plupart du temps

#16

n’oubliez pas qu’ils nécessitent le plus souvent un paiement…

par carte bancaire, forcément rattachée à une personne…

#17

Bonjours. Bonne article. Je suppose que certain vpn sont fiable quand même pour la vie privée non? Je pense a des vpn comme ProtonVpn.

#18

Oui, probablement, mais mettre un intermédiaire s’il n’y en a pas besoin, c’est risqué car ce tiers peut être piraté / racheté… (il peut y avoir des employés malveillants dans une boite honnête…)

J’ose espérer, car dans le cas contraire, je ne renouvèlerai pas mon abo, c’est une évidence

#19

Merci pour cette article et sa remise au point sur ce qu’est vraiment un VPN ! On lui donne souvent des propriété qu’il n’a pas.

Pour jouer avec des amis, j’ai essayé d’installer un serveur OpenVPN. J’y ai passé quelques heures sous Windows et sous GNU/Linux, je n’ai pas réussi. C’est un peu complexe quand même, surtout avec les certificats.

#20

Effectivement, c’est pas du click click ça fonctionne, pour ce genre de chose, je regarde sur l’excellent site “howtoforge”, il y a souvent des tuto (en anglais), exemple pour OpenVPN :

https://www.howtoforge.com/how-to-install-and-configure-openvpn-server-on-debian-10/

#21

Un très bon article ! Un VPN clé en main, fiable et rapide a des avantages selon les besoins, et peut même, être un bon premier pas pour améliorer sa vie privée en ligne, à condition d’estimer pouvoir donner plus de confiance au fournisseur VPN qu’au FAI (Votre FAI vous connaît et enregistre vos logs, c’est la loi), mais c’est une technologie très basique qui s’apparente à un proxy, et il est triste de constater que beaucoup de fournisseurs inventent des maladies numériques qui n’ont aucuns rapport entre-eux pour créer le besoin, protéger ses mots de passes, son numéro de carte bancaire, ses identifiants etc, le VPN ne fait rien de tout cela, il ajoute simplement une couche de chiffrement à son réseau local pour empêcher un FAI malveillant d’espionner les paquets, ou d’un éventuel Monsieur Capuche sur un Wifi publique auquel vous ne faites pas confiance, la sécurité s’arrête là, le VPN ne peut pas chiffrer comme par magie le trafic entre les serveurs du VPN et les serveurs d’un site web non sécurisé, il ne protège pas du suivi des GAFAM, des trackers en ligne, et l’idée que l’adresse IP est une donnée sensible, ou que notre emplacement est donnée avec tout notre trafic Internet, est une source de peur pour les fournisseurs VPN et leurs marketing. Une adresse IP n’indique que l’emplacement très généralisé de son FAI.

En configurant son propre VPN (WireGuard de préférence), il faut faire confiance à son fournisseur de VPS (comme OVH), sauf s’il ont le possède, me semble t-il, de toutes façon, qu’on se le dise, Internet est un réseau, et le réseau, c’est plusieurs appareils connectés entre-eux avec des gens derrière, sans un minimum de confiance, n’utilisez pas Internet, ou bien utilisez Tor, privée et sécurisé par conception, le VPN l’est par politique.

Comme c’est interdit, je ne mentionnerai pas les très rares fournisseurs VPN que je conseille, 3 en tout, mais je me permet de partager une liste de fournisseurs non sécurisés ou qui espionnent leurs clients, beaucoup d’autres ne sont présent dans cette liste, je laisse un membre de la team modérer mon commentaire s’il le faut et m’en excuse à l’avance.

Vpn.ht, Astril, EarthVPN, GFwVPN, GoldenFrog, IBVPN, IPVanish, NordVPN, PureVPN, SlickVPN, TorGuard, TigerVPN, UnblockVPN, VPNReactor.

PS : “Un VPN vous protège des pirates gays assassins !” Par Tom Scott, sponsorisé par “……..VPN”.

#22

#23

Un peu étonné parce qu’il me semble que la procédure est détaillée sur le site d’OpenVPN, avec les fichiers de config d’exemple (mais je n’ai pas vérifié récemment).

Est-ce que vos soucis ne venaient pas plutôt de la configuration du routeur derrière lequel le serveur OpenVPN se trouve ? Ou des firewalls installés sur les postes des clients qui criseraient à la vue d’un réseau inconnu ?

Tu peux aussi pour commencer par faire une config plus simple sans certificats, avec seulement une clé secrète à générer dans un fichier et à donner à tout le monde. Je crois par contre que ça ne marche qu’en UDP.

Certains jeux LAN ne font pas non plus la recherche de parties sur toutes les interfaces réseau. Il faut alors modifier l’ordre des interfaces dans Windows, mais je ne me souviens plus comment on fait ça.

#24

L’anonymat sur Internet a toujours été une chimère, c’est impression à notre époque de croire qu’on puisse encore l’être.

Pour le reste au sujet de ces solutions clés en main, à titre personnel j’estime que c’est à bannir. On ne peut pas espérer de la sécurité en empilant des intervenants non maîtrisés à la chaîne de confiance. A un moment, un des maillons de la chaîne va se foirer et compromettre l’entièreté de celle-ci.

#25

C’est tout autant vrai pour les solutions non clé en main, que tu construis toi même…

Après c’est “juste” une maitrise des risques.

Si tu es administrateur d’un site de torrent très connu et très gênant, mieux vaux ne pas faire confiance à un VPN GP c’est sur - voire même mieux vaux bouger de chez toi à chaque intervention. Si le but est “juste” de regarder un truc sur netflix (ou autre) qui est pas dispo dans ton pays, ya ptet moyen de pas trop s’emmerder. Idem si le but est de faire des tests réseau depuis plein de pays différents.

#25.1

Oui en effet, il y a tout autant de risque à construire sa propre solution si mal maîtrisée.

Néanmoins j’y vois une différence sur le fait que construire soit-même permet aussi d’apprendre à comprendre les mécaniques derrières et comment sécuriser au mieux. Là où utiliser un acteur du marché fait reposer la confiance sur celui-ci et son argumentaire commercial.

C’est, d’une certaine façon, la même chose que le choix d’un acteur IaaS, PaaS, SaaS.

Après, tout est une question de besoin.

#26

Exact. La seule véritable sécurité en réseau, c’est quand on a la main sur tout de A à Z. Un VPN clef en main grand public, c’est une commodité pour certains usages, mais je considère par défaut que c’est zéro point de vue sécurité.

Je suis d’accord. D’autant plus que les problèmes que tu listes sont, le plus souvent, de l’ordre de problèmes comportementaux des utilisateurs du net, et l’utilisation d’un VPN n’aura aucune influence là-dessus.

Mais bon, les vendeurs de VPN ne peuvent pas vraiment faire du marketing sur “contournez les protections géographiques à la Klon” ou “niquez la police du P2P”…

C’est bien le cas, merci pour le rappel

Exact.

Le mien ne figure pas sur ta liste, je note (nom commençant par B) mais je ne passerai jamais par lui pour du trafic vraiment sensible.

#27

J’ai aussi appris qu’il n’y a pas de meilleur VPN, déjà surestimé à la la base, mais un VPN adapté à ses besoins, à ses exigences, à ce qu’on attends d’un VPN et des applications que l’on utilise, dans le cas où tu utilises Tor pour cacher tes activités en ligne, tu n’as sûrement pas besoin d’un VPN, et l’association d’un VPN réduit même considérablement la fenêtre d’attaque.

Je me suis trompé dans la citation, c’est l’inverse, utilisez un VPN si vous êtes gay, un assassin ou un pirate , j’ajoute que le VPN protège des toutes sortes de menaces extérieures, comme les possessions démoniaques, j’utilise un VPN depuis 2 ans et je n’ai jamais été possédé

, j’ajoute que le VPN protège des toutes sortes de menaces extérieures, comme les possessions démoniaques, j’utilise un VPN depuis 2 ans et je n’ai jamais été possédé

#28

Augmente la fenêtre d’attaque, non réduire, je suis handicapé du clavier aujourd’hui

#29

Cela est aussi plus “vendable” auprès des différentes autorités chargées de la régulation du marché publicitaire. Et puis, être un peu trop pirate-friendly ouvertement, ça peut attirer un peu trop l’attention sur vous. Genre Megaupload.

Pour le mien, la seule source de “confiance” que j’ai, c’est qu’il n’apparaît jamais dans la liste des VPN pourris à fuir en courant, ce qui est un peu léger. De toutes façons, comme je ne suis pas le patron de la boîte, je ne lui fait pas plus confiance que les autres.

C’est pour cela que, sauf solution 100% maison (genre : VPN entre mon ordi mobile en déplacement et mon NAS), je ne considère pas un VPN comme une solution de sécurité per se.

Les VPN protègent aussi des enlèvements par des aliens et de se faire renverser par une locomotive à vapeur suédoise roulant en marche arrière, deux événements dont je n’ai pas été victime grâce à mon VPN.

#30

Pour tout le reste il y a mister card… ou visa si tu demandes l’asile sur Musk. x)

#31

Le mien protège éradique tous les diplodocus dans un rayon de 1337 km.

D’une efficacité redoutable, je n’ai pas vu la moindre trace de la bestiole depuis que je l’utilise.

#32

Merci pour cet article qui décrit bien l’utilisation d’un VPN.

Quand on voit la pub de Nord VPN, où ils vantent leur service comme une protection, c’est pas tout à fait vrai. Certes le trafic entre nous et leur VPN est chiffré, mais après il disent pas que toutes les données se retrouvent sur leurs serveurs, qu’ils y ont accès et on sait pas du tout l’utilisation qui est faite de nos données.

#33

Et plus tu pédales moins vite, moins tu avances plus vite

-Kevin : Je paie un VPN éthique avec ma carte bancaire, maintenant, je suis anonyme en ligne !

-La banque : Oui mon enfant.

#34

#Prénoms difficiles à porter rentabilisés.

#35

Bravo pour cet article.

Ça change des articles sponsorisés qui pullulent sur les sites tech et qui donnent des explications techniques extrêmement parcellaires et superficielles, si ce n’est complètement fausses, et limitant bien souvent le VPN à une sorte de proxy pour se planquer quand on fait des trucs pas clairs. Et je parle même pas des mensonges sur les aspects sécurité et protection de la vie privée prétendument apportés par les VPN clés en main…

Bref, merci. Voilà un article que je vais sans doute offrir autour de moi quand on me demandera à quoi ça sert un VPN

#36

#37

Et elle fait comment la banque pour différencier tous les clients du VPN ?

#38

Merci beaucoup pour cet article ! j’adore !

Il faudrait vraiment envisager de faire un vrai comparatif, l’offre sur ce marché est démentielle, on est perdu dans la masse. Quand on chercher un site “indépendant” pour un comparatif complet, test d’intrusion, vrai download upload, test des torrents, vrai no log la liste est longue sur toutes les comparaisons à faire, et beaucoup de sites on des liens affiliés dans leurs comparatifs, du coup impossibles de connaitre le vrai du faux pour un novice ou un petit connaisseur. Après beaucoup de recherche sur ce sujet et mes connaissances (elles sont faibles..) j’ai choisi freedom vpn car cité par snowden dans une interview, j’ai également confiance dans celui de proton, mais je suis vraiment curieux de savoir qui sont les meilleurs en respect de la vie privée, en download torrent ou bien en rapport qualité prix.

#39

Un VPN n’est pas interdit. On n’est pas en Chine!

Interdit de citer ? Ce que tu fais trois lignes en dessous

#40

Elle ne le fait pas, avec un VPN clé en main, on te fourni une adresse IP partagée, cependant, en payant le fournisseur par carte bancaire (le moyen de paiement le plus utilisé la plupart du temps), il y a une trace d’argent qui peut être directement relié à toi, les banques, Paypal, Google Pay etc, ce genre de société enregistre tout et le fournisseur VPN n’a aucun contrôle, bien sûr, l’utilisation d’un VPN dans un pays occidentale n’est pas illégale, et si le VPN ne stocke pas les logs, tu n’as pas trop à t’en soucier, mais tu ne peux pas le vérifier par toi-même, mieux vaut donc correctement se renseigner sur la société qui détient le VPN avant, et dans quel pays il est enregistré, il est par exemple, risqué de faire confiance à des VPN enregistrés dans des pays qui n’ont pas la même transparence qui ceux de l’UE.

Tout cela pour dire que les VPN qui promettent l’anonymat mentent, ils ne le peuvent, ton moyen de paiement peut être anonyme, comme l’envoi d’argent liquide qui te permet de réduire le nombres d’acteur dans la chaîne entre toi, ton FAI et ton VPN, mais ton utilisation ne l’est pas, l’anonymat sur internet n’existe d’ailleurs pas, le projet Tor explique que rien ne peut garantir un anonymat solide et que l’on parle alors de pseudonymat, mon petit commentaire était à prendre sur le ton du sarcasme.

Sur un autre article parlant de Mozilla VPN, David avait modérer mon commentaire parce que j’avais partager le lien d’un site dédié à des outils de la protection de la vie privée / sécurité avec entre autres, une section sur les VPN, comme l’article ici présent parle justement des VPN, peut-être que la modération n’y est pas la même (ou pas), désolé pour la confusion.

#41

Ok, avec ça du coup.

De toute façon « l’anonymat », c’est comme le chiffrement, ça sert juste à rendre les choses suffisamment compliquées pour que l’entité de laquelle on cherche à se protéger n’ai pas (encore) les moyens ou la patience pour le casser. Faut juste aller plus ou moins loin en fonction de quelle entité on cherche à se protéger (michus, entreprises, hackers, états)…

#42

Tout à fait, pour le fun, je peux essayer Tails puis faire passer tout mon trafic par le réseau Tor pour m’approcher de l’anonymat, mais en ai-je besoin ? Non, je suis un internaute lambda avec un faible niveau de menace, et à moins que cela ai changé, l’expérience utilisateur en prends un coup.

Ce qui m’intéresse, c’est Collapse OS, un projet de système d’exploitation open-source basé sur Linux destiné à être fonctionnel sur des machines de récup ou totalement obsolètes (il fonctionne sur une Megadrive) dans l’éventualité d’un effondrement de la chaîne de production mondiale, ou bien d’une apocalypse à la STALKER ou Fallout, j’ai hâte

#43

C’est un TP-Link Archer C7 v2, assez ancien donc.

#44

Pour le coup oui, le logiciel virtualiseur se comporte par défaut (en IPv4 du moins) comme un routeur logiciel entre l’hôte et la machine virtuelle, en plus du firewall qui peut exister sur l’hôte et des autres éléments du réseau auquel l’hôte est connecté. Il faut donc garantir que les redirections de port et configuration des firewalls sont bien faites sur toute la chaîne.

Tu peux aussi configurer le logiciel virtualiseur pour qu’il fasse un pont avec l’interface réseau de l’hôte, ce qui a pour effet de supprimer le routeur logiciel et de connecter directement la machine virtuelle au réseau réel. Cependant le reste de la chaîne reste en place, et certains firewalls idiots sur l’hôte risquent de ne pas comprendre ce qui se passe.

Ceci dit ce n’est pas une problématique liée à OpenVPN, mais plutôt à l’hébergement d’un serveur quel qu’il soit. Sinon tu peux installer le serveur ailleurs à un endroit plus accessible pour tout le monde (VPS ou serveur dédié). En étant ensuite tous clients vous n’aurez pas toutes ces complications à gérer.

#45

Exactement ce qui se passe dans ma boite.

Pas de split tunneling alors qu’on utilise pas mal de services externe (Office 365, Teams, Onedrive, solution RH, etc…), tout passe par le VPN.

Du coup il est quasi continuellement à la ramasse avec des débits digne du 56k et obligé de se déconnecter pour pouvoir faire des réunions ou appel Teams.