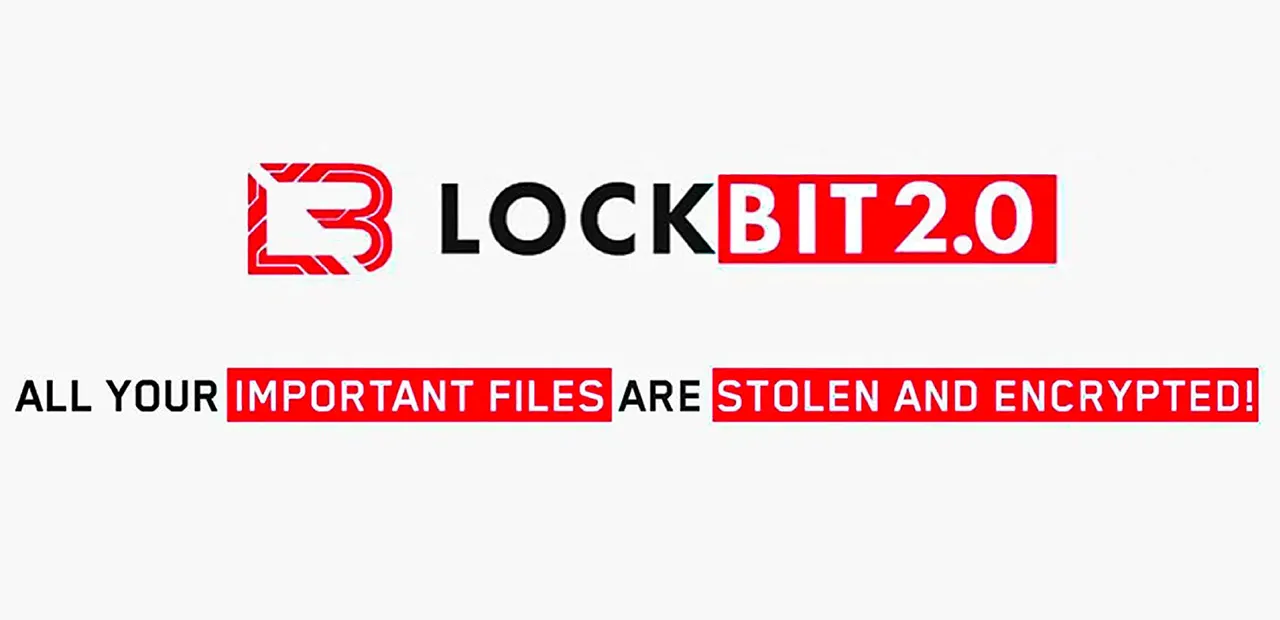

Nouvelles tensions entre les États-Unis et Royaume-Uni face à la Russie. Les deux alliés accusent le gouvernement de Vladimir Poutine de pousser des groupes de pirates à s’en prendre aux équipements réseau pour mener diverses campagnes cybercriminelles. La Russie dément avec véhémence ces allégations.

Hier, le FBI, le DHS (Department of Homeland Security) et le NCSC (National Cyber Security Centre, branche cyberdéfense du GCHQ anglais) ont émis hier soir une alerte commune. Les agences y dénoncent les actions de la Russie, qui encouragerait des groupes de pirates à se livrer à de nombreuses campagnes de cybercriminalité.

Plus précisément, les forces de l’ordre (et du renseignement) pointent les équipements, qui seraient les cibles favorites des pirates. Ces derniers lanceraient dans la plupart des cas des attaques par l’homme du milieu (MITM), s’insinuant dans les réseaux afin de dérober ou manipuler les informations qui y circulent.

En plus de dénoncer les agissements de la Russie (l’alerte ne laisse aucune ambigüité), les agences en profitent pour lancer un cri d’alarme vers l’ensemble des acteurs impliqués, afin qu’ils se penchent sérieusement sur leurs défenses. Certaines infrastructures sont si faiblement protégées que les pirates n’auraient pas à mener de campagnes pointues pour prendre le contrôle des routeurs et autres produits clés.

« Les équipements réseau sont des cibles idéales »

« La majorité du trafic d’une organisation ou d’un particulier doit traverser ces appareils critiques. Un acteur malveillant ayant une présence dans le routeur de passerelle d’une entreprise a la possibilité de surveiller, modifier et interdire le trafic vers et depuis l’infrastructure » prévient l’alerte commune. Dans le système interne de routage d’une entreprise, les conséquences sont les mêmes, avec la possibilité d’établir des relations de confiance avec des éléments étrangers, permettant ensuite d’autres opérations.

Le message est clairement adressé aux structures qui possèdent encore de vieux équipements : « Les organisations utilisant d’anciens protocoles sans chiffrement pour gérer les hôtes et services facilitent la récolte d’identifiants par ces acteurs malveillants ».

Cet avertissement en rappelle un autre, qui avait attiré les foudres de Donald Trump peu de temps après son investiture. Il tirait alors un sombre bilan des défenses américaines, tiré de plusieurs rapports dressant un état des lieux tout aussi calamiteux dans certains domaines. C’était particulièrement le cas des opérateurs d'importance vitale (OIV) du pays et de leurs systèmes ICS-SCADA (Industrial Control Systems-Supervisory Control and Data Acquisition).

Une piqure de rappel donc, d’autant que l’actualité des dernières années fournit assez d'exemples. On se rappelle ainsi comment une partie de l’Ukraine avait été privée d’électricité à cause d’un malware retrouvé dans au moins une centrale. D’autres bestioles numériques avaient été repérées chez des OIV. Benoit Grunenwald, directeur des opérations chez ESET France, nous indiquait alors que l’Ukraine était le terrain de jeu des pirates cherchant à éprouver leurs créations. Les soupçons s’étaient plus tard tournés vers la Russie.

Des campagnes aux objectifs multiples

Les attaques menées sur les équipements réseau dureraient depuis au moins 2015. Le gouvernement américain recevrait ainsi de multiples alertes depuis au moins trois ans, tant de ses agences que d’acteurs privés. Les opérations menées concernent cependant le monde entier, et non les seuls pays à l’origine du bulletin.

L’alerte table sur un certain nombre de réseaux déjà compromis. Les entreprises et autres organisations devraient donc se pencher en priorité sur les équipements utilisant des protocoles non chiffrés et des services sans authentification, insuffisamment renforcés avant l’installation ou tout simplement ceux n’étant plus supportés par leurs constructeurs, donc laissés sans correctifs de sécurité. Un seul de ces facteurs peut permettre des intrusions intermittentes ou permanentes.

Les exemples donnés ne surprendront pas les administrateurs réseau : Telnet via le port TCP 23, HTTP via le port 80, SNMP via les ports 161 et 162, Cisco Smart Install (SMI) via le port 4786, etc. Le plus souvent, des paquets SNMP ou SMI spécialement conçus sont envoyés aux équipements, leur faisant émettre leur configuration via protocole TFTP (port UDP 69). Les adresses sources peuvent dans les deux cas être maquillées.

Les brèches détectées sont utilisées pour des missions variées : identifier les appareils vulnérables, extraire les configurations, cartographier les architectures réseau, récolter des mots de passe, se faire passer pour des utilisateurs disposant de privilèges, modifier des firmwares, des systèmes d’exploitation ou des configurations, ou encore copier ou rediriger le trafic vers des serveurs contrôlés par les pirates.

Des pistes fournies aux acteurs impliqués

Bien que l’alerte fasse largement parler d’elle depuis hier à cause de son doigt pointé vers la Russie, elle fournit également de nombreux conseils pour améliorer la situation. Les recommandations concernent pour partie les protocoles précédemment abordés, mais toutes passent par un examen complet des réseaux et cas d’usages.

Les agences ajoutent des conseils plus généraux. Par exemple, aucune organisation, quelle qu’elle soit, ne devrait autoriser dans ses réseaux un équipement utilisant encore des protocoles non chiffrés. Si SSH, HTTPS et TLS ne peuvent être mis en place, il est recommandé de passer par un VPN chiffré pour les opérations de gestion et maintenance depuis l’extérieur, les deux extrémités étant mutuellement authentifiés.

Plusieurs conseils s’appliquent également aux constructeurs, y compris l’utilisation systématique de protocoles récents et chiffrés, ainsi que la désactivation de tous les services inutilisés. Difficile de ne pas penser aux objets connectés, dont les nombreuses webcams produites en Asie par des entreprises n’ayant clairement pas la sécurité comme priorité. On se souviendra en particulier de modèles Foscam aux failles de sécurité si béantes qu’elles constituaient un livre blanc des mauvaises pratiques.

Notez que Cisco avait de son côté émis le 5 avril une note avertissant ses clients que ses produits Smart Install étaient la cible d’attaques. Les entreprises étaient alors encouragées à réviser leur infrastructure et à désinstaller le client Smart Install partout où il n’était pas nécessaire.

La Russie nie

À Reuters, un porte-parole du gouvernement anglais n’a pas mâché ses mots : « C’est un nouvel exemple du mépris de la Russie pour les normes internationales et l’ordre mondial, cette fois à travers une campagne de cyberespionnage et d’agression qui tente de perturber les gouvernements et de déstabiliser les entreprises ». Le message envoyé est donc particulièrement clair.

Et c’est l’ambassade de Russie à Londres qui a réagi, en attendant un mot officiel du Kremlin : les accusations portées par l’alerte conjointe sont « de nouveaux exemples de la politique irresponsable, provocatrice et sans fondement contre la Russie ». En d’autres termes, le pays n’est pour rien dans ces attaques.

Sur le sujet, la stratégie russe comprend celle du déni plausible. Le pays passe en partie par des groupes de cybercriminels pour ses attaques, sans liens officiels avec le Kremlin. S'ils sont pris la main dans le sac, le gouvernement peut facilement nier toute implication ou soutien.

En juin, Vladimir Poutine avait même décrit ces « hackers patriotes ». « Les hackers sont des esprits libres, comme les artistes. S'ils sont d'humeur le matin, ils se lèvent et peignent. C'est pareil pour les hackers. Ils se lèvent et s'ils sont patriotes et lisent de mauvaises choses sur la Russie, [...] ils contribuent à la défense contre ceux qui disent ces mauvaises choses », a-t-il déclaré, en niant tout implication directe dans les tentatives d'influence d'élections... malgré l'action de l'Agence de recherche Internet russe.

La tension est cependant palpable, alors que la Russie doit héberger dans deux mois la coupe du monde de football. Ces accusations sont d’autant plus visibles qu’elles sont loin d’être les premières. Les États-Unis l’ont notamment accusée d’ingérence dans les élections, menant au numéro de funambule opéré par Donald Trump qui, longtemps, a cherché à épargner Vladimir Poutine.

Commentaires (94)

#1

A force de crier au loup…

#2

En même temps je vois mal un seul pays reconnaître platement du piratage…

J’imagine que losque les centrifugeuses Iraniennes sont tombées, c’était aussi la faute à pas les USA et Isräel !

#3

J’ai perdu le fil chronologique précis, mais dès 2012 par exemple, on savait plein de choses sur l’implication américaine dans l’histoire des centrifugeuses iraniennes, cf par ex cet article :https://www.nouvelobs.com/rue89/rue89-internet/20120604.RUE0433/stuxnet-comment-…

Donc quelque part les USA ont reconnu en être les auteurs (de toutes façons il n’y a pas eu de démenti). Il faut dire que tout finit par se savoir chez eux.

#4

alors j’ai pas encore lu l’article, mais à priori c’est l’hôpital qui se fout de la charité, là.

#5

#6

Heureusement que les USA et le RU informent systématiquement les entreprises technologiques des failles identifiées afin d’éviter leur exploitation par des individus publics ou privés malveillants… Ah non, c’est même plutôt le contraire… " />

" />

#7

Au moins pendant ce temps la les hackers chinois sont tranquilles " />

" />

#8

#9

alors j’ai pas encore lu l’article, mais à priori c’est bien l’hôpital qui se fout de la charité, là. " />

" />

#10

#11

Les brèches détectées sont utilisées pour des missions variées : identifier les appareils vulnérables, extraire les configurations, cartographier les architectures réseau, récolter des mots de passe, se faire passer pour des utilisateurs disposant de privilèges, modifier des firmwares, des systèmes d’exploitation ou des configurations, ou encore copier ou rediriger le trafic vers des serveurs contrôlés par les pirates.

bref, exactement ce que fait la NSA (et c’est tout à fait normal, c’est son job).

et oui, la citation de Poutine est… wow.

#12

c’est pas systématique.

ils pèsent le pour et le contre, et si la révélation d’une faille peut aller à l’encontre de leurs intérêts, ils ne dévoilent pas (on en a eu la preuve avec les révélations des Shadow Brokers).

#13

Que ça soit vrai ou pas, merci de bien faire votre taff en restant globalement neutre. Ailleurs on aura vu un “La Russie pirate massivement les gentils occidentaux”. C’est toujours agréable. " />

" />

#14

Et moi qui croyait que les fabricants américains étaient compétents… On m’aurait menti ?

#15

Ce n’est jamais vrai jusqu’à temps que la Russie démente

#16

=> Des pirates dans les routeurs

#17

#18

>du mépris de la russie pour les normes internationales et l’ordre mondial

" />

" />

" />

" />

disent’il 2 jour après avoir bombardé sans mandat de l’onu un pays avec une centaine de missiles, LOL

peut etre un jour, il y aura des commentaires anti-russe sans mentionner Poutine, vous pouvez pas vous en empêcher hein !

j’imagine que nous avons des preuves irréfutable qui sont hautement probables, et très secret bien entendu car c’est tellement évident qu’il n’y a pas besoin de les montrer. re LOL, je pensais que c’était fini les années 90 ou les lanternes passait pour des vessies même au sein des institutions internationale

#19

#20

#21

@OlivierJ

Mince alors : c’était du BZ de l’OTAN au R.U. dans l’affaire Skripal ! https://www.mondialisation.ca/un-laboratoire-independant-suisse-affirme-que-la-t… - le R.U. nous aurait donc menti ?

Comme pour les armes de destruction massives irakiennes, et l’anthrax de M. Powell ?

Et puis je ne suis pas expert, mais à priori, si vous bombardez des dépôts chimiques remplis d’armes volatiles, vous pouvez quand même logiquement craindre la contamination de larges zones civiles proches, et pour un bon bout de temps. Et là étrangement, on annonce des deux côtés 0 mort et 0 blessé ?! Ça ne surprend personne ?

Enfin, quand on interdit aux opposants politiques de s’exprimer en France, l’omerta médiatique totalitaire sur l’UPR d’Asselineau étant avérée et vérifiable par tout démocrate qui se respecte, je pense qu’on devrait plus balayer devant notre porte, avant de vouloir dicter au reste du monde sa conduite, et d’aller accompagner les chiens de guerrre américains dans des guerres illégales, en faisant fi d’un droit international sensé être le fil conducteur d’un monde en paix.

#22

#23

Très bon, merci du partage :)

#24

@Leum

#25

Scandale: les grandes puissances mondiales s’espionneraient mutuellement !

#BreakingNews

#26

Il est à noter que les américains ont intégré depuis 2014 le cyberespace comme une dimension du champ de bataille (comme l’espace, l’air, la terre, sur la mer, sous la mer) dans leur symbologie militaire. Cf. http://www.mapsymbs.com/MilStd2525D.pdf (Attention c’est assez ardu à lire !).

" />

" />

" />

" />

L’annexe L (Appendix L en anglais) traite du sujet. Et les mots sont assez parlants (BOTNET / ZOMBIE / INFECTION…).

J’imagine bien dans un beau centre de commandement US, un écran avec une carte du monde avec tous ces symboles “en musique”, avec les zones à protéger, à attaquer etc.

Et, forcément, j’imagine bien également les russes et chinois avec la même chose (sauf que les pions rouges sont les gentils & les bleus les méchants sur la carte cette fois-ci ).

#27

#28

Au lieu de raconter des inepties en tous genre, sache que les services français ont une expertise de longue date sur les armes chimiques, qui remonte à ce qu’il s’est passé pendant la 1e guerre mondiale.

La Syrie a été convaincue dès 2013 d’avoir utilisé l’arme chimique, elle l’a reconnu puisqu’il y a eu un accord de démantèlement, pas totalement respecté puisqu’il y a eu d’autres cas depuis (la liste est disponible facilement).

Et vu ni la Russie ni la Syrie ne respectent les instances internationales, alors ça fait doucement sourire de voir que quand ça arrange certains, ils te parlent de mandat de l’ONU. Et puis voir des gens défendre le régime particulièrement meurtrier d’Assad (entre les massacres de civils, les prisons où on torture en masse, où les femmes sont violées, etc.) et le soutient de Poutine, ça me laisse pantois.

“ENQUÊTE – Alors que le régime de Damas redouble d’atrocités, magistrats et ONG instruisent – en secret parfois – les crimes du régime. « La Croix » a rencontré les acteurs de cette traque hors norme, menée du nord de l’Europe au cœur de la Syrie”https://www.la-croix.com/amp/1200932488

#29

Je suis déçu par les commentaires, je m;‘attendais a une plus grosse envolée des pro-Russe/Anti-EU " />

" />

#30

#31

Le troll UPR est de sortie, avec sa cohorte de trucs faux ou très limites " />

" />

" />

" />

" />

" />

(le coup de l’OTAN, non mais “LOL”, vous êtes trop forts à l’UPR, en plus avec vos sites foireux comme celui que tu as indiqué)

Pour ton information sur un point, quand tu bombardes un dépôt d’armes chimiques, tout est détruit par la chaleur (le feu), le but n’est pas juste un boum “sec” qui va tout disperser, ça a un côté incendiaire. Un jour regarde une de ces vidéos de bombardement, le panache de flammes est impressionnant.

Quant au fait qu’il n’y a pas eu de morts, ce sont les russes eux-mêmes qui l’ont dit. Ce n’est guère étonnant, les entrepôts visés avaient été évacués, les syriens étant au courant du bombardement imminent.

Franchement, pour un colleur d’affiche de l’UPR qui vient toutes les semaines nous faire des pavés sur ses obsessions, c’est tellement ridicule d’écrire ça à chaque fois, comment ne t’en rends-tu pas compte ?

« quand on interdit aux opposants politiques de s’exprimer en France, l’omerta médiatique totalitaire sur l’UPR d’Asselineau étant avérée et vérifiable par tout démocrate qui se respecte »

Non mais “LOL” quoi…

Asselineau s’exprime autant qu’il veut (dans ses conférences, sur son site, dans des vidéos en ligne), toi aussi (déjà ici), et il a même participé au débat télévisé de la présidentielle

C’est juste que la plupart des gens n’en ont rien à faire de ses délires sur l’UE, l’OTAN, l’Euro et compagnie.

#32

#33

Il connait des textes de lois par coeur c’est déjà ça " />

" />

#34

cette histoire ressort à chaque fois, c’est fatigant.

d’une part ça ne confirme ni n’infirme rien concernant les US aujourd’hui, d’autre part ça ne prouve absolument pas que les autres ne le font pas aussi.

#35

@OlivierJ tu comprend maintenant pourquoi je ne voulais pas parler des finalités? c’est un appeau à trolls, ça pourri la discussion.

#36

et les français.

#37

#38

#39

#40

oui mais on peut l’exprimer sans pour autant la ramener à chaque fois sur Powell (doit bien y avoir d’autres exemples, ça serait cultivant).

d’ailleurs cette histoire est assez parlante puisqu’elle montre aussi (mais ça on n’en parle beaucoup moins) qu’avec du renseignement maison on évite de se faire avoir par ses alliés: la France n’y a pas été.

Accessoirement ça permet de rappeler à tous nos chers complotistes anti-OTAN qu’on n’est pas les petits chienchiens des US, contrairement à ce qu’ils se plaisent à répéter.

enfin bref c’est pas le sujet.

#41

Si on cause des trolls avant même qu’ils n’arrivent, ça prouvent qu’ils ont gagné " />

" />

#42

#43

#44

N’empêche…

Vu tout le temps et les efforts déployés pour se pirater l’un l’autre, il eut été plus rapide et durable pour ces deux pays de fusionner en un seul…

#45

niveau fusion on n’est pas passé loin en 62.

#46

#47

#48

Ces russes ils sont partout !!!

L’ironie c’est que la sauce de l’information de guerre du “monde libre” ne prend plus.

C’est la seule bonne nouvelle en cette période trouble.

#49

Ta candeur me rassure quant à la nature humaine moderne. Il existe encore des gens naïfs et c’est plutôt bon signe ;)

C’est sûr que les USA & Co ne cherchent absolument pas à avoir une influence en Russie &Co (Iran, Syrie, Venezuela…). Que tu écrives qu’ils n’ont pas le même but m’a fait bien marrer.

Essaies d’imaginer la relation allié lorsque la France ira à l’encontre des intérêts américains “vitaux” et tu auras ta réponse.

Je ne prends pas le parti de l’un ou de l’autre d’ailleurs mais faut pas me prendre pour un imbécile stoo surtout venant de gens étant amis avec des états voyous (émirats & Co).

#50

Tu prends une seule action qui était motivé par la peur de Chirac d’affronter l’opinion publique qui était juste totalement contre. Pour tout le reste, La France a suivi l’OTAN.

#51

#52

Ils n’ont jamais tiré sur la Ghouta… Ou se trouvait la police militaire Russe pour supprimer les preuves.

#53

#54

je te conseille de te renseigner un peu sur le sujet, quand même.

#55

#56

>Les US ont déjà soutenu des régimes peu démocratiques

" /> Je pense que les victimes du Gal Pinochet seront ravi d’apprendre qu’ils étaient dans un pays peu démocratiques. il y a quand même une légère différence entre peu démocratique et dictature sanguinaire. Le prism de ta réalité est un peu foireux, amha

" /> Je pense que les victimes du Gal Pinochet seront ravi d’apprendre qu’ils étaient dans un pays peu démocratiques. il y a quand même une légère différence entre peu démocratique et dictature sanguinaire. Le prism de ta réalité est un peu foireux, amha

" />

" />

oxymore bien trouvé bravo !

et pour ma part j’en reste là, j’ai des tomates a aller planter

#57

#58

Haha, Pinochet, l’exemple classique (et quasi unique) qu’on ressort dans ce cas-là…

Si on compare les dégâts au Chili pendant les années noires (surtout au début), et ce qu’il se passe (ou s’est passé) dans nombre de régimes soutenus par l’URSS puis la Russie, il n’y a pas photo et de très loin. Surtout quand on voit ce qu’est devenu le Chili après, économiquement et côté société (j’ai en plus de sources diverses, un ami qui a habité là-bas entre 1993 et 1998).

Sur Wikipedia : Le soutien de Reagan change en 1986, quand Pinochet rétablit le couvre-feu et que l’administration américaine décide de soutenir une transition démocratique alors que plusieurs pays d’Amérique du Sud ont déjà basculé vers la démocratie.

#59

Les autres attaquent et en ont marre de l’OTAN & Co car ils foutent le bordel partout… toi c’est quoi ton leitmotiv ?

#60

Il me semble qu’aucune banque Francaise ne veut prêter de l’oseille a ce parti.

#61

Je te conseille la lecture attentive de cette page, c’est intéressant :https://fr.wikipedia.org/wiki/Augusto_Pinochet .

On a aussi le point de vue des chiliens, qui par exemple lors du referendum de 1988 ont été 44 % à voter pour lui. Et même des années plus tard, il était toujours très controversé, mais avait toujours un certain soutien dans la population. Ça relativise avec tout ce qu’on a pu entendre ici ; je ne parle pas de ses actions en tant que dictateur, que personne ne conteste, et qui restent d’énormes saloperies, je parle de la perception dans son propre pays (où beaucoup pensent qu’ils ont été sauvés du communisme, entre autres, et qu’il a contribué à développer le pays avec un contexte économique fluide).

Moi ça m’avait surpris quand mon pote habitant au Chili dans les années 90 me disait qu’il n’était pas impopulaire comme on le croyait en France, où il avait servi de symbole à la gauche.

#62

#63

#64

Vivement que la loi sur les fake news entre en application.

#65

#66

#67

Ce n’est pas la NSA qui interceptait les routeurs sortis d’usine pour placer leurs mouchards ?

" />

" />

J’ai du rever surement

#68

Tes preuves, les différents services de renseignements les ont. Et elles sont classifiées, donc ils ne vont pas te donner tous les détails. Ils n’ont pas forcément envie que les autres sachent comment ils ont obtenu des renseignements dans un pays étranger et sans autorisation.

OlivierJ a publié un très bon lien sur une analyse du renseignement français sur l’attaque de la Ghoutta. Je vais le remettre pour que tu puisses le relire :https://www.defense.gouv.fr/content/download/528742/9123389/file/180414%20-%20Sy…

Comme précisé dans le rapport, la majorité des sources sont ouvertes, c’est à dire trouvable sur internet. Il ne te reste plus qu’à les retrouver et à aller interviewer des témoins sur places

Quant à Robert Fisk, il est effectivement reconnu, mais sa couverture du conflit syrien est pour le moins critiquée, et s’il a trouvé un médecin qui prétend l’absence d’attaque chimique, d’autres journalistes arrivés en même temps que lui ont facilement trouvé plusieurs témoins de cette attaque.

#69

Je ne vois pas en quoi les russes se priveraient de pirater les infra occidentale

C’est le jeu…

Après c’est sur que les américains ne s’en privent pas non plus mais ne vont pas en fair la pub

Les naïfs dans l’histoire restent les européens qui continuent d’acheter des routeurs américains et chinois sans trop se poser de questions…

#70

Je crois que beaucoup de gens ont une vision romantique des relation internationale ici

Genre il n’y aurait que les Etats-Unis ou que la Russie qui pirateraient ? Ou qu’un seul des deux qui le ferait pour déstabiliser des états ?

Non mais les puissances n’ont aucun état d’âme, ne cherchez pas hein…

En tout cas ils doivent être content d’avoir des armées de défenseur en Europe

Franchement en qu’est ce qu’on en a a foutre de défendre l’un ou l’autre ? Ou chercher qui serait “le pire” ? Ça nous apporte quoi ?

Pendant ce temps là personne ne songe qu’on devrait peut-être protéger un peu nos infrastructures ??

#71

#72

le vietnam c’est pas le même siècle.

ou je me trompe?

#73

Tu sais, en Corée du nord s’il y avait des élections, je suis certain qu’il serait élu tous les ans à bien plus que la majorité. Propagande et privilégier les franges de populations importantes est essentiel pour se maintenir en tant que dictateur.

Si tu veux d’autre exemples de déstabilisation: Le panama, Cuba, Colombie (pour la coke cette fois-ci) entre autres.

De plus je ne vois pas en quoi la lutte contre le communisme justifie quoique ce soit.

Je reviens sur l’apparence que mes propos peuvent donner mais je ne suis pour personne et certainement pas pour les politiques qui sont historiquement incapable d’apporter le bonheur. Mon point est que les États-unis étant le plus puissant des états modernes, leur actions de déstabilisation sont les plus nombreux puissants etc… C’est proportionnel à leur capacité d’action.

LA somalie n’aura jamais le pouvoir de nuisance que la France peut avoir par exemple.

#74

Grosso modo selon la nationalité du routeur, on est exposé au backdoor du pays et de la marque, il devra nous protéger contre les intrusions des autres pays en plus du “piratage” ordinaire. Je n’y connais rien, il y a des marques qui sortent vraiment du lot question sécurité ou c’est trop opaque?

#75

Ouais enfin beaucoup pensent que Bush fils voulait la tête de Saddam Hussein à tout prix, pour finir la guerre de son papa commencée en 1990. Et la défaite américaine au Vietnam c’est 1975 " />

" />

#76

étant donné que ce sont des équipements de réseau, c’est stratégique, donc je pense pas qu’il y ait une marque qui sorte du lot, non.

#77

#78

#79

#80

#81

#82

Effectivement c’est énorme.

Mais pour le coup c’est pas le seul, Fillon aussi visiblement.

Melenchon est juste le plus ouvert dans son soutien aux dictatures Quel que soit le sujet, ici la Syrie.

#83

“Jusque-là je te suis, mais quel rapport avec mon propos auquel tu réponds ? ”

Tu parlait de Pinochet et du fait que les gens n’en avait pas tous forcément un avis si terrible. C’est un peu comme si tu me disais que la situation dans l’Arabie Saoudite n’était pas si mauvaise mais tu oublierai à ce moment là tous les travailleurs “esclaves” qui n’ont quasiment aucuns droits.

Pour la Colombie, c’est bien les USA (CIA) qui ont armé les milices qui acceptaient de combattre les communistes. Du coup les trafiquants ont acquis des millions grâce à ces arrangements.

“Et le Panama, quoi donc ? ”

Ce pays n’existerai pas si les USA ne l’avaient pas créé de toutes pièces.

“Tu dois être trop jeune alors. Je ne plaisante pas.”

Certainement que le communisme dans les faits était terrible car il reposait sur la peur et le contrôle, mais avant tout c’est une idéologie. Combattre des idées par les armes je trouve ça juste injustifiable. Si tu pense que ça se défend, libre à toi.

“Ta phrase pourrait faire l’objet de dissertations entières, et elle est trop générale de toutes façons”

C’est ma façon de dire que l’Homme est incapable de régler les problèmes de fond comme l’égoïsme, etc… Mais je suis d’accord c’est assez philosophique. Cette phrase ne servait qu’à me situé dans cette discussion comme un ni-ni plutôt que comme un pour-contre.

“Oui ils sont puissants, mais depuis Obama ils ont pas mal renoncé à être le “gendarme du monde”, laissant la Russie faire pas mal ce qu’elle veut. On ne s’en rend pas forcément compte, mais il y a des articles intéressants et précis sur le sujet.”

Ah bon ? Pas entièrement quand même ! Le blocus quasiment réinstauré pour Cuba, l’Iran et les frappes à des milliers de km de chez eux dans un pays souverain…

“Pourtant, malgré la modestie de ce pays, entre les interventions qui ont eu lieu là-bas et qui ont connu des difficultés importantes (pour les US entre autres), et les pirates somaliens qui ont donné pas mal de fil à retordre à diverses nations, qui ont dû y déployer des navires de guerre et des escortes, c’est déjà pas mal comme capacité de nuisance.”

Ok pour les pirates qui ont surtout été pénibles mais c’était pas le gouvernement. Maintenant on peut prendre le Rwanda ou la Mongolie pour signifier que la nuisance est fonction de la richesse, du savoir et des infrastructures.

Pour la France, il est vrai qu’elle à perdu de sa beauté mais on entends tous parler de Sankara, du Rwanda etc… C’est un temps révolu certes mais la Lybie mec ! Ils l’ont ruiné !

#84

#85

“s’ils sont patriotes […] ils contribuent à la défense contre ceux qui disent ces mauvaises choses”

La Russie encourage donc ces actes, donc elle assume sa responsabilité future.

traduction: “C’est pas nous, mais on les encourage à continuer!”

#86

#87

Tant que j’y suis (suis à fond ce matin ;-) ), ce site a l’air pas mal et assez lisible :

http://www.leconflitsyrienpourlesnuls.org/

(Le gras plus bas est de moi)

Le conflit syrien nous concerne : les images de destructions, l’arrivée de réfugiés, ou plus récemment les actes terroristes liés à la dégradation d’une situation qui dure depuis plus de cinq ans.

Aussi avons-nous besoin de le comprendre.

Journalistes et universitaires, connaisseurs du pays, nous souhaitons dépasser un récit médiatique parfois trompeur. Nous vous proposons ici de décrypter le conflit, ses causes, ses étapes et ses protagonistes. Bref, d’apporter des réponses claires à des interrogations légitimes. […]

Qui sommes-nous ? Des journalistes et des universitaires Syriens, Français ou franco-syriens qui suivent au quotidien les événements en Syrie et dans la région. Sans prétendre à la neutralité, mais tout en privilégiant une approche objective des réalités, nous assumons avec lucidité notre soutien à la démocratie pour les Syriens.

Introduction

I. De la révolution à la guerre civile

II. De la guerre civile à la confrontation régionale

III. De la confrontation régionale au conflit international…

IV. Que reste-t-il de la Syrie et des Syriens ?

V. L’avenir

VI. Conclusion

#88

“Il y a eu des effets de bords”

Parles-en aux milliers, millions ? de personnes mortes suites à ces “effets de bords”. J’ai un sentiment tenace de surprise quand tu minimises la souffrance engendrée par ces “effets de bords”.

“Et les USA ont aussi financer l’état colombien pour lutter contre les trafiquants”

Et quand je te dis que ce sont des pompiers pyromanes tu tiques ! Tu le dis toi-même. Ils soufflent sur le feu pour l’éteindre ensuite ;)

“Les USA n’ont pas créé les velléités indépendantistes, il faut qu’elles existent déjà”

Oui moi je connais des indépendantistes beaucerons qui encouragés par les moyens des USA pourrait bien créer un état beauceron et alors tu me dira que les USA n’ont pas créés de velléités. Mais cet argument est vraiment trop pauvre. Déçu que tu puisses y croire.

“les tentatives de démocratisation (printemps de Prague, Pologne dans les années 80) plus ou moins écrasées”

Peux-tu me rappeler comment les communistes résistants ont été traités après la libération en France ?

Cette animosité existait déjà depuis bien longtemps, je crois bien même que Churchill préférait même copiner avec les Allemands qu’avec les Russes. Permets moi de te rappeler aussi qu’aux USA, être traité de communiste était synonyme de prison ou de chômage dans le meilleur des cas. Donc pas de possibilité de créer des groupuscules. Les libéraux sont loin d’être des anges hein ;)

“Pendant ce temps-là, la Russie agit en Ukraine, en Syrie, et de façon moins audible dans d’autres coins”

L’ukraine ?? Un coup d’état te parait normal toi ? Bref, on va pas revenir dessus juste renseigne toi bien sur l’ordre des événements de l’époque. Aussi qu’on a célébré des nationalistes qui militent pour le retour de l’ordre des Nazis. Et puis tu me dis que les USA à Cuba flippaient pour l’influence communiste mais la Russie flippait aussi de l’OTAN qui voulait installer ses boucliers anti-missiles aux abords de ses frontières… D’ailleurs ça ne s’est pas fait.

Pour le coup, la prise de la Crimée, y’a pas eu de morts je crois alors les armes tout ça…

En Syrie, on parle d’un gouvernements élu qui fait face à des terroristes. C’est moyen comme mouvement démocratique de prendre les armes.

Et je ne suis pas complotiste hein ;) sinon toi tu es pro-USA.

#89

Je viens de regarder un peu le site mais je n’ai aucun mots pour décrire ce story telling de fou ou affirmation sans preuve et oublie de pans de l’histoire cohabitent.

" />

" />

C’est bien ce que je pensais au début, égal aux articles de journaux douteux qui titrent “Tout savoir en 3 phrases sur le conflit XXX”

Seulement le chapitre 1 et tu ne sais pas qui finance ces héroïques brigades de défense, ni l’identité des (j’ai aimé cette tournure) groupes islamistes “plus ou moins radicaux”

Rien sur Al-Quaïda bref…

Je ne suis pas convaincu. Bon appétit

#90

Merci de m’avoir mis en note. C’était intéressant.

Autre sujet: pour le conflit Libyen l’intervention était justifiée mais le SAV n’a pas été assuré… Ce qui a dégénéré et entrainé d’autres conflits. Si cela avait été mieux géré, le Mali ne serait peut-être pas en guerre aujourd’hui.

#91

Je réponds juste à quelques passages.

#92

#93

#94