Le nom de la faille représente pour une fois très bien son potentiel. En l’exploitant, il est possible de récupérer des informations très sensibles. En effet, les images prises via des appareils Pixel et modifiées avec l’outil intégré pour les retailler ou les caviarder peuvent être restaurées dans leur état d’origine.

Estampillée CVE-2023-21036, la vulnérabilité a été découverte par deux spécialistes de la rétro-ingénierie, Simon Aarons et David Buchanan, et colmatée dans les correctifs de mars déployés par Google. Elle réside dans l’application Markup, qui surgit quelques secondes après la prise d’une capture d’écran, pour proposer de l’éditer avec des fonctions simples comme Recadrer ou le marqueur, ce dernier servant par exemple à caviarder des informations que l’on tient à garder secrètes.

Seulement voilà, la faille, quand elle est exploitée, permet la récupération de l’image d’origine et de supprimer tout ou partie des manipulations effectuées dans Markup, à condition qu’elle ait été enregistrée au format PNG, ce qui est le cas par défaut dans Markup.

Un site de démonstration a été mis en ligne par les deux chercheurs et permet de se rendre compte de l’ampleur du problème.

Il n’y pas tant de raisons poussant en effet les utilisateurs à rogner une capture ou à effacer des informations avec le marqueur : le public à qui se destine l’image n’a pas à les voir, soit parce qu’elles n’ont aucun intérêt, soit au contraire parce qu’elles en ont trop.

Restaurer l’image d’origine peut permettre de retrouver des informations très personnelles, voire hautement sensibles. Dans une série de tweets publiés par Simon Aarons, on peut voir par exemple comme une photo caviardée d’une carte bancaire permet de retrouver son numéro et sa date d’expiration.

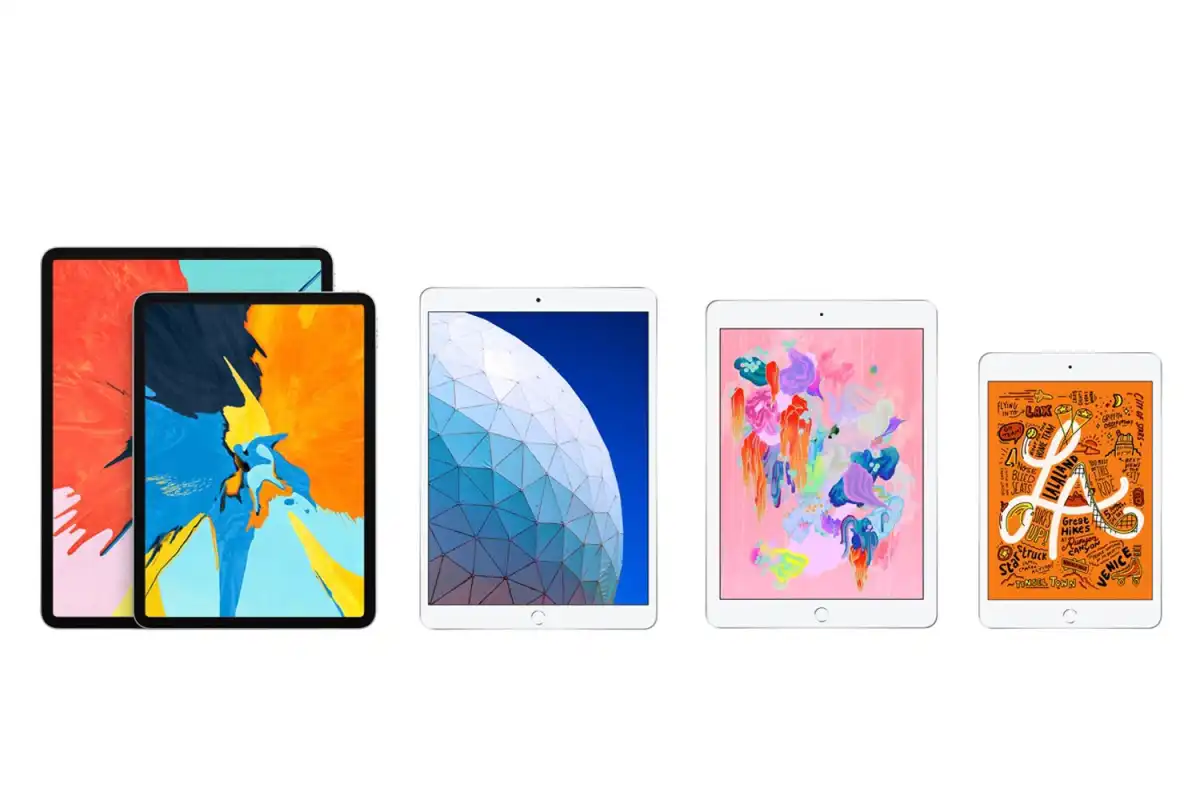

Des exemples pour vous rendre compte des dégâts potentiels…

Nous avons fait plusieurs tests nous-mêmes et avons constaté l’ampleur du problème. Nous vous proposons un fichier zip contenant deux exemples, à tester sur le site créé pour exploiter la faille. Vous pourrez y voir comme une capture rognée pour n’afficher que le nombre de pas. Restaurée, la même image affiche d’autres informations, comme les calories dépensées, le rythme cardiaque, la quantité de sommeil et le poids. Des données que l’on ne souhaite pas forcément partager.

Vous partagez un SMS (capture en haut), aCropalypse permet de retrouver d’autres messages (capture en bas), depuis un Pixel 4a

Vous constaterez également, selon les exemples, qu’une partie de l’image disparaît (remplacée par du noir) et qu’un « brouillage » est parfois présent. On retrouve cette caractéristique dans toutes les restaurations. Parfois, l’information principale (que l’on avait recadrée) disparaît pour en révéler d’autres, le contenu se déplaçant après l’opération. Dans certains cas, l’opération ne fonctionne pas, sans que l’on sache pourquoi.

En moyenne, selon les chercheurs, 20 % de l’image sont corrompus, mais ce chiffre peut grimper jusqu’à 50 % selon les captures.

Pourquoi ce problème ?

Comme l’expliquent les chercheurs, le problème réside dans la manière dont le fichier modifié est écrit.

Quand vous éditez une image dans Markup, les modifications ne sont pas écrites dans un nouveau fichier. À la place, l’application remplace des données dans le fichier d’origine, des métadonnées précisant quand et où ces modifications ont été faites.

Une faille vieille de cinq ans

Le problème est d’autant plus sérieux que la faille est présente sur les Pixel depuis cinq ans. Selon les chercheurs, elle est arrivée dès la première version de Markup, intégré dans Android 9 (Pie), sorti en 2018. Et c’est bien tout le problème : le correctif déployé par Google ne fait que bloquer le problème pour les nouvelles captures, mais ne peut rien faire pour toutes les images ainsi modifiées ces cinq dernières années. En outre, tous les Pixel antérieurs au 4a ne sont plus supportés et gardent donc la faille.

Il est difficile d’évaluer le périmètre de dangerosité avec précision. À tout le moins, les personnes possédant des Pixel devraient se poser la question des captures ainsi partagées, et surtout où elles ont été envoyées.

Selon les services utilisés en effet, il peut y avoir un traitement supplémentaire de l’image cassant les métadonnées. Par exemple, sur Facebook et Twitter, les images sont converties en JPG et ne peuvent donc pas être restaurées dans leur version d’origine, ce qui réduit la portée du souci de manière conséquente. Pour tout le reste, il faut vérifier. Dans les messageries, la grande majorité appliquent une forte compression aux images, sauf quand elles proposent un envoi brut optionnel (par exemple Telegram).

Les chercheurs citent spécifiquement Discord comme service où des images problématiques peuvent avoir été envoyées. La faille a en effet été signalée à Google à la mi-janvier. Le 17 janvier, Discord déployait une nouvelle version de son client pour supprimer les métadonnées des images. Mais toutes celles publiées avant depuis des Pixel restent concernées.

Ce fut le cas de l’un des chercheurs, David Buchanan, qui explique avoir retrouvé dans Discord les anciennes photos publiées avec son Pixel 3Xl à l’époque. Il y avait notamment une capture d’une notice d’expédition eBay, rognée pour ne faire apparaître que le numéro de colis. Restaurée, l’image affichait également son adresse postale complète.

Commentaires (35)

#1

Moi j’appelle pas ça une faille : il peut y avoir intérêt à pouvoir dé-masquer un élément sur une image (un pseudo-calque) mais dans ce cas là, c’est une fonctionnalité et on l’indique clairement à l’utilisateur.

Ici, c’est une fonctionnalité cachée dont les types qui ont travaillé dessus on apparemment oublié la confidentialité qu’on pouvait espérer sur certaines photos, et c’est à se demander comment ils ont fait pour la laisser passer tellement elle est énorme (d’où la raison que j’appelle “fonctionnalité cachée”, c’était pas prévu pour quelque chose de précis à la base ?)

Et si on recadre l’image, ça conserve tout quand même ?

#1.1

“It’s not a bug, it’s a feature”

#2

Oui, c’est dans l’exemple donnée par l’auteur https://twitter.com/ItsSimonTime/status/1636857478263750656 sur le screen en début d’article (en plus de supprimer le masquage du numéro de CB il retrouve le screenshot complet de l’écran).

#2.1

Donc ça veut dire que si l’image pesait à 4 Mo avant, le poids ne changera pas après …

#3

Je sais pas pourquoi mais j’ai toujours l’impression que des « bugs » comme ça sont des fonctionnalités demandées par on sait pas trop qui. Et quand c’est découvert, hop on colmate et on utilise une autre « brèche » pas encore découverte ou alors on en crée une…

Surtout avec des app comme Facebook qui se mettent à jours très très souvent. T’ouvre une porte, hop tu la ferme la MAJ d’après. Et tu recommences jusqu’à ce que quelqu’un trouve la faille dans les délais avant la prochaine MAJ.

#4

Ah non, c’est clairement une faille, introduite par un changement de comportement non documenté dans une routine bas niveau du système.

https://issuetracker.google.com/issues/180526528

Ceci dit, c’est introduit car il aurait fallu que ça fonctionne correctement avant déjà pour que les gens s’en méfient. En gros c’est une correction de bug qui fait que les anciens logiciels ont un problème: ils laissent traîner des infos derrière les fichiers qu’ils écrivent.

#5

Si c’est bien une faille et non une fonctionnalité non documentée car il s’agit d’une erreur dans une fonction comme indiqué sur la page de la CVE : utilisation de “w” à la place de “wt” (t indiquant de tronquer le contenu) dans une fonction.

Sur les pdf, en général lors d’un recadrage, le fichier n’est pas tronqué, juste recadré, et les outils pdf le précise en général et la seule façon de rogner dans ce cas est l’export en format image (modulo qu’il ne soit pas buggé également)

#6

Je viens de tester le passage dans l’outil “trimage” (trimage.org) des images d’exemple et il y a un message d’erreur sans précision. Visiblement, l’outil doit voir qu’il y a un soucis.

GIMP l’ouvre sans soucis et après ré-enregistrement à l’identique, l’image est bien tronqué “physiquement”, on le voit au poids de l’image

Screenshot_20220601-231113.png :

=> Originale : 197 ko

=> GIMP : 46 ko

=> trimage : 35 ko

Morale ? Passez vos images rognées dans des multiples convertisseurs pour être sûr

#7

Combinez ça avec tous les sites qui vous demandent de vous prendre en photo avec votre CB pour le KYC… Si les gens ont barré le code via leur Pixel, bonjour le désastre…

#7.1

Sur mon pixel les photos sont prises en JPG. Il n’y a que les captures d’écran qui sont en PNG.

Et les applications bancaires n’autorisent pas la prise de screenshot (la capture d’écran est noire).

Donc avec un peu de chances la portée restera limitée.

(mais c’est quand même une grosse faille)

#7.3

Ah effectivement si ce n’est pas le même format…

OneProvider le demandait si mes souvenirs sont bons (CNI+CB+ta trombone), mais ça a peut-être évolué. Et si mes souvenirs sont bons j’avais envoyé le reçu Lydia cae j’avais utilisé leur CB virtuelle donc c’était par applicable au niveau des photos.

C’est pas le seul site loin de là. J’ai souvenir que c’était aussi le cas sur une boutique de matos info, peut-être celle de HFR mais je peux me tromper, ça remonte à loin.

#7.4

J’avais loué un serveur chez OneProvider en 2019 et j’ai pas souvenir qu’ils avaient exigé ça.

J’ai même des doutes quant à la légalité du procédé. En recherchant rapidement, je vois que la CNIL indique qu’un commerçant en ligne ne peut pas le demander.

La photo de la CB c’est même une très mauvaise idée vu que si ça fuite, c’est open bar…

#7.2

Perso la photo de la CB c’est niet. J’ai jamais vu un site me demander ça, tu as des exemples ?

#7.5

L’appli Google Wallet… Soit on prend une photo de la CB et ensuite OCR automatique soit on rentre tous les champs à la main. J’imagine que la photo est détruite juste après sur les serveurs Google.

#8

c’est pas une fonctionnalité permettant de revenir à la version d’origine?

je n’ai pas de pixel, mais chez Samsung y’a une fonctionnalité similaire (qui n’est pas vulnérable à priori).

#9

Non, là c’est clairement un bug, car le retour à la version d’origine n’est pas toujours possible.

Chez Apple, il y a aussi cette possibilité de revenir à la version d’origine quand on fait une retouche, mais si on partage / exporte le fichier modifié, c’est bien cette version qui est transmise.

#10

Non c’est clairement un bug : la taille du fichier n’est pas réduite, donc la fin de ce fichier contient toujours un morceau de l’ancien. Ça prouve surtout qu’il n’y’a eu zéro test sur cette partie :-/

#11

Si certains bugs ont un peu cette odeur (faille dans le serveur mail BSD il y a longtemps, faille sudo il y a quelques années), là on est plus sur “l’ancien code avait un bug qui faisait trop, on a corrigé le bug mais du coup les applis ne font plus tout à fait ce que le dev pensait”.

Et on est sur un petit détail dans le mode d’écriture du fichier, et il sur une fonctionnalité si vieille (la possibilité d’écrire un fichier partiellement exactement au même endroit)…

#12

https://www.leboncoin.fr/

#12.1

A quel endroit ? Je n’ai rien dans mon profil ni rien dans l’aide qui indique que l’enregistrement d’une CB se fait avec une photo.

#12.2

Dans ton profil, tu as des champ pour valider que ta CI correspond avec les infos de ton compte.

Sur certain profil tu verra la mention “Pièce d’identité vérifiée” à coté de “Numéro de téléphone vérifié”

#12.3

Comme je n’ai pas de CB enregistrée sur Leboncoin, je ne peux pas vérifier ce point précis (je vends, j’achète pas :p).

Mais vu que tu parles de CI et de pièce d’identité là où je parlais de photo de carte bancaire, il n’y aurait pas confusion ?

Même question

La copie de la pièce d’identité est un cas d’usage déjà moins rare à ma connaissance, bien que ce ne soit pas une pratique recommandée par la CNIL. Dans les deux cas, ce type de demande et la conservation de la donnée sont protégées par le RGPD. Par contre, je pense que la photo de la CB demandée par un commerçant reste une pratique interdite mais je n’ai pas été non plus chercher le texte qui permettrait de le démontrer ou non (je me suis arrêté à la citation de la CNIL dans mon précédent commentaire).

Par contre pour le coup, un vendeur qui me demande ma carte d’identité, il ira cordialement se faire mettre si cela ne répond pas à une obligation légale nécessitant de prouver mon identité ou éventuellement la majorité (cas de réservation en ligne de voiture de loc par exemple où ils demandent le permis).

#13

A noter qu’il semblerait que l’outil de capture de Windows 11 fasse la même chose…

https://twitter.com/David3141593/status/1638222624084951040

C’est dingue les retombées que ça va avoir.

#14

J’y ai eu droit il y a un paquet d’années pour l’achat d’un jeu (Skyrim LE, autant dire que ça date) sur un vendeur tiers. Depuis j’ai changé ma CNI.

#15

La faille Windows semble un peu tordue dans le mode opératoire:

Je ne remets pas en cause la faille (qui est clairement encore un mec qui a fait n’imp et oublié un truncate à la fin), mais elle me semble moins problématique que la faille google.

Il y’a peut-être un sujet sur garantir les entêtes des fichiers et/ou metadata (type timestamp ?) dans l’approche, mais dans le pire des cas, il pourrait au moins être fait une ré-écriture de 00000 à la place de l’image croppée conservée par erreur.

Bref, bizarre.

#15.1

Moi

Je l’utilise beaucoup, et l’outils intégré me permet de souligner ou entourer des éléments.

Pas de chose sensible ceci dit.

Encore une fois, une faille est une faille qui peut être critique en fonction de son utilisation.

Finalement est-ce que la bonne vieille touche “imp écran” + coller dans un fichier Word, ce n’était pas le BEST ?

#15.2

C’est sûrement vrai du point de vue de la sécurité. Après dans la vie quotidienne de l’utilisateur lambda, si je reçois d’un gars (et c’est déjà arrivé) une image qui m’a envoyé en pièce jointe dans un fichier. docx, je me poserai des questions sur sa compréhension des outils informatiques en général…

#16

Je capture avec l’outil puis je MODIFIE l’image dans l’outil, mais je ne la sauve pas sur le disque. L’image modifiée reste seulement en mémoire, et à la fin je la copie/colle là ou j’en ai besoin.

Note: perso j’utilise l’ancien Snipping Tool, et pas le nouveau “Snip & Sketch”, Mais ca ne change pas le principe. On peut faire la meme chose dans les deux.

#16.1

Tu as déjà essayé ShareX ?

#17

La touche dédiée print screen ne fonctionne plus (avec Alt pour une capture uniquement de l’application) ?

#17.1

Ah, je ne suis pas le seul à trouver bien compliqué cette combinaison de trois touches alors qu’une touche du clavier est dédiée à cela. Et on la trouve même sur PC portable.

#17.2

Je n’ai peut-être pas compris ta remarque, mais la touche Impr. Écran permet de copier silencieusement l’image dans le Presse-papiers, tandis que Win + Maj + S permet d’ouvrir l’outil de capture.

#18

Non. Il faut dire que je n’ai pas besoin de plus que les outils de base de windows pour faire des captures + rogner + surligner/entourer une partie de l’image avant la coller dans un email ou dans Teams.

Et surtout c’est sur le PC du boulot, donc il faudrait que je justifie auprès de l’IT d’installer une application tierce pour faire des opérations que savent déjà faire l’outil de base.

#19

Oui tu as raison ! My bad.

#20

Cela me rappelle le comportement de Ms Word (il y a quelque temps) qui ajoutait les informations de modification à la fin du fichier Word si on enregistre le fichier simplement. (le fichier devenait énorme)

pour éviter cela, il fallait faire un “Enregistrer sous…” pour purger les anciennes données….

Comme quoi l’histoire se répète….