Microsoft raconte comment des pirates ont réussi à dérober des identifiants dans plus de 10 000 structures, grâce à un serveur se faisant passer comme légitime et mimant le comportement d’Azure Active Directory. Une façon de rappeler qu’en dépit de son intérêt évident, le MFA n’est pas l’alpha et l’oméga de la sécurité.

L’authentification à facteurs multiples est aujourd’hui une base de la sécurité. Les exemples sont nombreux et s’appuient, la plupart du temps, sur le smartphone. Le principe est simple : en plus de réclamer l’identifiant et le mot de passe, le service contacté exige une information supplémentaire, le plus souvent un code à six chiffres fourni par une application de type Authenticator ou envoyé par SMS. Dans certains cas, comme chez Blizzard, l’authentification est traitée par une application dédiée, qui génère une notification pour signaler la demande en attente.

Mais cette authentification, qui rend beaucoup plus complexe les accès frauduleux, ne les rend pas pour autant impossibles. Il n’existe pas de sécurité absolue, et c’était précisément l’objet d’un rapport publié récemment par Microsoft.

L’éditeur y décrit comment un groupe de pirates a réussi à voler des identifiants à un grand nombre d’entreprises et autres structures, en s’intercalant entre les clients et le serveur Azure Active Directory légitime, dans une attaque de type AiTM (adversary-in-the-middle, dérivée de man-in-the-middle). Cette campagne BEC (business email compromise) a touché des milliers d’entreprises en visant les comptes Microsoft 365, pour lesquelles elle était spécifiquement taillée.

Le fonctionnement du serveur

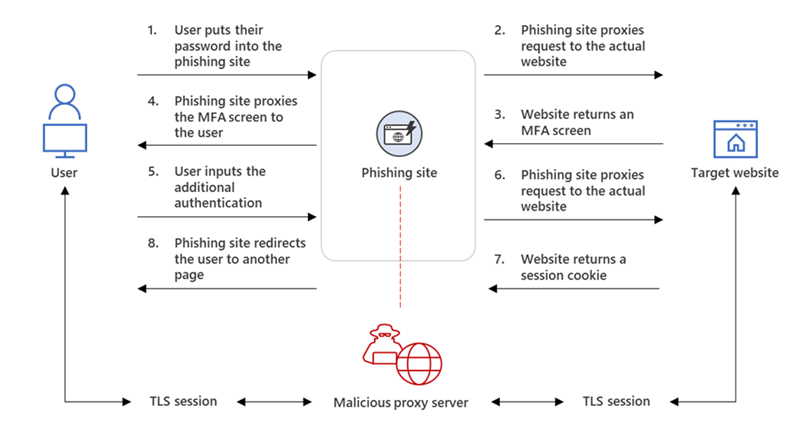

Le serveur agit comme mandataire (proxy) et s’intercale entre le client et le serveur authentique. L’objectif est alors d’attirer les personnes sur le faux site (spoofing) mimant le vrai et qui va servir pour le phishing. L’opération se déroule alors en huit étapes :

- La victime entre ses identifiants sur le faux site

- La requête est transmise au véritable serveur

- Un écran MFA est expédié en retour

- Le serveur mandataire transmet cet écran

- La victime donne l’information d’authentification supplémentaire

- L’information est relayée par le mandataire au vrai serveur

- Ce dernier émet en retour un cookie de session

- Le serveur mandataire redirige la victime vers une autre page et garde le cookie.

Toutes les communications (du client au proxy, du proxy au serveur authentique) sont chiffrées au sein de sessions TLS. Tout est fait pour que le comportement du mandataire n’éveille aucun soupçon.

L’objectif est bien le cookie de session, ce qui nous renvoie directement à un précédent article sur le sujet. Avec ce cookie, les pirates ont entre leurs mains le fameux facteur d’authentification supplémentaire, ce qui leur permet de déverrouiller le compte visé et donc d’y puiser autant de données qu’ils le souhaitent.

Amener les victimes sur le faux serveur

Tout commence bien sûr par orienter les personnes ciblées vers le faux serveur. Il n’est pas possible en effet d’intercaler simplement le serveur mandataire au beau milieu de la liaison entre le client et le serveur authentique. Une action humaine est requise.

Pour y arriver, la technique est aussi simple qu’éprouvée : une campagne de phishing par email. Des courriels sont envoyés aux futures victimes. Ils contiennent une pièce jointe en HTML et un message indiquant qu’un message vocal a été reçu.

Cliquer sur cette pièce jointe ouvre le navigateur par défaut sur une page présentant une barre de chargement, qui représente a priori le téléchargement d’un fichier MP3. Il n’en est rien. Cette barre de chargement est codée dans le fichier HTML. Après quoi, la page visitée informe l’utilisateur ou l’utilisatrice que le fichier audio sera disponible sous une heure.

Via un paramètre URL en base64, les pirates sont en mesure de savoir si leur page a bien été visitée. Une fois cette confirmation obtenue, la victime est redirigée vers une page d’authentification Microsoft 365 dont les champs sont préremplis.

Le rendu de cette page est effectué par le serveur mandataire, qui sert de pivot. C’est une fausse page : les identifiants envoyés sont collectés par les pirates et envoyés au serveur authentique, démarrant ainsi la boucle d’authentification mentionnée précédemment. Notez que c’est le seul moment où il y a preuve technique de la supercherie : l’URL n’est pas authentique. Problème, peu de personnes seront à même de s’en apercevoir.

Une fois à l’intérieur

Plus de 10 000 structures ont été touchées par cette campagne, la plupart des entreprises. Les dégâts observés vont du vol de données à la fraude au paiement.

Selon Microsoft, les comptes ainsi piratés étaient consultés une fois toutes les quelques heures. Les personnes derrière cette campagne se sont révélées malignes, allant jusqu’à créer des règles dans Outlook pour effacer automatiquement tous les échanges emails réalisés avec le serveur proxy.

Les conversations email ont été copieusement espionnées, avec une recherche systématique de nouvelles cibles potentielles. Des courriers étaient également envoyés aux victimes pour les amener vers des paiements frauduleux. Les réponses à ces emails ont également été vérifiées par les pirates. Ils y sont parvenus dans certains cas, mais il semble que peu se soient fait avoir.

L’authentification multifacteurs doit être complétée

La campagne, découverte par Microsoft, pose la question de l’efficacité de l’authentification multifacteurs (MFA). Selon l’éditeur toutefois, il n’est pas besoin de remettre en doute cette technique, qui fournit une indéniable couche supplémentaire de sécurité aux comptes.

Les clés sont en fait entre les mains des administrateurs. La MFA se répandant désormais rapidement, les pirates trouvent de nouveaux moyens de circonvenir ces barrières. Les campagnes de phishing s’adaptent et font appel à l’erreur humaine, qui sera toujours le maillon faible de la sécurité informatique.

Selon la firme toutefois, les entreprises ne sont pas démunies face au problème. Elle en profite pour faire de la publicité pour ses propres produits en signalant que Microsoft 365 Defender est capable de détecter les activités suspectes, comme le vol d’un cookie de session ou son utilisation ailleurs pour accéder au serveur Exchange.

Surtout, les administrateurs sont invités à se pencher sur l’accès conditionnel. La MFA est une bonne protection, mais elle gagne à être couplée à d’autres mesures. L’accès conditionnel permet, comme son nom l’indique, de poser des conditions avant de déverrouiller un accès. Il peut s’agir de signaux supplémentaires liés à l’identité, du statut de l’appareil utilisé (système d’exploitation, correctif spécifique, etc.) ou encore de l’adresse IP. Quand les conditions ne sont pas remplies, l’accès est refusé.

Pour Microsoft, la meilleure preuve de l’efficacité de la MFA est justement que les pirates ont dû s’adapter et développer l’approche « AiTM phishing ». Cependant, elle n’est plus suffisante en tant que telle. En plus de l’accès conditionnel, l’entreprise recommande l’utilisation de solutions complémentaires, résistantes au phishing et compatibles FIDO 2.0, basées sur des certificats. La surveillance de l’activité des boites email est également importante pour repérer tout ce qui sort de l’ordinaire, comme des changements de règles ou des accès depuis de nouveaux appareils ou lieux.

Cependant, comme nous l’avons dit récemment dans notre article sur les idées du think tank Digital New Deal pour l’éducation, les protections n’atteindront leur pleine efficacité qu’avec la formation adéquate des utilisateurs. Reconnaître une tentative de phishing est essentiel, d’autant qu’une fois formées, les personnes sont à même d’appréhender la plupart des situations.

Commentaires (29)

#1

CA Policy: Connexion uniquement depuis un “compliant device” (donc soit ADJoined, soit lié via Company Portal).

Elle est plus que nécessaire celle-ci.

#2

Moue, le vrai serveur d’authentification n’a pas détecté de comportement anormal ??? Le faux serveur envoie des dizaines de requête d’authent et ça ne gêne pas MS. C’est à ça que servent les recaptcha. MS pouvait faire quelque chose

#2.1

Si le proxy dispose d’une solution pour distribuer (de plus en plus le cas) ses requête ça peut devenir compliqué a détecter et quand il s’agit de grosse structure avoir des dizaine de requète provenant d’une IP unique ce n’est pas forcément louche non plus (gros site avec IP de sortie unique).

De manière générale le 2FA n’est plus très efficace des que l’utilisateur a été dupé (phishing, serveur compromis…) et qu’il s’attend a devoir valider transmettre la deuxième authentification :-/

#3

Et vu le nombre de fois qu’on doit retaper son mot de passe chaque jour avec la suite Microsoft, plus personne ne fait vraiment attention…

En effet, Microsoft ne centralise pas l’authentification sur un nom de domaine unique. Si on travaille sur un transfert entre forms, teams, sharepoint, via power automate, on doit se reloguer 4 fois (en plus des login powerautomate si on veut que les exécutions ne fonctionnent pas sous notre login).

#4

La plupart des solutions MFA ne sont pas faites pour protéger du phishing. Il faut du U2F pour ça.

#4.1

Je ne suis pas sûr que le schéma ne soit pas reproductible avec de l’U2F.

#4.2

Voir ici pourquoi U2F protège du phishing https://developers.yubico.com/U2F/Protocol_details/Overview.html ; par contre il existe des attaques de “downgrade” qui fonctionnent souvent (“j’ai perdu ma clé, utiliser un SMS”).

#5

Tout ça part d’un clic sur une pièce jointe reçu par mail.

Ne jamais cliquer sur quoi que ce soit dans un mail sauf pour valider la création de compte sur un site sur l’instant.

C’est simple à retenir comme règle et permet d’éviter des déboires.

#6

Ah ben ça… Vu que sur mobile la barre d’URL est masquée la plupart du temps, les gens doivent se mettre à penser que ça sert à rien. C’est la partie la plus importante de la sécurité pourtant…

Sinon, un bon moyen de se prémunir de ce genre d’attaque, c’est également … de ne pas être chez le même fournisseur que tout le monde. Une attaque aussi bien fignolée coûte de l’argent, parce qu’elle rapporte. S’il n’y avait pas d’aussi gros silos, ça tenterait moins de gens… L’attaque était ciblée contre Microsoft, et pas contre une entreprise quelconque. Parce que bon, résister à une attaque ciblée, c’est quand même presque mission impossible.

#7

L’article met bien en évidence le problème d’identification, mais bizarrement personne ne remet en question le fait d’utiliser une application demandant constamment un accès en ligne et une identification. L’utilisation d’un programme entièrement installé sur le PC avec une licence “perpétuelle” (par exemple LibreOffice ou les anciennes suites MS Office) éviterait certains soucis de sécurité…

#7.1

Je suis tout à fait d’accord avec toi car c’est ce qu’il se passe dans mon entreprise.

Passage des versions offline de Microsoft Office à Office365.

Je comprends la logique de ce changement, c’est beaucoup plus simple à gérer pour notre seul informaticien.

#7.2

Précisons les choses pour aller jusqu’au bout :

donc, à moins d’utiliser une version en ligne (pour laquelle une connexion permanente est effectivement requise, ce qui va de soit), le client lourd Office365 fonctionne très bien hors ligne. Depuis le nombre d’années que je l’utilise (5 ans), je compte sur les doigts d’une main les fois où j’ai du me réidentifier pour l’utiliser (généralement, à la suite d’une MAJ Windows ou d’office365 lui-même).

Et pour la réidentification, aucun mail. C’est directement le programme qui affiche l’invité de connexion (donc difficile d’être redirigé vers un proxy malveillant quelconque).

Bref, ici, le problème reste le même : du phishing. Et pour lutter contre ça, on peut prendre toutes les mesures que l’on veut, la plus efficace reste l’éducation des utilisateurs : NE JAMAIS SUIVRE UN LIEN CONTENU DANS UN E-MAIL, lorsque l’e-mail n’est pas sollicité :

Le MFA n’a jamais eu pour but de se prémunir du phishing, mais de l’usurpation de compte en cas de compromission du moyen d’authentification (notamment mot de passe). Dire que l’attaque contourne l’authentification multi-facteur est donc un peu faux… Le problème, c’est les utilisateurs qui manquent de vigilance et/ou de sensibilisation à ce sujet.

#8

Purée, lolipop.jp qui se fait hack à base failles Wordpress pour pouvoir ensuite utiliser le site ichiei707.com comme passerelle .. mais lol, ces “hackers” gougnafiers, aucun style et aucun honneur…

#9

Oui, enfin surtout sur les plaquettes marketing… Après, quand les utilisateurs viennent se plaindre qu’il ne trouvent plus leurs documents dans Sharepoint avec l’URL de 3km de long (le stagiaire a renommé les catégories…), quand ils râlent que ça marche moins bien qu’avant (faut des PC un peu récent pour que ça mouline à peu près bien), que les fonctionnalités ont diminuée (#rendeznous-ctrl-shift-v pour coller sans mise en forme)… Ben à la fin l’informaticien il pleure !

#9.1

Je plussoie le ctrl+shift+v !!!!

#10

“

”

Grace au schéma qui suit, j’ai pu comprendre que le mandataire ou le serveur mandataire sont le faux site de la première ligne.

#11

Hmmm. Est-ce que le problème de base n’est pas l’authent remote ? Parceque bon, quand ton système d’authent est interne, il faut plus qu’un mail sur les internets pour tout récupérer.

Mais bon, pas de problèmes, filez leur vos données pro et de santé, de toute façon ils n’ont pas de pseudo sur-sécurité a vous sur-vendre…

Quand un marché n’existe pas, il suffit de le créer. © Vito Corleone

#12

En même temps, sous LibreOffice, on fait le même boulot, et les macros sont bloquées depuis toujours dans les pièces jointes de messagerie, quand microsoft commence enfin à s’y mettre en… 2022 ! Seule l’autopsie pourra donc nous révéler si les acheteurs de microsoft sont complètement inconscients d’être autant à la ramasse, ou au contraire masochistes assumés et comblés !

Sinon vous pouvez toujours rêver de “former” les usagers windows - quand l’OS est bancal et fournit des MAJ qui suicident la machine. Qui plus est : pour former la génération actuelle au niveau professionnel, bonne chance à vous !

Entre baisse de QI, manque d’intérêt toujours plus affirmé, peur et résistance au changement encore plus marqué chez les femmes, société de loisir et de consommation devenue incapable d’utiliser ses neurones plus de 20 mn / jour, et passant son temps à mater des films/émissions à la con en s’envoyant des SMS pour se rassurer socialement, ça laisse plus beaucoup de temps pour potasser réellement un logiciel en fin de journée.

Le niveau minable en France n’est que le reflet d’une société qui ne veut plus former personne, et ne veut plus s’autoformer, entre ce salaud de patron qui ne veut pas payer, et cet enfoiré de salarié infidèle et paresseux qui ne rien foutre. Je grossis à peine le trait - chaque partie se renvoyant la balle…

Alors parler de sécurité informatique à des gens qui ne maîtrisent même pas leur CTRL-C/CTRL-X/CTRL-V de base… Amusante conception. Mais pas très réaliste.

#12.1

Un jour tu te formeras, et tu comprendras que tu ne peux pas comparer libreoffice et Office 365 (on passera sur le fait que l’article parle de Microsoft 365, on va éviter de te faire avoir une attaque). C’est quand même dingue qu’au bout de 12 ans, tu ne saches toujours pas faire la différence.

C’est donc ça ta preuve de formation et de “niveau professionnel” ? Et ton “potasser réellement un logiciel en fin de journée”, tu le fais souvent ? Parce qu’avec ton talent pour être toujours à côté de la plaque, on en doute un peu.

M’enfin c’est toujours plus facile d’insulter “la génération actuelle” que de se remettre en question.

#13

Le filtrage web peu aider un peu. Avec un peu de chance, le domaine frauduleux n’est pas référencé ou l’est déjà dans une catégorie bloqué.

Mais bon… Entre le moment ou c’est en place et quand c’est finalement en liste noire, il ya le temps de se passer quelques choses.

#14

C’est un peu plus compliqué que ça.

L’authentification est bien “centralisée” sur un nom de domaine unique : login.microsoftonline.com (à part pour AAD BEC mais bon).

Le comportement décrit ressemble à mélange de mauvaise configuration couplée à un niveau de licence inadéquat sur Azure AD et/ou MEM pour l’organisation. L’approche MFA/CA c’est pas juste “en rajoute un code par sms après le mot de passe et c’est reglé”. Le moteur de conditionnal access réévalue très régulièrement le niveau de risque d’une session utilisateur, et ne devrait pas trigger une demande de mot de passe à chaque fois. Voir même, cela ne devrait jamais demander de mot de passe (cf approche passwordless). Il faudrait revoir avec ton IT les règles de CA, notamment sur la santé/compliance des devices managés par l’organisation.

Pour le cas spécifique de Power Automate, quand j’intègre un connecteur dans un flow, j’ai un lien qui apparaît pour me demander de m’authentifier, mais, jamais je n’entre mes crédentials, même sur du BYOD/en déplacement. Dans le pire des cas, j’ai une notif MFA à valider.

#15

Vérifier l’URL n’est pas non plus infaillible, surtout si l’utilisateur est sur Firefox : https://www.xudongz.com/blog/2017/idn-phishing/

Le plus fiable à mon avis reste le gestionnaire de mdp, qui ne te proposera pas d’autofill si tu n’es pas sur le site légitime (car il sait lire une URL bien mieux qu’un humain).

#16

Facile à dire, mais sur ma boite pro Teams m’envoie bien un email quand j’ai un message vocal. Alors moi je sais à quoi il ressemble, je sais que le message est bien en PJ, mais il suffit d’un nouvel entrant dans l’entreprise ou de quelqu’un qui reçoit peu d’appels extérieurs (c’est le cas pour certains postes chez nous…) pour ne pas connaître le format exact du mail, si c’est en PJ ou en ligne.

Dans ma boite, on est quand même plutôt éduqués à ces sujets, mais il y a quand même eu quelques alertes suite à des personnes qui se sont faites avoir (notamment des mails de fax émanants d’un collègue au sein d’un même service), entraînant des changements de mots de passe AD de tous les collaborateurs…

On vient de déployer la 2FA avec un petit boitier dédié, mais un truc aussi poussé que la description de l’actu peut largement passer cette étape aussi.

Et effectivement, Microsoft demande beaucoup trop souvent l’identification pour qu’on s’inquiète le jour où elle est demandée.

#17

Commencer à déployer du MFA en 2022 avec un boitier type RSA-token … Alors, oui, c’est mieux que rien, c’est sûr, mais c’est presque instaurer une dette technologique sur un nouveau projet de sécurité.

L’application d’authentification est bien plus intelligente, et permet de visualiser/révoquer des demandes d’authentification par l’utilisateur.

Encore une fois, c’est juste mal configuré. Les entreprises ne veulent pas suivre les recommandations, bidouillent des règles de CA, et sacrifient aussi bien l’expérience que la sécurité.

Même en accédant à des ressources critiques dans l’entreprise, comme des documents taggés “Highly Confidential” (équivalent à une classification C3), je dois avoir une ou deux demandes de MFA par jour.

#18

Sauf que pour ça il faudrait des smartphones dans les équipes, aujourd’hui il n’y a que ceux qui font des déplacements réguliers qui en ont. Ça apporte aussi de nouveaux sujets de sécurité, de la maintenance et des coûts de renouvellement… Et compliqué côté RH d’autoriser/exiger l’utilisation du smartphone perso pour le faire.

On a un client grand compte qui fourni ses propres PCs pour bosser afin de rester maître de la totalité de son infra. Au final il y a tellement de couches de sécurité qu’on passe plus de temps à résoudre les soucis d’accès qu’à travailler, et quand enfin ton compte est accessible, il arrive à expiration et tu recommences tout 🙃

#18.1

Tu as raison sur l’aspect Smartphone, c’est une problématique sur les salariés qui n’en sont pas équipés. Mais MS a quand même développé des technos qui permettent de palier un peu à cette problématique : Windows Hello for Business par exemple. On déporte une partie du process de “MFA” sur Windows, mais du coup il faut une gestion propre du PC.

Mais bon, on en revient toujours au fait que la sécurité, les entreprises le font quand ce n’est pas trop cher/compliqué, parce que sinon, ça serait dommage d’investir et former les gars. Mais pas de soucis pour payer une cyberassurance une fortune par contre, et empiler des couches de sécu pas chères/efficaces en se disant qu’on est derrière une muraille de Chine.

#19

Heureusement qu’on a l’Union Européenne, alors ! Merci de nous rappeler qu’un Frexit serait juste une plongée dans un abîme insondable à tous niveaux et que l’UPR n’est qu’un ramassis de menteurs.

#20

Mais, comment le serveur frauduleux gère le chiffrement des transactions (entre le client et le serveur légitime). Il doit bien dû envoyer un faux certificat au client, non ?

Où un certificat validé par une autorité ? Mais dans ce cas, il n’y avait pas eu une évolution des navigateurs pour justement indiquer que le certificat “machintruc” ne colle pas avec le domaine “microsoft” justement ?

#20.1

Le certificat est valide, c’est un vrai site web en HTTPS qui mime la page de connexion MS (dont le lien est ouvert depuis un phishing) en // le proxy utilise le code 2FA saisie par l’utilisateur pour initier une autre connexion depuis le faux site.

Bref encore une preuve que le 2FA est totalement inutile, un simple échange de certificat (définit y’a 45ans déjà !) apporte plus de confort (password less) et de sécurité (inviolable).

Au lieu de ça, les “administrateurs” biberonnés par MS s’acharnent à complexifier le parcours utilisateur (besoin d’internet, d’un smartphone), et à faire reposer l’erreur sur l’utilisateur final, la “sécurité” devient juridique :

Une vraie DSI aiderait ses utilisateurs :

La tendance est opposée :