Les ambitions et recommandations de Digital New Deal se font plus précises dès que l'on aborde la souveraineté européenne. Le think tank est animé d'une volonté claire d'émancipation du continent. Parallèlement, il propose un renforcement significatif de la cybersécurité, notamment autour des entreprises.

Dans notre premier article, l'accent était mis sur l'éducation et la formation. Les recommandations de Digital New Deal s'orientent vers un renforcement de la sensibilisation à la cybersécurité, avec un véritable cursus centré sur Pix, déjà en place depuis plusieurs années.

Dans le second volet, plus technique, le think tank propose une série de mesures qui touchent à la souveraineté, avec par exemple la création d'une agence de notation extra-financière européenne, pour en finir avec la main-mise des États-Unis dans ce domaine, ou encore l'équivalent de contrôles techniques obligatoires pour les entreprises. Plus surprenant, l'organisation recommande une utilisation plus générale des mécanismes DPI, pour élargir la recherche de marqueurs à l'ensemble de la population.

- Cybersécurité en France : la délicate question de l’éducation et de la formation

- Cybersécurité en Europe : Digital New Deal veut plus de souveraineté et un « contrôle technique » obligatoire

Security by design : le renforcement des normes européennes

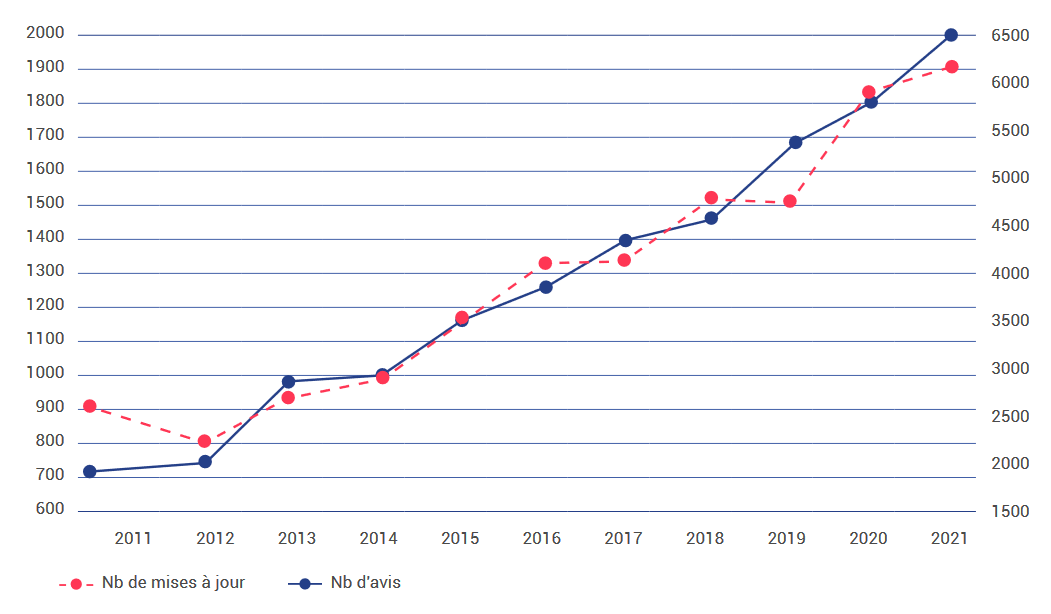

Dans le domaine des failles logicielles, le think tank dresse un sinistre bilan. Il n’est cependant pas propre à Digital New Deal : les détections de failles augmentent d’année en année, ce qu’il faut en partie mettre sur le compte aussi d’une augmentation des compétences et des outils pour les trouver.

Mais le résultat est le même : le nombre d’avis publiés par les CERT, notamment le CERT-IST (Industrie, Services et Tertiaire), qui a noté en 2021 une augmentation de 9 % par rapport en 2020. La courbe le montre d’ailleurs assez bien, l’augmentation est quasi constante. Même chose du côté des failles 0-day, selon une étude du MIT.

Pour DND, cette course-poursuite entre bulletins et mises à jour de sécurité est un problème. « Jusqu’à aujourd’hui, les administrations et entreprises font face à un nombre exponentiel de vulnérabilités à traiter (correctifs ou mesures palliatives) et doivent mobiliser à leurs frais des ressources et appliquer de manière régulière (et parfois en urgence) les correctifs développés par les éditeurs », pointe l’organisation.

Dans un premier temps, elle recommande deux mesures. D’une part, une norme cyber européenne, qui listerait les principes fondamentaux à faire respecter aux industriels. Cette norme imposerait des engagements sur une « vulnerability disclosure policy » (avec sanctions en cas de dysfonctionnement avéré grave) et une obligation de transparence sur les informations nécessaires pour appréhender au mieux les enjeux de sécurité associés aux produits. Cette norme serait obligatoire pour accéder au marché européen.

D’autre part, un diagnostic flash cybersécurité obligatoire pour les entreprises. Elles seraient tenues de le faire réaliser chaque année, avec une analogie claire au contrôle technique des véhicules (le monde automobile est une source inépuisable d’inspiration). Digital New Deal parle également du contrôle d’une alarme anti-incendie, car si tout le monde en comprend l’intérêt, la perception de l’immatériel ne bénéficie pas du même regard.

Les opérateurs télécoms en première ligne dans la détection cyber

L’organisation pointe la maturité des CERT de certains OIV, en particulier EDF et Orange. On s'étonne d'ailleurs que le rapport cite expressément ces deux entreprises, la liste précise des OIV étant confidentielle. Considérés comme supercritiques – leur chute provoquerait un effet domino sur les autres OIV –, ils disposent de mécanismes de défense reconnus.

Le rôle des opérateurs télécoms a par ailleurs été renforcé par la loi de programmation militaire de 2018, l’ANSSI pouvant leur donner des marqueurs techniques à surveiller sur leurs réseaux, pour chercher des compromissions. Si des résultats sont trouvés sur des OIV ou OSE, l’ANSSI peut disposer des informations détaillées sur ces flux, un processus sensible et encadré par l’Arcep.

En conséquence, Digital New Deal recommande un élargissement des capacités de détection par les « telcos » pour inspecter les flux dupliqués sur les points de concentration, pour empêcher tout État ou acteur privé de filtrer certains flux.

Ensuite, le think tank va beaucoup plus loin : il propose d’élargir le périmètre légal de détection au niveau français et européen. Une mission parlementaire, comprenant notamment des ingénieurs, juristes et experts de la CNIL, pourrait travailler sur ce sujet. L’ANSSI, ou un autre membre du comité C4, pourrait alors être chargée de définir les marqueurs, qui seraient alors envoyés aux opérateurs télécoms et appliqués à l’ensemble des entreprises et citoyens. L’Agence, qui ne recevrait des flux détaillés qu’en cas de détection sur un OIV ou OSE, sélectionnerait les marqueurs et serait responsable de la notification aux personnes concernées, physiques ou morales.

Digital New Deal propose donc une généralisation des sondes, avec du sampling pour donner une « météo globale du cyber en France », du DPI (deep packing inspection) pour des recherches plus ciblées sur la base d’informations consolidées par l’ANSSI, ou encore des modes graduels d’inspection pour zoomer/dézoomer sur certaines typologies d’attaque.

Les marqueurs seraient dans la plupart des cas des adresses IP de serveurs C&C (Command and Control). L’analyse du trafic permettrait alors, idéalement, de trouver les victimes. Digital New Deal imagine même que l’alerte pourrait être véhiculée par l’application TousActeursCyber.

Début 2020, l’ANSSI publiait pour la première fois des marqueurs d’une cyberattaque, celle du rançongiciel Maze visant Bouygues Constructions. D’autres ont depuis été mis en ligne et vous pouvez tous les retrouver sur cette page.

Avec cette mesure, le think tank essaye quelque peu de résoudre la quadrature du cercle. Car l’ensemble de ce processus devrait préserver les règles de neutralité de l’internet, garantir les libertés individuelles (et donc impliquer la CNIL), être automatisé et non anxiogène, le tout en s’appuyant sur une infrastructure technique qui n’existe pas. Ou, pour reprendre les vœux de l’organisation, pas encore.

Vers une agence européene de notation du risque cyber ?

C’est la recommandation finale du think tank. Il reprend le modèle existant déjà avec la notation extra-financière, qui comprend en fait un volet risque cyber, sous forme de notation particulière.

Digital New Deal aimerait d’abord la création d’une accréditation européenne pour la notation cyber. L’outil serait avant tout pratique, toujours dans l’optique de faciliter les comparaisons entre structures via un référentiel commun. Il serait aussi éminemment politique, puisque 95 % des agences de notation sont aux États-Unis, avec les risques que cela suppose de distorsion de la concurrence, de conflit d’intérêt, voire de délocalisation du droit. L’accréditation européenne « aurait pour objectif de garantir la fiabilité des mesures, l’indépendance des notes publiées ainsi que l’équité de traitement des entreprises européennes face aux choix d’investissement ou d’assurance liés à l’évaluation externe du risque cyber », explique l’organisation.

Viendrait ensuite la définition d’un modèle normatif européen, qui serait le fruit d’une concertation. Publié au sein des instances européennes, le modèle offrirait une visibilité « instantanée » sur la possible exposition à un lot explicite de risques cyber. Elle rendrait compte de l’aptitude des acteurs concernés à « adresser, analyser et visualiser et partager des prises d’empreintes numériques multiples pour les confronter à des menaces protéiformes », le tout en se basant sur « les techniques actuelles de data management et d’IA ».

Enfin, pour éviter les écarts d’interprétation de la notation, Digital New Deal recommande une certification européenne d’analyste cyber, en créant donc toute la filière de formation qui va avec. Une branchée dédiée serait nécessaire pour évaluer les impacts sur le contexte européen, qu’ils soient politiques, économiques, sociétaux, écologies ou réglementaires.

Il faut rappeler que toutes ces idées ne sortent pas forcément du chapeau de Digital New Deal. Le rapport est intéressant en ce qu'il touche à presque tous les domaines, mais une partie des recommandations va dans le sens d'initatives ou de décisions déjà prises.

Par exemple, le NIS v2 en préparation et le Cyber Security Act vont déjà dans le sens de nouvelles certifications et d'un effort européen harmonisé sur la cybersécurité. Nous nous pencherons d'ailleurs sur la nouvelle version du NIS quand il aura été finalisé.

En résumé, les risques liés devraient être pris, selon le think tank, avec autant de sérieux que ceux liés aux voitures, aux incendies ou à n’importe quel autre péril immédiat. Après tout, « si tout est connecté, tout peut être piraté », pour reprendre les mot d’Ursula von der Leyen.

Budget : assurer le financement par une réinjection des recettes fiscales

Le think tank cite plusieurs flux budgétaires qui pourraient assurer un développement beaucoup plus vif des initiatives pour la cybersécurité. Il propose donc que l’équivalent budgétaire de toutes les taxes, amendes et mises sous séquestre liées au numérique soit réinvesti dans la sécurisation informatique, idéalement au niveau européen, « pour afficher haut et fort une ambition commune de lutte contre la cybercriminalité sur notre continent ».

Cette idée ne sort pas du néant. Digital New Deal rappelle d’abord que le risque cyber est désormais reconnu comme systémique par les compagnies d’assurances depuis deux ans. C’est le troisième risque à être reconnu comme tel, avec le risque pandémique et le réchauffement climatique. Ensuite, déroger au principe d’universalité du budget ne serait pas une première : le ministère de l’Économie a proposé, juste avant la COP26, que les recettes fiscales liées aux énergies fossiles soient fléchées vers la lutte contre le réchauffement climatique.

DND propose la même chose : que toutes les sommes perçues par la CNIL, l’AGRASC (Agence de gestion de recouvrement des avoirs saisis et confisqués), via les taxes GAFAM et autres soient réinjectées dans ce même domaine. La Cour des comptes pourrait définir les priorités d’allocation et assurer un suivi pérenne de la mesure par la suite.

L’appel d’air serait conséquent. En tenant compte des plans d’investissements PIA4, France Relance 2025 et France 2030 et autres, on est actuellement sur 250 millions d’euros par an (dont 180 millions d’argent public) environ pour le renforcement de la cybersécurité. Avec le fléchage suggéré, une manne de 700 millions d’euros par an pourrait être réinvestie.

Le think tank évoque également un rapport de la Cour des Comptes datant de mars et non publié, qui notait « l’éparpillement des compétences de la puissance publique en matière de lutte contre la cybercriminalité ». Pour DND, l’augmentation de la recette fiscale devrait s’accompagner d’une rationalisation des dépenses via une mutualisation des moyens. « Il existe en effet actuellement trop d’initiatives isolées en cybersécurité, la plupart étant très souvent pertinentes et légitimes, mais parfois difficilement en capacité de passage à l’échelle et adressant des problématiques trop ciblées », indique ainsi Digital New Deal.

Commentaires (9)

#1

Il faudra faire gaffe avec les idées de contrôles techniques obligatoires pour les entreprises. Si ça coûte trop cher on va encore éloigner les “petits” qui innove et favoriser les grosses structures.

Un jour il faudra lever au minimum 100K€ avant de lancer quoique ce soit.

Quand au DPI… Si la seule manière de faire de la sécu c’est de pouvoir tout espionner… Ce sera sans moi. Je ferai des jardin ou des petits bricolages chez les particuliers en auto entrepreneur :)

#2

L’industrie informatique est la seul ou n’importe qui peut lancer n’importe quels services sans contrôle qualité, sans respect d’aucune norme.

Si on était aussi laxiste pour le nucléaire, l’aeronotique ou l’automobile, je vous laisse imaginer les problèmes.

Alors effectivement les normes mettent le ticket d’entrée plus élevé mais est une mauvaise chose?

On pourrait déjà imposer cela pour les ventes aux gouvernemens et aux entreprises d’une certaine taille.

Cela permettrait de permettre a de petit acteur ( déjà exclue des ces marchés ) de pouvoir continuer innover.

Par contre le DPI généralisé c’est niet. Combien de temps avant qu’un technocrate élargisse la cible sous prétexte de lutte contre (choissisez vote mot clé - Terrorisme, Pedo pornographie, Extrême … )

#2.1

On peut même fournir des services critique à un pays avec uniquement de la sécurité de surface et je ne parle pas de boites privés

et je ne parle pas de boites privés

#3

Niveau sensibilisation, mes clients (je suis consultant) sont en général de grands groupes

La “mode” maintenant dans les services informatique semble être de faire de faux mails de phishing pour éduquer les employés : c’est pas mal sur le principe même si parfois c’est vraiment tiré par les cheveux. Ca fait deux, trois fois que je vois ca ces dernières années

Ce qui fait peur c’est quand le service sécurité partage les statistiques des employés, et se réjouis quand seule une moitié des gens évitent un phishing grossier…

on est LOIN d’avoir une connaissance générale en matière de cybersécurité dans les entreprises, même pas la base de la base

bref, le diagnostic flash cybersécurité obligatoire pour les entreprises, je dis oui, cent fois oui

#3.1

Bossant dans les services informatiques que tu évoques, c’est même une pratique qu’on voit de plus en plus dans les PME qui sont numérisées.

Je considère que les faux phishing et tests du genre sont une bonne méthode si derrière il y a un réel plan d’action. J’ai trop vu de jolies présentations qui se finissaient sur un “on a X% des gens qui ont cliqués” et des utilisateurs qui n’en ressortaient pas plus informés et compétents.

#3.2

tout a fait, avec ces campagnes on est capable de cibler les gens qui ont mal réagi et leur proposer des formations ou les avertir. J’espere que c’est correctement fait, j’ai vu quelques propositions générales liées à la cybersécurité en général mais c’est sur la base du volontariat

Ca reste difficile de faire de la pédagogie efficace quand on sait que ce genre d’emails sont à peine lus. Je vois mal un “simple” informaticien expliquer à un directeur qu’il a mis en danger sa boite, et pourtant, c’est ce qu’il faudrait vu qu’ils ont accès à des données sensibles

#4

Ya un autre risque : c’est si un hacker troue la base de donnée et publie les données perso de tout le monde. cf le leak chinois récent

#5

C’est super de pouvoir pousser enfin les entreprises à investir sur le sujet car je pense que trop de dirigeants n’y voient encore qu’une dépense inutile.

Je pense que les assurances ont également un rôle à jouer en faisant varier le montant des polices en fonction de la capacité des entreprises à faire face. C’est un levier bien fort.

Enfin, il va falloir surtout changer radicalement la manière d’apprendre la programmation aux gens car on a formé une armée de gens à pisser du code vite fait mal fait et la quantité de failles répandues dans la nature par ce fait est très important à mon avis.

Dans ce qui va permettre également de réduire les bugs à la source, il y a les langages comme le rust et la manière de penser de ceux qui font de l’embarqué: on vérifie toute donnée entrante, on traite tous les cas, on prévoit tous les cas.

Dans un code, gérer tous les cas d’erreur prend environ 80% de la place du code final, de ma propre expérience. J’ai en tête un code en assembleur AVR pour un esclave Modbus totalement conforme écrit en 800 instructions et un script en Perl de 9000 lignes. Dans les deux cas, être en mesure de bien gérer toutes les erreurs prend du temps.

On peut en déduire grosse maille qu’un code qui ne vérifie rien représente seulement 20% du travail qui aurait dû être fait.

#6

Je trouve que c’est un point plutôt positif : ce n’est pas qu’il y a plus de failles, c’est simplement qu’on appréhende mieux les risques.

Exemple il y’a 25ans le navigateur phare laissait tout faire : lire n’importe quel fichier local (ex: mots de passes locaux, base de registre…) pour l’uploader n’importe où en JavaScript; surveiller n’importe quelle fenêtre de navigation et/ou modifier son contenu… À l’époque, ce qui était qualifié de malveillant, était les sites / virus qui utilisaient cette latitude.

Aujourd’hui une petite faille dans une bibliothèque type log4j fait les choux gras et 15x le tour des réseaux sociaux !