Les utilisateurs du logiciel espion réclamaient aux FAI ou fournisseurs de téléphonie mobile de leurs cibles qu'ils bloquent la connectivité de leurs terminaux, afin de les inciter à installer le spyware. Ce dernier usurpait leur identité graphique et celles de Facebook, WhatsApp, Instagram ou Samsung.

Mi-juin, les chercheurs du Lookout Threat Lab révélaient qu'Hermit était utilisé par le gouvernement du Kazakhstan depuis au moins avril 2022, soit quatre mois après une violente répression de manifestations.

Ils estimaient qu'Hermit avait été développé par le vendeur italien de logiciels espions RCS Lab S.p.A, associé à une autre entreprise italienne, Tykelab Srl. Leurs deux noms figurent en effet dans un certificat SSL associé au logiciel espion, et des offres d'emploi du second renvoient aux capacités vantées par le premier.

Lookout précisait que les autorités italiennes s'en étaient déjà servi à l'occasion d'une opération anti-corruption en 2019, et qu'elle avait été la cible d'allégations d'abus potentiels en matière de données personnelles et privées. Hermit avait également été identifié au nord-est de la Syrie, majoritairement peuplée de Kurdes opposés au régime de Damas, et en guerre contre la Turquie.

RCS Lab, qui « opère depuis 1993 », explique qu'il « fournit aux forces de l'ordre du monde entier des solutions technologiques de pointe et un support technique dans le domaine de l'interception légale depuis plus de vingt ans » :

« Société indépendante dont le siège est en Italie et des filiales en France et en Espagne, RCS est le premier fournisseur européen de services complets d'interception légale, avec plus de 10 000 cibles interceptées traitées quotidiennement rien qu'en Europe. »

RCS n'en précise pas moins que les outils qu'elle développe et commercialise « comprennent des systèmes de surveillance GSM off the air, des outils d'analyse des réseaux sociaux et des systèmes d'intrusion active (chevaux de Troie) qui permettent d'obtenir des renseignements complets sur les utilisateurs cibles, même pour les communications cryptées comme Skype, PGP et la messagerie web sécurisée ».

RCS, qui ne commercialise ses logiciels qu'aux seuls gouvernements, services de renseignements et forces de l'ordre, était aussi un revendeur de Hacking Team, l'un des pionniers de ce secteur d'activité, et l'un des rares concurrents directs de l'israélien NSO et de l'allemand FinFisher (qui a fait faillite en mars, « victime » des ONG de défense des libertés).

Des e-mails révélés par WikiLeaks en 2015 montraient que RCS Lab et Hacking Team étaient en contact avec les services de renseignement et forces armées du Pakistan, du Chili, de la Mongolie, du Bangladesh, du Vietnam, de Myanmar et du Turkménistan.

Pour leurrer ses victimes, Hermit se fait passer pour des opérateurs de télécommunication ou de téléphonie mobile, dont il usurpe l'identité graphique et le nom. Lookout précise qu'avant toute infection, Hermit effectue une série de vérifications pour s'assurer qu'il n'est pas analysé :

« Il recherche notamment la présence d'un émulateur et des signes indiquant que l'application elle-même a été modifiée pour faciliter l'analyse. »

Comment RCS a « hacké » la sécurité des apps iOS

Lookout savait qu'une version iOS existait, mais n'avait pu identifier que sa seule déclinaison Android. La semaine passée, les chercheurs du Threat Analysis Group (TAG) de Google expliquaient de leur côté avoir eux aussi identifié des victimes au Kazakhstan, mais aussi en Italie, via des applications iOS et Android.

TAG confirmait le modus operandi évoqué par Lookout, mais avec plus de détails. Les campagnes avaient toutes pour origine « un lien unique » envoyé à la cible, afin que l'utilisateur ouvre une page l'incitant à télécharger et à installer une application malveillante :

« Dans certains cas, nous pensons que les acteurs ont travaillé avec le fournisseur d'accès Internet de la cible pour désactiver sa connectivité de données mobiles. Une fois la connexion désactivée, l'attaquant envoie un lien malveillant par SMS demandant à la cible d'installer une application pour récupérer sa connectivité. »

Ce serait d'ailleurs pourquoi « la plupart des applications se font passer pour des applications d'opérateurs mobiles ». TAG note également que « lorsque l'intervention du FAI n'est pas possible, les applications se font passer pour des applications de messagerie ».

Pour distribuer son spyware iOS, RCS a « simplement suivi les instructions d'Apple sur la manière de distribuer des applications internes propriétaires sur les appareils Apple en utilisant le protocole itms-services avec le fichier manifeste suivant et en utilisant com.iOS.Carrier comme identifiant » :

« Le certificat satisfait à toutes les exigences en matière de signature de code iOS sur tous les appareils iOS, car l'entreprise était inscrite à l'Apple Developer Enterprise Program. Ces applications s'exécutent toujours dans le bac à sable de l'application iOS et sont soumises aux mêmes mécanismes techniques de confidentialité et d'application de la sécurité que toutes les applications de l'App Store. »

RCS n'avait donc pas besoin de les soumettre à l'App Store, où elle aurait peut-être pu être identifiée et bloquée, si elle avait dû la faire approuver. Hermit repose en effet sur une série d'escalades de privilèges utilisant « six exploits différents », afin de permettre d'exfiltrer toute une série de fichiers, « tels que la base de données Whatsapp ».

Du côté d'Android, l'installation de l'APK usurpant l'identité de Samsung nécessite que la victime « autorise l'installation d'applications à partir de sources inconnues. Bien que les applications n'aient jamais été disponibles sur Google Play, nous avons informé les utilisateurs d'Android des appareils infectés et mis en œuvre des modifications dans Google Play Protect pour protéger tous les utilisateurs », précise TAG, qui a aussi « désactivé les projets Firebase utilisés comme C2 [serveur de commande et de contrôle, ndlr] dans cette campagne ».

RCS adhère au Pacte mondial des Nations Unies

9to5mac indique de son côté qu'Apple a trouvé un moyen d'arrêter la propagation d'Hermit sur les iOS, quand bien même il était installable hors App Store :

« Un porte-parole de la société a déclaré que tous les comptes et certificats connus associés au logiciel espion ont été révoqués, de sorte que l'application malveillante ne peut plus être distribuée en dehors de l'App Store. »

Lookout et Google ne pensent pas qu'Hermit ait jamais été distribué sur le Play Store. Cette version du logiciel devrait donc a priori être inactivée, jusqu'à ce que RCS Lab trouve un autre moyen d'infecter ses cibles. L'entreprise italienne précise à ce titre : « l'épine dorsale de notre activité réside dans nos investissements importants en recherche et développement – 40 % du chiffre d'affaires est investi dans la R&D – et une équipe R&D composée d'un groupe sélectionné d'analystes système, d'experts en bases de données et d'intégrateurs système ».

Dans un communiqué, Cy4Gate, l'entreprise italienne de cybersécurité qui avait acquis le groupe Aurora, dont RCS Lab fait partie, en mars 2022, précise qu'elle « adhère au Pacte mondial des Nations Unies et condamne donc toutes les formes de violations des droits de l'homme » :

« Les produits de RCS Lab sont fournis avec un objectif clair, spécifique et exclusif : soutenir les forces de l'ordre dans la prévention et la répression des crimes odieux.

Le Groupe Cy4Gate est fier de proposer ses technologies au service des forces de l'ordre dans le respect total de la réglementation en vigueur, avec une grande éthique et professionnalisme. »

TAG a identifié plus de 30 fournisseurs de « 0 day »

Lookout rappelle, pour se prémunir de ce type de logiciels espion, qu'il convient de disposer d'une solution de sécurité mobile dédiée (antivirus et/ou antimalwares), et de respecter une bonne hygiène informatique :

- « Mettez votre téléphone et vos applications à jour : les systèmes d'exploitation et les applications présentent souvent des vulnérabilités qui doivent être corrigées.

- Ne cliquez pas sur des liens inconnus : l'un des moyens les plus courants pour un attaquant de diffuser des logiciels malveillants est de vous envoyer un message se faisant passer pour une source légitime.

- N'installez pas d'applications inconnues : faites preuve de prudence lorsque vous installez des applications inconnues, même si la source de l'application semble être une autorité légitime.

- Vérifiez périodiquement votre téléphone pour vous assurer qu'aucune application suspecte ou inconnue n'a été ajoutée : parfois, les logiciels malveillants peuvent modifier les paramètres ou installer du contenu supplémentaire sur votre téléphone. »

TAG précise que son analyse est basée sur un échantillon posté sur VirusTotal fin mai et qui, à l'heure où sont écrites ces lignes, montre que 36 des 62 antivirus l'identifient comme un cheval de Troie.

Témoignant au Parlement européen à l'occasion d'une audition sur les logiciels espion, le TAG précisait par ailleurs que 7 des 9 vulnérabilités de type « 0 day » qu'il avait identifiées en 2021 avaient été « développées par des fournisseurs commerciaux et vendues à des acteurs soutenus par des gouvernements » pour qu'ils s'en servent comme vecteurs dans de tels logiciels espion.

Le TAG expliquait en outre suivre « activement plus de 30 fournisseurs, dont le niveau de sophistication et d'exposition publique varie », mais qui vendent tous ce type d'exploits ou de capacités de surveillance à des acteurs gouvernementaux.

Commentaires (14)

#1

Existe t’il vraiment des antivirus anti-spyware serieux sur Android ?

#1.1

Le mode avion.

#1.4

Ca c’est un firewall

#1.2

Malheureusement aucun, les antivirus et anti-spywares sont même très souvent des spywares eux-même (Avast en tête).

#1.3

(Avast en tête).

#1.6

Cherches “Avast selling user data” sur Google et tu vas voir le nombre d’articles sur le sujet.

Sur PC, avec les paramètres par défaut, Avast accède à l’intégralité des communications réseaux (les pages que tu visites, le contenu des formulaires, etc.), injecte une signature personnalisée dans tes emails en modifiant les paramètres du client, et bien d’autres choses fort sympathiques.

Sur mobile c’est le même son de cloche même si c’est moindre vu que les applis n’ont pas les mêmes accès. Mais ils récoltent et vendent quand même beaucoup de données utilisateurs. Comme la plupart des antivirus d’ailleurs, mais eux sont vraiment allés loin là-dessus.

#1.7

merci pour l’info. !

#1.5

A tout hasard ESET peut-être.

#1.8

Une réponse argumentée m’intéresse vraiment pour cette application ?

#2

Si tu as peur de Hermit et de Pegasus, à moins que tu sois une cible juteuse comme un politicien haut placé, tu ne devrais pas t’en inquiéter.

https://qua3k.github.io/pegasus/

#3

Il faudrait déjà imposer aux fabricants de pousser des mises à jours des téléphones pendant 5 ans, cela limiterait fortement la population des téléphones non à jour côté sécurité

#4

Pendant 15 ans !

#5

Avec les smartphones, on pense d’abord à la réparabilité et la batterie pour lutter contre l’obsolescence programmée mais c’est les mises à jour qui sont les plus critiques en fait. Il y a quelque chose de prévu du point de vue réglementation de l’Europe ou du “régime français” ?

(je dis “régime français” pour suivre la mode des médias qui qualifient de “régime” tous les gouvernements qui leur déplaisent, indépendamment d’éventuelles élections, et comme je ne peux pas dire que l’actuel m’enchante…)

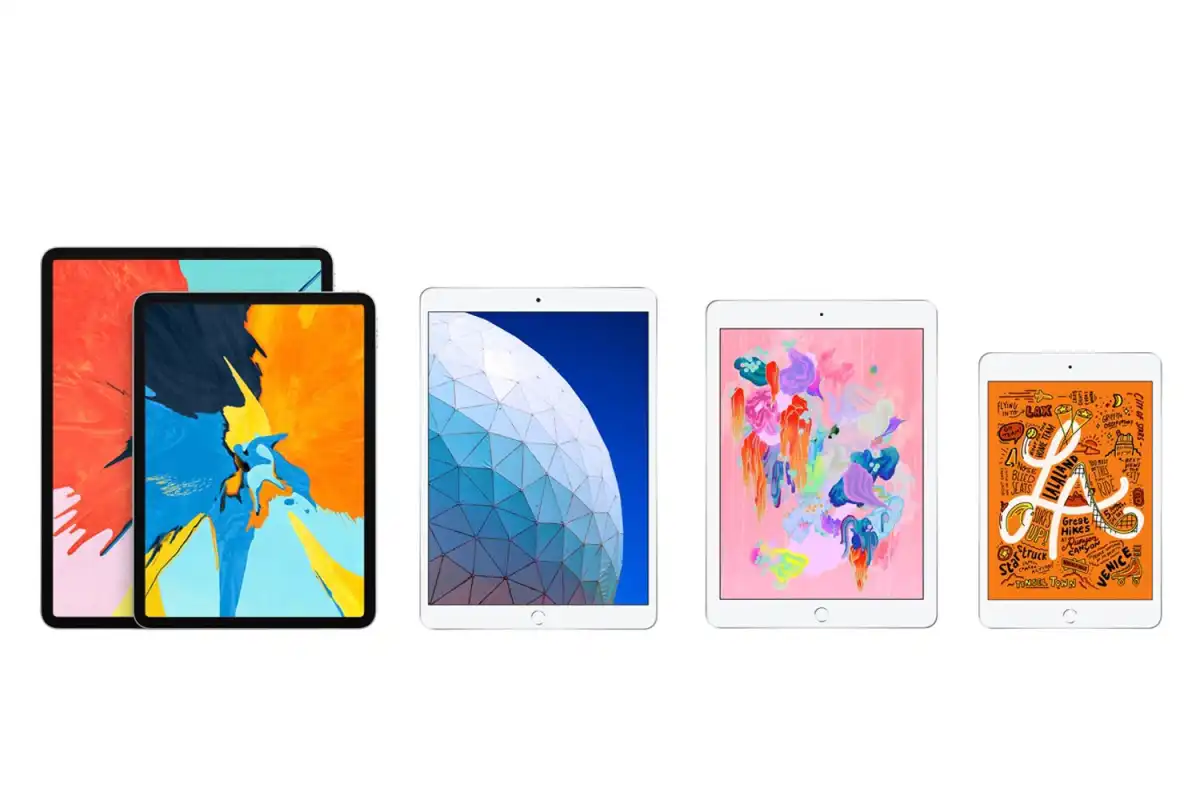

#6

C’est en effet un vrai souci. J’ai une tablette iPad Mini, elle fonctionne parfaitement bien. Sauf qu’Apple a décidé qu’elle était obsolète et ne devait plus recevoir de mises à jour. Les applications ne soutiennent pas les versions dépréciées (sans aucun doute à dessein avec la pression d’Apple). Moralité de cette histoire ? L’application Lego pour mon fils ne veut pas se lancer, impossible de regarder des vidéos sur Disney+ alors que ce sont typiquement deux usages pour lesquels une tablette est utile…