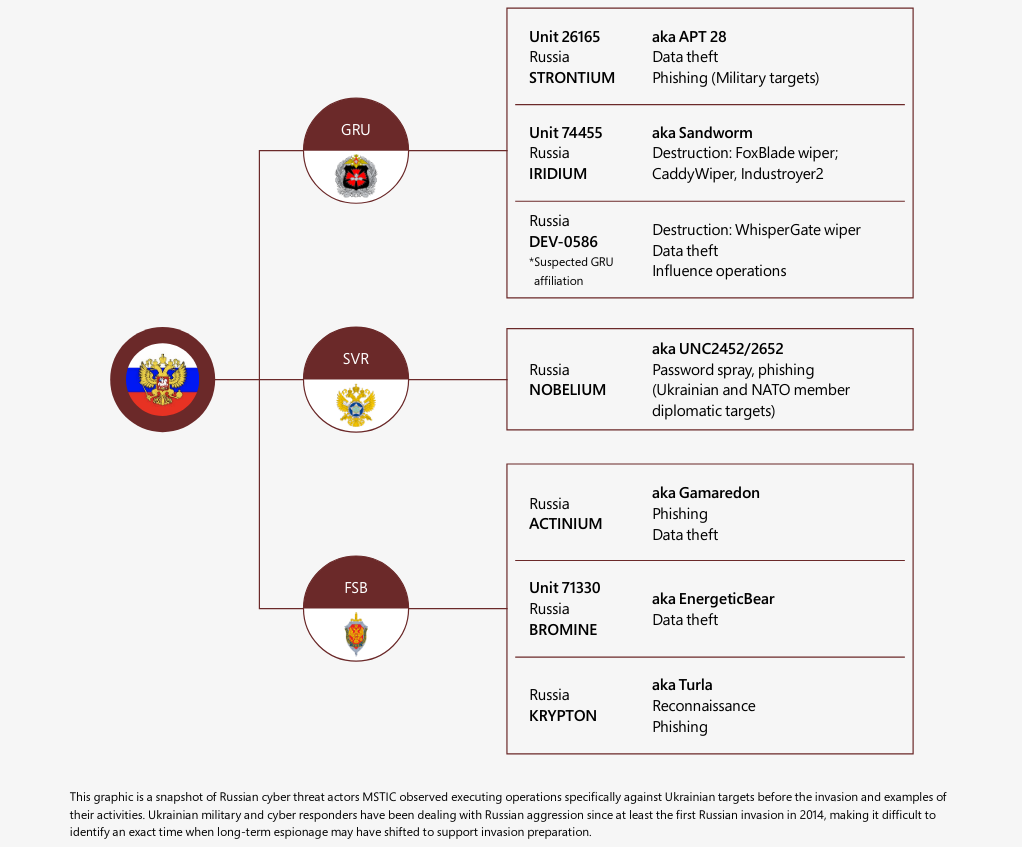

Depuis le début de l'invasion, « au moins 6 » unités des services de renseignement russes auraient orchestré plus de 200 cyberattaques ciblant les infrastructures ukrainiennes, dont « près de 40 » qualifiées de « destructrices » et « particulièrement préoccupantes ». Ils avaient « commencé à se prépositionner pour le conflit dès mars 2021 ».

Un rapport de l'Unité de sécurité numérique de Microsoft estime qu'« au moins 6 acteurs distincts liés à l'État russe ont lancé plus de 237 opérations contre l'Ukraine, y compris des attaques destructrices qui se poursuivent et menacent le bien-être des civils », depuis le début de l'invasion militaire :

« Les attaques ont non seulement dégradé les systèmes des institutions en Ukraine, mais ont également cherché à perturber l'accès de la population à des informations fiables et à des services vitaux essentiels dont dépendent les civils, et ont tenté d'ébranler la confiance dans les dirigeants du pays. »

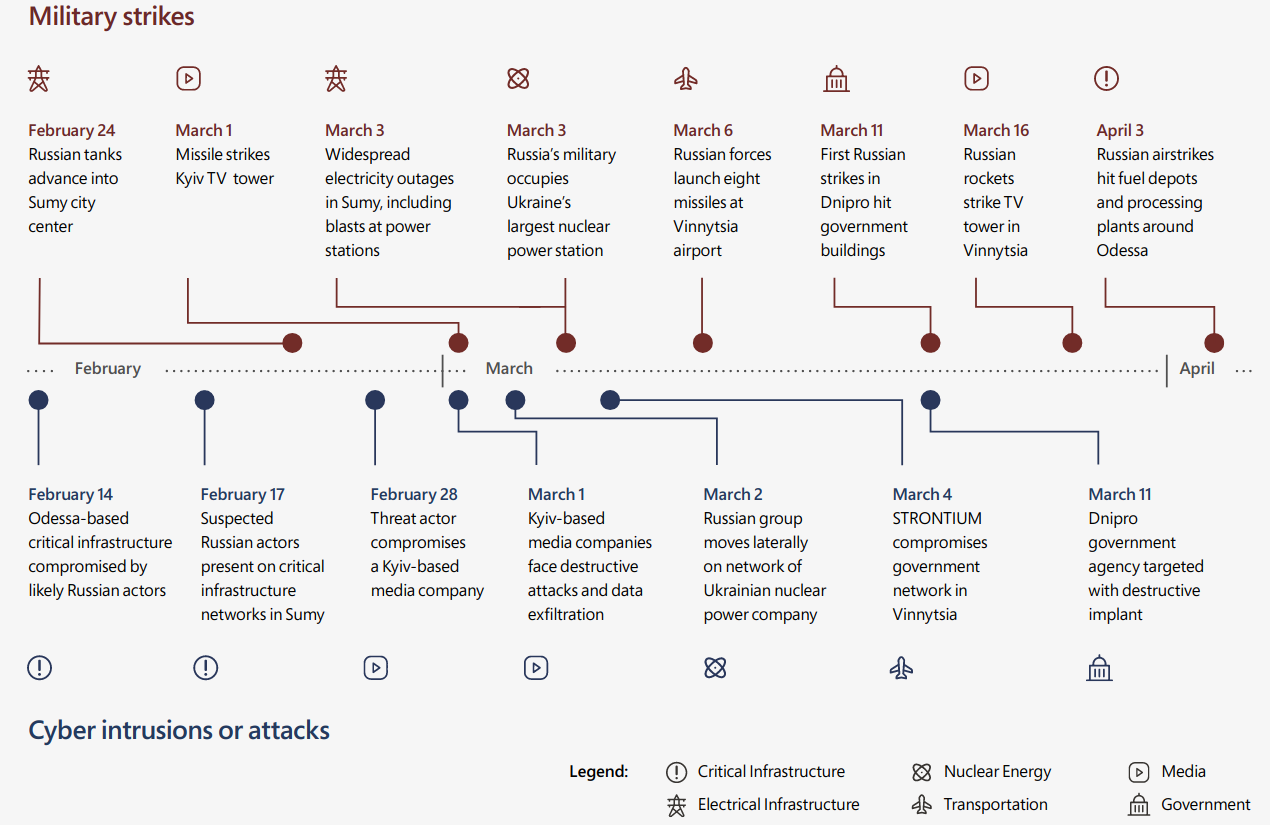

L'instrumentalisation par la Russie des cyberattaques « semble être fortement corrélée et parfois directement synchronisée avec ses opérations militaires cinétiques ciblant des services et des institutions cruciaux pour les civils » :

« Par exemple, un acteur russe a lancé des cyberattaques contre une grande société de radiodiffusion le 1er mars, le jour même où l'armée russe a annoncé son intention de détruire des cibles ukrainiennes de "désinformation" et a dirigé une frappe de missiles contre une tour de télévision à Kiev. »

Une « opération d'influence cybernétique » attribuée à DEV-0586, un groupe jusqu'alors inconnu mais suspecté d'être lié au service de renseignement militaire russe GRU, visait début avril à envoyer des e-mails en se faisant passer pour un résident de Marioupol assiégé, « accusant le gouvernement ukrainien de les avoir abandonnés » afin de « tenter de retourner les citoyens ukrainiens contre leur gouvernement » :

« À la lumière des événements récents, notre capitale gouvernementale a enfin craché sur la conscience et la morale... S'il y a ne serait-ce qu'une goutte de patriotisme ukrainien dans votre âme, vous êtes obligé de ne pas laisser notre rêve commun se dissoudre dans les mensonges et la propagande de ces clowns hypocrites. Je vous exhorte à remplir votre devoir national, à défendre le droit d'être appelé peuple ukrainien et à mettre fin à cette meute d'invertébrés. »

Sur ces 237 opérations enregistrées entre le 23 février (veille de l'invasion) et le 8 avril, « près de 40 » sont qualifiées de « destructrices » et « particulièrement préoccupantes » à mesure qu'elles ont « détruit de façon permanente les fichiers de centaines de systèmes d'une douzaine d'organisations » :

« Plus de 40 % des attaques destructrices visaient des organisations dans des secteurs d'infrastructures critiques qui pourraient avoir des effets négatifs de second ordre sur le gouvernement, l'armée, l'économie et les civils ukrainiens. »

Une guerre de l'information parfois plus efficace que les armes traditionnelles

Le rapport rappelle, de façon liminaire, qu'une « vision conceptuelle » de l'armée russe datant de 2011 définit la guerre de l'information comme « une confrontation dans l'espace de l'information dans le but de causer des dommages aux systèmes d'information critiques, de saper les systèmes politiques, économiques et sociaux, de manipuler psychologiquement le public pour déstabiliser l'État et contraindre l'État à prendre des décisions favorables à la partie adverse » :

« Les commentaires collectifs de plusieurs anciens responsables militaires russes, dont un ancien chef d'état-major général, suggèrent que les opérations visant à dégrader le moral des troupes, discréditer le leadership et saper l'armée et le potentiel économique de l'ennemi via des moyens d'information peuvent parfois être plus efficaces que les armes traditionnelles. »

De fait, les hackers « ont commencé à se prépositionner pour le conflit dès mars 2021, intensifiant les actions contre les organisations à l'intérieur ou alliées à l'Ukraine pour prendre davantage pied dans les systèmes ukrainiens », mentionnant des unités affilieés aux trois principaux services de renseignement russes, le GRU (militaire), le SVR (extérieur), et le FSB (intérieur, ex-KGB) :

« Bien que nous ne puissions pas parler du niveau de coordination entre des groupes de menaces disparates, combinés, leurs activités semblaient viser à garantir un accès persistant pour la collecte de renseignements stratégiques et sur le champ de bataille ou à faciliter de futures attaques destructrices en Ukraine pendant un conflit militaire. »

Puis, quand les troupes militaires ont commencé à se positionner aux frontières de l'Ukraine, ils ont intensifié leurs efforts visant à pirater des cibles « qui pourraient fournir des renseignements sur les partenariats militaires et étrangers de l'Ukraine » :

« À la mi-2021, les acteurs russes ciblaient les fournisseurs de la chaîne d'approvisionnement en Ukraine et à l'étranger pour garantir un accès supplémentaire non seulement aux systèmes en Ukraine, mais également aux États membres de l'OTAN. »

« Environ 93 % de toutes les activités d'attaque soutenues par la Russie observées dans nos services en ligne visaient des États membres de l'OTAN, en particulier contre les États-Unis, le Royaume-Uni, la Norvège, l'Allemagne et la Turquie jusqu'en 2021 », précise le document.

Des cyberattaques coordonnées avec l'effort de guerre

Un graphique montrant la répartition géographique des clients de Microsoft informés du fait qu'ils étaient ciblés par des États-nations (et « pas seulement par la Russie ») relève qu'en juin 2021, l'Ukraine était le second pays le plus attaqué, derrière les États-Unis, avec respectivement 19 et 46 % de l'ensemble des cyberattaques, contre 9 % visant le Royaume-Uni, 3 % la Belgique, le Japon et l'Allemagne.

Puis, début 2022, alors que les diplomates ne parvenaient pas à apaiser la situation, les attaques destructrices de logiciels malveillants contre les organisations ukrainiennes ont connu « une intensité croissante », dont Microsoft peine cela dit à mesurer l'ampleur, sinon qu'elle est coordonnée avec l'effort de guerre :

« Depuis le début de l'invasion russe de l'Ukraine, des cyberattaques russes ont été déployées pour soutenir les objectifs stratégiques et tactiques de l'armée. Il est probable que les attaques que nous avons observées ne représentent qu'une fraction des activités visant l'Ukraine. »

Pour autant, le rapport relève qu'à la veille de l'invasion, des acteurs associés au GRU ont lancé des cyberattaques destructrices de fichiers (« wipers ») sur des centaines d'ordinateurs du gouvernement ukrainien, ainsi que des organismes de télécommunications (Viasat), financiers et des secteurs de l'énergie.

Depuis, Microsoft a observé « des tentatives de destruction, de perturbation ou d'infiltration de réseaux d'agences gouvernementales et d'un large éventail d'organisations d'infrastructures critiques, que les forces militaires russes ont dans certains cas ciblées par des attaques au sol et des frappes de missiles » :

« Sur la base des objectifs militaires russes en matière de guerre de l'information, ces actions visent probablement à saper la volonté politique de l'Ukraine et sa capacité à poursuivre le combat, tout en facilitant la collecte de renseignements qui pourraient fournir des avantages tactiques ou stratégiques aux forces russes. »

Des cyberattaques qui pourraient cibler les pays soutenant l'Ukraine

Microsoft précise que ses équipes de sécurité travaillent « en étroite collaboration avec les représentants du gouvernement ukrainien et le personnel de cybersécurité des organisations gouvernementales et des entreprises privées » pour identifier et entraver ces cyberattaques.

Son Threat Intelligence Center (MSTIC) avait découvert, en janvier dernier, « des logiciels malveillants d'effacement dans plus d'une douzaine de réseaux en Ukraine ». Après avoir alerté le gouvernement ukrainien, une ligne de communication sécurisée avec les principaux cyber-responsables en Ukraine a été déployée afin de pouvoir partager, 24 heures sur 24 et 7 jours sur 7, les renseignements sur les menaces et déployer des contre-mesures techniques :

« Étant donné que les acteurs de la menace russe ont reproduit et intensifié les actions militaires, nous pensons que les cyberattaques continueront de s'intensifier à mesure que le conflit fait rage. »

Microsoft estime également que les hackers étatiques russes « pourraient être chargés d'étendre leurs actions destructrices en dehors de l'Ukraine pour exercer des représailles contre les pays qui décident de fournir davantage d'assistance militaire à l'Ukraine et de prendre des mesures plus punitives contre le gouvernement russe en réponse à l'agression continue » :

« Nous avons observé des acteurs alignés sur la Russie actifs en Ukraine manifester de l'intérêt ou mener des opérations contre des organisations dans les pays baltes et en Turquie - tous les États membres de l'OTAN fournissant activement un soutien politique, humanitaire ou militaire à l'Ukraine. »

Les Ukrainiens plutôt confiants, contrairement aux « Five Eyes »

Le Wall Street Journal précise de son côté que Victor Zhora, le chef adjoint de l'agence ukrainienne de cyberdéfense, « a déclaré lors d'un briefing avec des journalistes qu'il pensait que la Russie avait activé toutes ses cybercapacités offensives contre l'Ukraine alors que la guerre s'éternisait et qu'il était peu probable qu'elle déploie des cybercapacités "complètement nouvelles" ou inattendues » :

« Ils représentent une menace sérieuse. Ce serait une erreur de sous-estimer leur potentiel. Mais en même temps… je pense que nous sommes tout à fait capables de résister, en matière de cyberguerre et de guerre en général. »

« S'ils voulaient organiser quelque chose de très destructeur, ils avaient deux mois pour le faire », rapporte de son côté Kim Zetter : « Ils ont eu amplement l'occasion d'utiliser les attaques les plus destructrices qu'ils pouvaient concevoir, mais ils ne l'ont pas fait » :

« Nous ne devrions pas sous-estimer les hackers russes, mais nous ne devrions probablement pas surestimer leur potentiel car s'il ne se développe pas maintenant, leurs ressources financières pour organiser de telles opérations sont désormais limitées, ainsi que le temps de planification, alors que la coordination de telles opérations sophistiquées peut prendre des mois. »

Le State Service of Special Communications and Information Protection of Ukraine, l'agence de cyberdéfense ukrainienne, relevait pour sa part la semaine passée avoir enregistré 802 cyberattaques depuis le début de l'année, la plupart attribuable à des hackers russes, contre 362 à la même période l'an dernier :

« Heureusement, la plupart de ces attaques ont échoué. L'Ukraine s'est protégé des cyberattaques de l'armée russe pendant 8 années consécutives, ce qui nous a donné une perspective unique en matière de cybersecurité. »

À rebours de la confiance exprimée par M. Zhora, des « responsables du renseignement américains et occidentaux ont déclaré qu'ils pensaient que la Russie avait les capacités et les ressources nécessaires pour mener des cyberattaques bien plus dommageables contre l'Ukraine que ce qui a été vu jusqu'à présent », écrit le WSJ :

« Certains ont déclaré que l'erreur de calcul initiale de la Russie selon laquelle Kiev tomberait dans quelques jours a contribué à une réticence précoce à lancer des cyberattaques contre des infrastructures critiques qui pourraient gravement paralyser la vie quotidienne en Ukraine. »

La Cybersecurity & Infrastructure Security Agency (CISA) et le FBI viennent d'ailleurs de mettre à jour leur avis conjoint sur les logiciels malveillants destructeurs ciblant les organisations en Ukraine (WhisperGate, HermeticWiper, IsaacWiper, HermeticWizard et CaddyWiper).

La semaine passée, les autorités de cybersécurité des « Five Eyes » (États-Unis, Australie, Canada, Nouvelle-Zélande et Royaume-Uni) avaient de leur côté publié un (long) avis conjoint consacré aux « cybermenaces criminelles parrainées par l'État russe contre les infrastructures critiques » :

« L'objectif de cet avis conjoint sur la cybersécurité (CSA) est d'avertir les organisations que l'invasion de l'Ukraine par la Russie pourrait exposer les organisations à l'intérieur et à l'extérieur de la région à une augmentation de la cyberactivité malveillante. Cette activité peut se produire en réponse aux coûts économiques sans précédent imposés à la Russie ainsi qu'au soutien matériel fourni par les États-Unis et leurs alliés et partenaires. »

Commentaires (40)

#1

définit la guerre de l’information comme « une confrontation dans l’espace

de l’information dans le but de causer des dommages aux systèmes d’information critiques…

de ce côté là ça peut aller, mais pour le reste “l’Armée russe” vivait sur un mythe (peur de

l’ex. “URSS”), elle n’arrive pas à bout de “l’Armée ukrainienne”, alors ‘le Poutine’ brandi (4 X déjà)

l’arme nucléaire, mais j’espère ‘qu’il est au courant’ que les “USA. + la GB. + la Fr.” en ont aussi ?

et que la riposte serait terrible (nos sous-marins sont indétectables), certes ce sera en 2ème frappe

mais “la Russie” serait détruite, alors joues pas trop à jeu là mon coco !!!

#1.1

Tu apportes strictement rien à l’article.

#1.2

des ‘Post’ “qui n’apportent rien à l’article” j’en ai vu quelques uns !

mon ‘Post’ n’était, pas trop, hors-sujet que ça (même veine) !

#1.6

Pourquoi?

Justement quand on se permet de poser des affirmations aussi “absolues” avec en tout et pour tout UNE seule phrase de 6 (six) mots, c’est en fait….. excellent !!!.

Merci encore pour ce très bon moment de détente qui m’a bien fait travailler les abdos !

Encore d’autres ?? Allez stp…

#1.7

Oula. Allez j’vais remplir ma blacklist, ça fera pas de mal et ça rendra les commentaires de ce type de news plus lisible. Adios tocard.

#1.3

« ‘le Poutine’ brandi (4 X déjà) l’arme nucléaire »

Faut distinguer nucléaire tactique et stratégique. Un recours de la Russie au nucléaire tactique est possible, voire probable si c’est le seul moyen de l’emporter. La Russie ne peut pas accepter de perdre cette guerre, or ses troupes engagées sont en nombre insuffisant et tout ce qu’ils détruisent de cibles militaires en Ukraine est compensé par des livraisons occidentales. À un moment, les Russes vont se dire qu’il faut vite en finir par le seul moyen adapté.

Les USA, qui ont choisi d’allumer un Afghanistan en Europe, prennent clairement ce risque. Si le saut vers le nucléaire tactique est effectué, la Russie sera universellement condamnée, l’Europe sera plongée dans le chaos, les USA ne bougeront pas.

#1.4

d’ailleurs je sui tjrs. posé ‘cette question :

“POURQUOI les Russes détruisent des villes qu’ils veulent occuper

après les avoir bombardées” ?

ça n’a pas de sens !

leurs troupes d’occupation ne trouveront ni “eau ni élect. ni routes ni ponts”, etc…

#1.5

Pour le btp russe, et moins de prisonniers à gérer.

#1.8

C’est la peur de mourir qui le fait réagir.

Il parait que 55% de la population espagnole croit à cette guerre mondiale.

Ils ne doivent pas être les seuls.

Quand les politiques deconnent c’est la population civile qui trinque. Rien de neuf sous le soleil.

A Hiroshima et Nagasaki, c’est la population qui a trinqué. Ce sera pareil.

Mais là c’est à je-suis-bidon alias Sleepy Joe qu’il faudra s’en prendre.

Si ça avait été Trump, il n’y aurait pas eu de problème. Ce n’est pas vraiment un va-t-en guerre.

Poutine et Trump auraient réglé la question entre hommes.

Comme Trump l’a fait avec la Corée du Nord. C’est bien grâce à lui qu’il y a eu un début de rapprochement avec la Corée du Sud. Quand Kim Jong-un a vu que Biden allait peut-être remporter les élections, il s’est empressé de revenir vers ses missiles. Ses chers missiles qui lui garantissent la sécurité.

Sinon des nouvelles du front avec Xavier Moreau français installé en Russie depuis plus 20 ans.

St Cyrien, Sorbonne en histoire des relations internationales, homme d’affaires et analyste politico-stratégique

bref cette vidéo rien que du bonheur

Elle date du 29 avril.

Âmes sensibles s’abstenir : il est catho.

Ça change des bobards servis sur les plateaux TV journaux et JT

Les gens honnêtes il n’y a que ça de vrai.

#2

Intéressant ! Merci.

C’est la qu’on voit un son de cloche bien différent entre l’Ukraine et le 5eyes.

C’est dommage qu’on ne puisse pas avoir des chiffres qui vont dans le sens inverse.

Je suppose que la Russie est également une cible privilégiée en ce moment. C’est surement plus difficilement vérifiable !

Coordonner attaques cyber et sur le terrain semble assez logique sinon.

#3

Russia Is Being Hacked at an Unprecedented Scale, avec des attaques DDOS organisées par l’IT Army ukrainienne (bénévoles, hacktivistes), et de téraoctets de données “exfiltrées” de grosses entreprises et administrations russes par des hackers et/ou “Anonymous” et partagées par Distributed Denial of Secrets, le successeur de WikiLeaks.

#3.1

Il est (théoriquement) possible que des services de renseignement pro-ukrainiens se cachent derrière certains “Anonymous”, mais ces contre-attaques semblent surtout émaner de la société civile, contrairement à celles décrites dans le rapport de Microsoft.

Et, à ma connaissance, on n’a pas encore d’indicateurs de cyberattaques menées par les services de renseignement pro-ukrainiens visant des infrastructures russes.

#4

Merci @Manhack !

La fin de l’article entre la vision des 5 Eyes et l’Ukraine est très intéressante; Cependant ça donne l’impression que les pays européens, et surtout les membres du réseau de surveillance US, se sentent à l’abri.

Perso je parie que Vladimir va activer ce levier dans quelques temps, car il ne peut soutenir une telle guerre “matérielle” et encore moins avec ce qui arrive.

On devrait pas se sentir à l’aise et pas concernés…

#5

Échec complet puisque l’Ukraine a immédiatement sorti une grave désinformation à ce sujet pour renverser la réalité (très amplifiée par la propagande russe).

Le rôle d’Elon Musk avec Starlink a été décisif dans cet entraînement du monde entier dans ce gouffre.

#6

Du côté de ma boite (siège aux USA), les mises à jour Windows (7 & 10) et les formations à la cyber-sécurité tombent comme à Gravelotte. L’accès au réseau depuis l’extérieur se fait maintenant avec un petit boitier qui donne un code à ajouter au mot de passe. Il y a manifestement des genous qui s’entrechoquent du côté de l’IT ;-) Bon je rigole, mais ils n’ont pas tord.

#7

Starlink et Musk dans la guerre en Ukraine ? Du gros troll bien velu oui…

#8

Venant de microsoft, qui est le premier spoliateur de données au monde comme on l’a vu dans l’affaire alstom, où le DOJ avait tous les emails de la boîte, je pense que la firme est très mal placée pour faire la leçon.

Ça pue la propagande gratuite en temps de guerre, certes réelle sur le fond, mais pas réaliste dans le sens où tout le monde attaque tout le monde depuis toujours ! Les pays n’ont pas d’amis : ils n’ont que des intérêts !

Et n’oubliez pas que les américains se battront jusqu’au dernier européen, pour continuer de faire tourner leur planche à billets, et se donner encore quelques années de répit !

Le dindon de la farce sera bien européen - c’est une certitude !

Donc russes ou américains, même combat : ce ne sont pas nos copains…

#8.1

Déjà on peut voir qu’en face de ces grands moyens, on peut suivre les mouvements de l’armée russe simplement grâce à ses vols.

Comme vous le dites, très amplifié par la propagande russe: contrairement à cette propagande russe, cette information a été démentie. On attend avec impatience l’article de RT qui dénonce les mensonges de son gouvernement…

Ah oui, intéressant point de vue. Poutine n’a pas du tout été essentiel? Donc sans Starlink, tout se serait bien passé? J’essaye de comprendre ce qui aurait été bien dans ce cas là ? L’Ukraine envahie, mise au pas de la Russie ?

Au dernières nouvelles, le seul qui a déclenché cette guerre comme la précédente dans le Donbass est Poutine. Le reste n’est que reprise de ses justifications sans recul, mais je ne me fais pas d’illusion sur ceux qui ont l’habitude de reprendre les éléments de langage de Moscou.

Donc laissons les russes faire?

#9

Je m’étonne que la France n’apparaisse pas dans la liste des pays attaqués.

Elle a une armée conséquente, bien plus que l’Allemagne, le Portugal ou la Moldavie. Elle est relativement autonome des USA (bien plus l’UK). Sa Marine va sur plus de mers que celle du Japon.

Il me semble que MS a des contrats avec plusieurs ministères en France (au grand regret de l’April) dont des ministères régaliens comme celui de l’intérieur, des Armées ou de la Santé.

Pourquoi la France n’est pas dans ce graphique ??

Es-ce parce que l’ANSSI a su développer chez nous des défenses en béton armé??

#10

Mais pas autonome en capacité (en cas de grosse guerre, on a qques jours de munitions, 7 jours de bombardements et 10 jours de carburant pour les avions)…

En même temps, le Japon n’a plus d’armée, juste une force d’auto-défense

#11

Poutine est un monstre qui a perdu toute humanité.

Il devrait y avoir un moyen transnational d’écarter du pouvoir toute personne qui commence a dériver vers la sociopathie, l’absence totale de compassion, une obsession pour le contrôle de tout et de tous, et un ego démesuré.

J’appellerais ça la “Police des Plombs”. Dès que tu pètes les plombs et que tu commences à jouer les dictateurs, on vient te chercher, on congédie tout le gouvernement et on organise une élection démocratique (contrôlée par des organismes indépendants).

Voilà, problème réglé, inutile de me remercier, je vous envoie la note - à 6 chiffres - par mail.

Signé : Mac - Aroni - Kinsey, roi des études qui coutent un bras et qui rapportent queue-d’ale, et aussi grand spécialiste des Jaguars, dont je possède une impressionnante collection dans le garage de mon Château de marbre.

#12

Je ne sais pas quel crédit apporter à ce document de Microsoft, repris par le WSJ également.

On doit pouvoir recouper les informations avec des CSIRT européens.

#13

Un conseil totalement gratuit :

Change de femme !!

Concernant poutine (et ses larbins), le nombre de morts dont cette chose est directement responsable depuis une vingtaine d’années qu’elle est au pouvoir est hallucinant.

Y-compris en allant aider des dictateurs comme l’immonde al-assad en Syrie.

Il serait temps de tirer la chasse sur ce(s) tas de merde…

Que des gus puissent prendre la défense de types comme ça, c’est hallucinant et très inquiétant. C’est bien la preuve que n’importe quel dictateur n’aura jamais de mal à trouver des larbins zélés prêts à tout pour faire plaisir au “chef”.

Je précise que tout ça n’enlève rien aux excès des US qui sont loin d’être un exemple d’honnêteté et d’éthique humaine, même si sadam hussein en Irak était aussi une belle ordure qui aimait bien massacrer son peuple, ça n’excuse pas le mensonge grossier utilisé par les US pour justifier l’invasion de son pays…

Bref, tout ça c’est l’humanité dans toute sa splendeur…

J’ai revu il y a peu le film “Apocalypse Now” qui démontre très bien tout ça et à quel point les humains sont mentalement très fragiles et peuvent facilement “péter les plombs” pour tomber dans l’horreur totale…

#13.1

Je précise que tout ça n’enlève rien aux excès des “USA.” qui sont loin

d’être un exemple d’honnêteté et d’éthique humaine, même si “Sadam Hussen d’Irak”

était, lui aussi, une belle ordure qui aimait bien massacrer son peuple, cela n’excuse nullement

le mensonge grossier utilisé par les “USA.” pour justifier l’invasion de son pays..

c’est ce qu’on paye (chèrement) aujourd’hui !

W. Bush ne s’en doutait pas que cela irait aussi loin–> ses conneries !!!

l’Occident devrait s’inquiéter que des Pays comme “la Chine, l’Inde, toute l’Affrique

l’Amérique du Sud (excepté le Brésil), le Pakistan, une partie du Monde Arabe, etc…

ça fait plus de la moitié de la Planète, et donc s’interroger sur ‘ses valeurs démocratiques’ ?

quand ça l’arrange..elle s’assied dessus !!!

#13.2

Comme je l’ai dit à maintes reprises, la connerie est universelle…

Cela fait partie des gènes de l’espèce humaine.

Mais force est de constater que certains spécimens en ont des symptômes bien plus néfastes que d’autres…

#14

Je trouve un peu bizarre de ne pas voir la Russie listé sur le graph. Les Russes n’utilisent pas Microsoft ?

D’ailleurs je vous conseille l’article de Wired https://www.wired.com/story/russia-hacked-attacks/

#14.1

Le graphique mentionne les attaques émanant d’APT travaillant pour des États-nations, l’article de Wired mentionne les attaques émanant de l’IT Army de l’Ukraine, majoritairement composée de civils bénévoles.

#14.2

Merci.

Un article de Joseph Menn dans le WP (désolé article payant) https://www.washingtonpost.com/technology/2022/05/01/russia-cyber-attacks-hacking/

#15

Très très risqué pour Poutine :

D’ailleurs, cette pseudo-distinction de nucléaire tactique/stratégique, c’est comme les armes défensives vs offensives, c’est du bullshit politique (un missile javelin, quand tu es dans le char visé, ça te paraît drôlement offensif).

#16

Je crois que Poutine se fout pas mal de sa réputation, tant externe qu’interne. Il vient de le montrer une fois de plus en bombardant Kiev pendant la visite du secrétaire général de l’ONU.

Disons qu’un petit missile nucléaire “tactique” sur Kiev ou le site d’Azovstal, Poutine présenterait ça comme un dernier bombardement juste un peu plus violent que les autres. Un missile, même “tactique”, sur Paris ou Berlin, comme l’évoque la télévision russe, là d’accord, ce serait une autre histoire…

#17

Pareil dans ma boite, on a du e-learning chaque semaines et en ce moment, c’est la chasse aux PC/Téléphones/appareils perso avec des accès sur Office/Sharepoint.

Et notre VPN saute toutes les heures, du style timeout un peu trop court.

#18

Je crois pas non, sinon il ne ferait pas feu de tout bois avec sa désinformation interne et externe.

L’usage d’une frappe nucléaire, sans justification relevant de la dissuasion, ne passera pas comme de rien. Surtout maintenant que le monde se réveille et a les preuves de l’agressivité sans bornes de la Russie (pour ceux qui auraient loupé ça, il y a des discours russes sur la grande Russie de Lisbonne aux îles Kouriles).

Frapper avec l’arme nucléaire en tant qu’assaillant (même sur un pays hors OTAN ou UE), c’est la fin de la dissuasion et l’entrée dans une situation qui finirait très probablement en guerre nucléaire totale dont l’issue n’est intéressante pour personne. La dissuasion/MAD est également appelée équilibre de la terreur, ce n’est pas pour rien.

#18.1

Je pense que poutine est parfaitement conscient qu’il ne pourra pas rester au pouvoir si l’invasion de l’Ukraine se révèle être un vrai échec. Surtout avec le gigantesque nombre de morts et les problèmes économiques que cela engendre pour les russes…

Il tient à ce pouvoir et il est probablement prêt à tout pour ne pas le perdre. Ce type est extrêmement dangereux pour le monde.

Idéalement il faudrait que les russes se débarrassent définitivement de ce gus…

D’autant qu’il me semble que se “débarrasser des gens trop gênants”, c’est un truc qu’ils savent bien faire là-bas…

Ce qui est triste c’est de constater que, comme toujours, un seul gus peut décider de la vie ou de la mort de millions d’autres.

Tout ça à cause de ce besoin viscéral qu’ont plein d’humains d’avoir des chefs à idolâtrer et pour lesquels ils sont prêts à tout…

Pour moi, c’est probablement la plus grosse tare de notre espèce…

#18.2

on ne sait pas ce qui se passe dans la tête de “Poutine” ?

et JUSQU’OÙ est-il capable d’aller (3ème WW.) ?

#18.3

Je pense qu’il est prêt à tout et que c’est pour ça que les russes devraient s’en débarrasser avant qu’il ne soit trop tard…

Il me semble que l’histoire a largement démontré jusqu’où pouvaient aller certains tarés (staline, hitler, etc…).

On peut y rajouter un certain napoléon qui a passé une grande partie de sa vie à faire s’entretuer des dizaines de milliers de gens…

#19

Tu veux dire que tu crains pour Poutine que, désespéré par l’avancement de sa guerre, il ne se jette du haut du Kremlin après s’être mis 3 balles dans la tête ? (la police n’exclut pas la thèse de l’accident)

Un peu plus qu’un seul, il y a tout un entourage qui, soit est faible (comme dans la plupart des dictatures), soit va dans le même sens pour laisser faire/pousser à faire.

Il y a probablement des limites aux actions qu’il envisage (surtout qu’il peut tout à fait présenter aux Russes ce qui se passe actuellement comme une victoire)

Justement, Staline et ses successeurs, malgré tous leurs défauts, n’ont jamais laissé une situation dégénérer en guerre nucléaire totale.

Il a principalement répondu à des agressions contre la France, contrairement à la croyance populaire (et la seule guerre dans laquelle il a engagé la France fait suite à l’annexion d’un allié, donc il ne s’agissait encore une fois pas d’un conflit dont il a été à l’origine). Qu’il aurait du s’arrêter plus tôt après avoir eu le dessus est défendable, mais présenter Napoléon comme un tyran agressif est historiquement faux (la France post-révolution a beaucoup été la cible des monarchies environnantes qui craignaient une contagion républicaine … un peu comme Poutine qui s’attaque à l’Ukraine d’ailleurs).

#19.1

présenter aux Russes ce qui se passe actuellement comme une victoire…

pas de doute, C’EST ce qu’il va faire !

“en tordant” le bras à la réalité on lui fait confiance !

#20

Il a aussi rétabli l’esclavage et il adorait la guerre.

Bref, personnellement, même si il n’était effectivement pas du niveau des 2 ordures que je cite avant lui, je le trouve quand même très surfait.

Ça rejoint donc cette notion du besoin des peuples d’avoir des “héros” à honorer.

Mais bon, c’est un détail. Car, de nos jours, le danger est ailleurs et il est bien réel.

Il y a bien trop de psychopathes à la tête de bien trop de pays dans notre triste monde.

#21

C’est un peu plus complexe que ça (il n’était pas vraiment pour, il en a eu besoin pour mater une révolte, puis il a partiellement levé l’esclavage après son opération)

C’est un jugement personnel et ton opinion.

Pourtant, il nous a légué une grosse partie des institutions encore actuelles.

Ils ont surtout bien plus de moyens qu’avant. (la première guerre mondiale a mis sur le champ de bataille environ 100 fois les effectifs en Ukraine, avec bien moins de conséquences éloignées du champ de bataille et surtout beaucoup moins de potentiel de danger existentiel)

#22

Je ne le connaissais pas personnellement…

Mais il y a pas mal d’historiens qui disent que même lui disait aimer ça.

Voir ici.

“Napoléon disait lui-même qu’il aimait la guerre en artiste.”