Attendue depuis des mois, la Yubikey Bio est enfin là. Elle permet d'associer la connexion multi-facteurs à l'identification par un lecteur biométrique intégré, ce qui manquait aux modèles mis sur le marché. Mais ce nouveau modèle est-il pratique à utiliser, et sur quelles plateformes ?

Cela fait plusieurs années que les clés de sécurité montent en puissance, favorisées par les stratégies d'authentification à multiples facteurs (MFA) puis le passwordless. Elles profitent aussi du travail effectué par le consortium FIDO pour la création de standards dans ce domaine, notamment via WebAuthn dans les navigateurs.

Les clés de sécurité ont la cote, Yubico en profite

Yubico est une société fondée en Suède, installée depuis à Palo Alto, qui a beaucoup bénéficié de cet essor avec ses Yubikey. Elle est l'une des références en la matière, proposant tant des modèles collant au standard que d'autres intégrant des fonctionnalités complémentaires, répondant à des certifications de sécurité spécifiques, etc.

Elle vient d'ailleurs de lancer sa Yubikey Bio, un modèle intégrant un lecteur d'empreinte digitale, pour identifier la personne pouvant l'utiliser. Une sorte de retour aux origines puisque le « Yubi » du nom signifie « doigt ». La société nous a fait parvenir ce produit pour que nous puissions le décortiquer. Voici ce que nous en avons retenu.

Garder ses secrets en sécurité, avec soi

Commençons par un rappel : qu'est-ce qu'une clé de sécurité ? Il s'agit, un peu à la manière des cartes à puce ou de TPM dans le monde PC, d'une enclave numérique. Elle a été pensée pour stocker des « secrets » de manière sécurisée. Ainsi, on peut y écrire du contenu, mais pas le lire (à moins d'une faille de sécurité).

Les informations stockées peuvent néanmoins être utilisées pour effectuer des opérations spécifiques. On peut y placer la partie privée d'une paire de clés cryptographiques et l'utiliser pour signer ou déchiffrer un message par exemple. La machine n'accède pas au contenu de la clé mais l'utilise dans un but précis. Un autre usage classique est la génération à la demande de codes à usage unique, là aussi depuis une clé privée/secrète.

Une Yubikey classique transmet ses informations via un port USB, Lightning ou sans contact (NFC). Elle a l'avantage de pouvoir passer d'un appareil à un autre, contrairement à une solution intégrée à un PC ou un smartphone. Elle dispose d'une zone où il faut appuyer pour assurer d'une présence physique lors de la procédure d'authentification.

Mais jusqu'à maintenant, une personne ayant subtilisé votre clé pouvait l'utiliser à votre place. C'est là que le modèle Bio entre en scène. Car la zone de contact est remplacée par un lecteur d'empreinte digitale. Plusieurs peuvent être associées à une même clé et y sont stockées sous la forme d'un modèle servant à l'identification.

La Yubikey Bio existe en USB Type-A et Type-C, mais pas NFC ou Lightning. Comme les autres modèles, elle est certifiée IP68, ne nécessite pas de pile, gère les standards U2F, FIDO et FIDO2. Vendue dans les 100 euros TTC, elle est plus chère que les Yubikey 5 (55/85 euros). Pourtant, en termes de fonctionnalités, elle se rapproche plutôt des Security Keys basiques (35 euros) puisqu'elle ne gère pas le format smart card (PIV), OTP, HOTP, TOTP ou OpenPGP.

Elle peut néanmoins être utilisée pour se connecter à tous les services et applications gérant WebAuthn/FIDO2, ce qui est la fonctionnalité la plus utilisée. Vous trouverez le détail dans ce tableau. Notez qu'elle n'est pas compatible avec Windows Hello. C'est là tout le « drame » de la stratégie de Microsoft : cette clé est parfaitement gérée par Windows – comme nous le verrons plus loin – mais ne peut être utilisée pour l'ouverture de session. Seuls les appareils compatibles avec le système propriétaire Hello de Microsoft sont reconnus. Pourvu que ça change.

Yubikey Bio utilisée pour un accès SSH

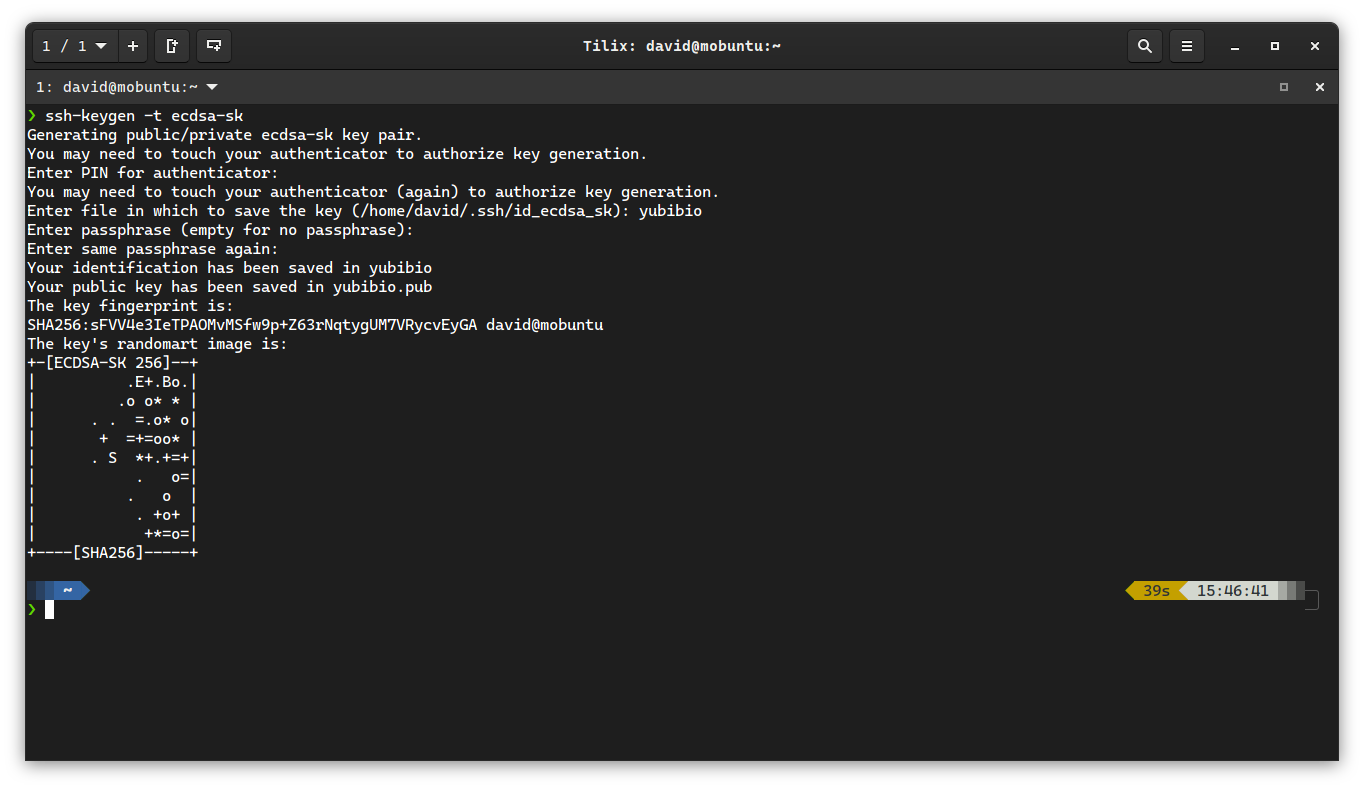

Commençons par un essai simple : utiliser la clé pour une connexion à un serveur via une authentification FIDO/U2F et OpenSSH. Une méthode désormais bien gérée par la plupart des hébergeurs et distributions Linux. Nous effectuons cet essai depuis Ubuntu 21.04 pour nous connecter à une instance Scaleway.

On commence par connecter la Yubikey Bio et on génère une paire de clés publique/privée :

ssh-keygen -t ecdsa-sk

Pour rappel, le « -sk » indique que vous voulez une clé qui nécessitera de faire appel à une clé de sécurité pour valider l'authentification. Comme d'habitude, il vous sera demandé d'indiquer l'emplacement de la paire de clés, une éventuelle phrase de passe, puis d'appuyer sur la clé. Attention, l'empreinte de votre doigt sera utilisée dans la procédure, pensez donc à le positionner comme il faut.

Par défaut, il sera ajouté comme modèle à la clé. Si vous ne changez rien et que vous avez enregistré votre index gauche, vous ne pourrez pas vous connecter avec votre index droit. Même chose si quelqu'un d'autre essaie de se connecter à votre place. Cela tombe bien, c'est le but recherché. De manière générale, le lecteur d'empreinte fonctionne bien et nous a toujours reconnu. Il faudra voir si, avec le temps et la « patine », c'est toujours le cas.

Mais que se passe-t-il si vous voulez utiliser d'autres doigts ? Eh bien vous pouvez en ajouter via l'application open source Yubico Authenticator. Elle est disponible sous Linux (AppImage ou Snap), macOS et Windows. Elle permet d'accéder aux informations de la clé, son code PIN et de gérer les empreintes reconnues (5 au maximum).

Si Yubico a travaillé la sécurité de son lecteur pour éviter les attaques grossières, il faudra attendre que les bidouilleurs en tous genres la mettent à l'épreuve pour être assuré de sa fiabilité. Dans tous les cas, il s'agit d'un dispositif plus sûr qu'une clé U2F/FIDO sans identification biométrique.

Rappelons qu'il est conseillé d'enregistrer une seconde clé de sécurité ou d'avoir une solution de secours (mot de passe, 2FA, etc.) pour être capable de se connecter en cas de souci avec la clé principale.

Windows déjà paré pour la Yubikey Bio

L'interface de gestion des clés de sécurité de Windows reconnaît sans problème l'aspect biométrique de cette Yubikey. Il faut commencer par lui attribuer un code PIN, puis ajouter vos empreintes digitales. Bonne nouvelle, cette fois on peut le faire pour autant de doigts qu'on le souhaite sans passer par Yubico Authenticator.

Une fois la clé enregistrée, elle pourra être utilisée pour la connexion aux applications et services Microsoft. Mais comme nous l'avons précisé précédemment, elle ne gère pas (encore) la connexion via Windows Hello. Seule exception, les machines sur un domaine « cloud » puisqu'elle est compatible avec Azure Active Directory.

Et dans un navigateur ?

En tant que clé FIDO2, elle peut être utilisée pour la connexion via le standard WebAuthn dans un navigateur. Elle gère aussi l'ancien protocole U2F. Comme dans le cas de la connexion via SSH, lors de l'ajout à un service web (un compte Google dans notre exemple), il vous sera demandé d'appuyer sur la clé. Votre empreinte sera alors enregistrée si nécessaire, Yubico Authenticator vous permettant de gérer celles reconnues.

Espérons néanmoins que la mise sur le marché de ce modèle Bio incitera les éditeurs à prendre en compte des modèles qui intègrent nativement un lecteur biométrique en proposant une gestion native des empreintes.

Commentaires (42)

#1

Ce genre de produit pourra un jour remplacer tous les mdp que l’on est désormais obligé d’avoir sur le moindre site? Ou cela reste dépendant des développeurs des sites?

#1.1

Le système de connexion restera toujours dépendant du bon vouloir des sites, vu que c’est eux qui choisissent leur système d’authentification. Mais on tends vers un support généralisé des clés de sécurité oui.

En revanche il y aura sûrement toujours des solutions de fallback, imagine tu perds ta clé… :eyes:

#2

Du FIDO Bio, c’est bon, mangez-en !

Désolé, je suis déjà loin…

#3

Il n’y a pas que la perte : vol, casse, dysfonctionnement de la clef, amputation des doigts enregistrés, aouch….

C’est détaillé là :

https://support.yubico.com/hc/en-us/articles/360013647620-Losing-Your-YubiKey

Et globalement, il en faut une seconde (ou utiliser un autre moyen d’identification) :

https://www.yubico.com/spare/

Donc, ça simplifie, mais ce n’est pas le moyen ultime d’identification.

#3.1

J’en parle même dans l’article

#4

J’ai une Yubi depuis… 6 mois peut-être ? dans la poche avec mon trousseau de clés. Concrètement je m’en sers peu, mais par contre elle se trimballe toujours avec moi. Faut reconnaître : c’est du solide. J’espère que la version avec empreinte digitales le sera tout autant.

#5

J’ai relu un peu plus consciencieusement et effectivement, j’avais zappé ce point, désolé :(

Au moins, il y a maintenant les liens vers la doc

#6

Quid d’un support de Linux ? Est ce que cela pourrait servir pour se logger ?

#7

Mince, j’avais lu de travers, le support de Linux est là. Mais peut on s’en servir pour se logger à sa session ou comme super utilisateur dans un Terminal ?

#7.1

Si tu as envie de bidouiller une connexion FIDO/U2F sur ta session, tu peux, mais c’est typiquement le genre de truc qui n’est supporté nativement par aucune distribution (comme le déchiffrement LUKS via la clé par exemple, qui est techniquement possible).

#8

C’est effectivement intéressant que ça soit enfin disponible, bien que le support NFC me manquerait…

Il va falloir que je relise l’article en détail (et voir sur leur site), car à mon souvenir, sur la version NFC (et standard), on ne pouvait stocker que deux certificats… et je n’ai pas vérifié si elle peut être utilisée en passwordless.

Comme effectivement on a fortement intérêt à avoir plus d’une clé (j’en utilise effectivement deux), j’espère que ce n’est pas la seule amélioration de cette clé, car le prix devient “intéressant” pour l’utilisateur lambda.

Comme on peut le voir, on nous vend de la sécurité à toutes les sauces, et par moment, j’ai tendance à penser à ce qu’il y a une … légère exagération.

Et c’est moi, le parano de service, qui dit ça

#8.1

Ma solution pour ça c’est une clé NFC/OpenPGP (ou une solo NFC) et en // la bio. Il faut de toutes façons un doublon de clés, autant qu’elles se complètent Et vu le tarif de la bio (qui reste assez chère tout de même) je doute qu’un modèle aussi complet que la 5 soit à espérer

Et vu le tarif de la bio (qui reste assez chère tout de même) je doute qu’un modèle aussi complet que la 5 soit à espérer

#8.2

Je dois avouer que je ne pense (quasiment) jamais à une solution aussi simple, et ça semble bien vu ainsi :)

Mais comme il faut en théorie doubler les clés pour prévenir les problèmes, dans mon cas, on passerais d’environ 150€ les deux au double ;)

C’est bien une démonstration de déterminer jusqu’où on veut aller au niveau sécurité, car si ce que l’on veut protéger n’a plus la valeur de ce niveau… :)

#8.3

C’est toujours une question de choix et une balance à trouver. De mon expérience, les utilisateurs changent vite de perception sur le coût de la sécurité (backup, 2FA, etc.) quand un drame arrive. A mon sens, l’idéal est d’éviter d’en arriver là. Mais chacun voit toujours midi à sa porte.

#9

96€ TTC, c’est vraiment pas donné, même si ça m’intéresse grandement, le prix est un frein (surtout qu’il en faut 2 pour être sûr)

#9.1

Par sécurité, il faut deux moyens d’identification mais, pas nécessairement deux clés.

#10

Niveau sécurité, il faut penser à 3 clés minimum (voir explication + loin)

J’utilise Yubico depuis des années , tout est parfait sauf le budget d’achat au départ.

voir ce que l’on a besoin comme interface

chez moi usb2, usb-c, lightning et NFC

j’ai toujours 2 clés avec moi

Yubikey 5CI (usb-c & lightning) 70 Euro

Yubikey 5 (usb2, NFC) 45 Euro

J’ai tout acheté en 3 exemplaires

1 paire toujours attachée à mes clés de voiture

1 paire dans le coffre à la maison

1 paire dans le coffre à la banque

Si j’ai besoin d’utiliser une clé de réserve, celle de la maison est dispo directement. En cas d’incendie à la maison et tout détruit, il reste le jeux à la banque (ce jeux backup peut-être chez vos parents aussi)

Si un clé est perdue/cassée il faut absolument commander le jour même une nouvelle clé pour garder la sécurité (et directement updater la nouvelle clé).

Donc budget 345 Euro.

Cela fait mal mais l’on oublie vite la contrainte tant l’on découvre vite les avantages niveau sécurité.

Si vous ne savez pas investir dans les 3 jeux de clés : n’achetez surtout pas ce produit car il sera un danger pour vous en cas de perte/vol.

#11

Bon, c’est quand le prochain concours Nextinpact pour nous faire gagner des clés ?

#12

La salade de Quinoa est en bundle ?

#13

Oui voilà, carrément, autant conseiller de ne surtout pas en acheter car “c’est un danger”.

Ce qu’il ne faut pas lire.

#14

Si tu n’en achètes qu’une seule, oui ca peut être un danger. Tu la casses/perds => tu perds tes accès au passage.

Le message de Jodoigne est mesuré et réaliste. Contrairement à toi qui déformes largement ses propos (lui dit “si vous n’avez pas le budget pour plusieurs, évitez par sécurité”, toi tu répètes “n’achetez pas, c’est un danger”).

#15

Finalement, c’est quoi l’avantage par rapport à un logiciel de type 1Password qui remplit toutes les infos de login + le 2FA OTP ?

Sur mobile ou ordinateur, c’est pareil : je déverrouille 1Password avec mon empreinte digitale. Le coffre-fort est crypté (je suis toujours en usage local), y’a des backups cryptés sur le cloud, etc.

#15.1

Hormis le fait que ça n’a rien à voir tu veux dire ?

#15.2

Euh non, c’était une vraie question…

Pourquoi cela n’a rien à voir ? Dans l’article c’est noté que ça permet de s’authentifier et j’utilise 1Password pour m’authentifier aussi.

#15.3

1Password est un gestionnaire de mot de passe, la Yubikey Bio est une clé de sécurité. Pour te donner une idée, c’est un peu comme si tu me demandais ce qu’une olive avait à voir avec une pizza parce que les deux se mangent.

#15.5

La seule fois où dans les options de sécurité d’une appli/site web j’ai vu la possibilité de choisir Ubikey, c’était uniquement pour gérer le 2FA de connexion à la dite appli/site web. Je ne suis jamais tombé sur autre chose que ça jusqu’à présent.

#15.6

Je soupçonne quand même que tu n’as pas lu l’article, parce qu’on explique justement à quoi ça sert. Pour le reste, je l’ai déjà dit : 1Password est un gestionnaire de mot de passe, rien à voir avec une clé de sécurité (Yubikey ou pas).

#15.4

C’est une autre méthode avec un périphérique qui ne fait que cette fonction qui a l’ambition d’être interpoérable avec les PC, les téléphones mobiles.

#15.7

Je me tâte depuis plusieurs mois à prendre une Yubikey mais…

C’est pénible de devoir la sortir et la brancher à chaque usage. D’autant plus que les ports USB sont de moins en moins nombreux sur les portables, qu’il faut de l’USB-A et USB-C, et que sur mobile c’est encore plus pénible.

Le NFC c’est plus intéressant, on peut laisser la clé dans un bracelet, mais c’est incompatible PC.

Bref, je trouve le système assez peu utilisable pour remplacer les mots de passe globalement.

Attention, si tu utilise ton gestionnaire de mot de passe pour faire du 2FA, tu casse le principe du 2FA qui nécessite 2 appareils séparés. Si quelqu’un prend ton gestionnaire, il aura accès à tout, y compris aux comptes 2FA.

Mais tu peux demander une clé pour ouvrir ton gestionnaire de mot de passe, c’est le 2FA appliqué à ta base de mot de passes.

#15.8

Oui, je sais. Ce que tu dis est juste. Ce serait mieux de séparer les deux. J’y ai pensé figure toi, mais sur les 29 sites/applis pour lesquels j’ai le 2FA configuré, un seul m’a proposé Yubikey au moment de mettre en place le dit 2FA. Si demain, les 29 sites sites/applis en question me permettent d’utiliser une Yubikey, je n’hésiterai pas.

Même s’il est mentionné qu’on peut stocker de façon générale des “secrets” numériques, l’article met essentiellement l’accent sur la fonction d’authentification via la clé. “Un autre usage classique est la génération à la demande de codes à usage unique”. Donc peut-être mes commentaires te semblent nuls, mais à moi quand on me parle d’un dispositif dont l’usage le plus répandu (j’ai pas dit unique) est l’authentification, ben oui je compare avec 1Password qui me permet justement de m’authentifier via ses extensions pour les browsers, qui plus est avec vérification biométrique.

D’où mes interrogations.

Tant pis, moi ça me semblait légitime comme interrogation.

#15.9

Oui, sauf que ce modèle ne gère pas ces fonctionnalités de code à usage unique annexes (comme dit, elle s’apparente plus à une Security Key de Yubico et pas à une Yubikey 5), et quand bien même : un gestionnaire de mot de passe a pour rôle de stocker des mots de passe pour qu’ils soient tapés directement en cas de connexion. Pas une clé de sécurité.

D’ailleurs, le passage que tu cites sur le stockage des secrets est cité de manière incomplète, ce qui explique sans doute ta mauvaise compréhension à ce niveau : on parle de stockage de secret dans le sens d’une enclave. Une fois écrit, on ne peut plus le lire, seulement l’utiliser pour certaines actions. Un gestionnaire de mot de passe c’est l’inverse : le mot de passe est lu pour être transmis à une application tierce. C’est tout ce que veut éviter une clé de sécurité.

Ce n’est pas tant une question de nul ou pas. Tu demandes au départ quel est le point commun et je te réponds qu’il n’y en a aucun parce qu’il n’y en a aucun. Tu insistes, soit. Mais ça n’y changera rien. Une clé de sécurité et un gestionnaire de mot de passe, ça n’a rien à voir. Il n’y a pas de question illégitime, mais tout ce que je dis là est dans l’article.

D’ailleurs, la Yubikey Bio est plus à comparer à ce qui te permet d’ouvrir ton gestionnaire de mot de passe (1Password les gère de manière assez complète de mémoire) qu’autre chose. La connexion passwordless (au sens large puisqu’elle peut prendre différentes formes), vise par contre à supprimer le besoin d’un tel gestionnaire en le remplaçant par différentes méthodes d’authentification tierces (dont une pair de clés publique/privée via une clé de sécurité).

#15.10

Merci pour ta réponse.

Je pense qu’il y a d’abord une mauvaise incompréhension de ta part. Pourtant ma question était claire dès le départ. Non, je n’ai jamais demandé au départ que est le point commun contrairement à ce que affirmes. J’ai explicitement demandé “c’est quoi l’avantage par rapport à un logiciel de type 1Password qui remplit toutes les infos de login + le 2FA OTP ?”

C’est franchement une tout autre question !

Je cherchais simplement à comprendre de façon légitime, sans troller, l’avantage d’avoir une clé avec lecteur empreinte vs 1Password dans le cadre de l’authentification, sachant que l’authentification est le cas d’usage le plus classique cité.

Donc non, je n’insiste pas pour insister/troller dans le but de changer quoi que ce soit. C’est des enfantillages ça. J’ai échangé car je voulais légitimement comprendre, c’est tout. Je comprends un peu mieux avec ta dernière réponse (si je fais abstraction des enfantillages ).

).

Tout de même, ta première réponse a été de me parler de pizza et d’olives et ta seconde de soupçonner que je n’avais pas lu…

#15.11

Tu fais une équivalence entre les deux, ça revient au même ;) Et oui, j’image le propos pour que tu comprennes le problème de la question initiale (à laquelle on ne peut du coup par répondre). Pour le reste et comme dit, je ne fais que répéter ce qui est déjà dans l’article.

#15.12

Vaut mieux arrêter l’échange là car il n’ a pas d’échange possible avec toi.

Entre ta première réponse plus que limite qui n’est d’aucune d’aide sinon d’envoyer bouler la personne, ta seconde réponse où tu me dis que je ne lis pas (alors que t’es pas à ma place d’abord) et désormais cette dernière réponse qui est d’une mauvaise foi patente en refusant de voir la différence entre les 2 questions, il vaut mieux arrêter en effet.

#15.13

J’aide dans les commentaires régulièrement, j’ai meme répondu à ta question le plus simplement possible. Mais tu pars du principe que ma réponse n’est pas bonne. Donc effectivement autant en rester là.

#15.14

Ah oui tu as répondu simplement, c’est sûr. En commençant par écrire : “c’est un peu comme si tu me demandais ce qu’une olive avait à voir avec une pizza parce que les deux se mangent.” c’était on ne peut plus simple… et irrespectueux (accessoirement envers un lecteur abonné depuis qq temps déjà).

A la rigueur ok, tu ne comprends pas ma question et pourquoi je demande l’avantage de l’un par rapport à l’autre, y’a pas de problème. Dans ce cas, tu demandes en retour et je tente de clarifier pourquoi je pose cette question. Mais même pas. Non, toi tu pars du principe que la question est d’emblée débile, que ça n’a rien à voir, que peu importe que je puisse faire un lien, quel qu’il soit entre 1P et Yubico, et balances une phrase à la c.. comme celle citée plus haut. Et si j’ai le malheur de répondre à nouveau, tu dis que j’ai pas lu l’article alors que t’es pas en place de juger de ce que j’ai fait ou pas. Mais pour qui te prends tu quoi ?

Arf désolé, écris encore une fois histoire que ce soit bien toi qui as le dernier mot.

#15.15

Le statut d’abonné ou pas ne joue pas sur mon comportement (il n’y a pas de raison de moins bien répondre à un lecteur non abonné), je m’adapte juste aux propos et je réponds honnêtement. Ma première réponse était simple : les deux éléments n’ont rien à voir. J’ai imagé ensuite pour essayer de faire comprendre mon propos puisqu’apparemment ça n’était pas assez clair. Je doute qu’on puisse voir un manque de respect dans une métaphore.

Je ne dis pas que la question est débile, comme j’essayais de te le faire comprendre avec l’olive et la pizza, ce ne sont pas parce que deux éléments peuvent servir dans la même action que leur rôle est similaire ou comparable. Du coup on ne peut répondre à ta question initiale (autrement qu’en précisant ce que j’ai répondu). Quand je parle de l’article non lu, c’est parce que, comme je l’ai dit dans une précédente réponse, l’explication de ce à quoi sert une clé de sécurité (et donc la différence intrinsèque avec un gestionnaire de mots de passe) est dans l’article.

Le problème vient initialement du fait que tu compares l’action et pas la fonction. De ton point de vue, comme les deux peuvent jouer un rôle dans une connexion, on peut les comparer et donc voir un avantage à l’un ou l’autre alors qu’ils sont plutôt complémentaire. Un peu comme on met un trousseau de clé dans un manteau. Le manteau peut aussi contenir un tag NFC pour entrer automatiquement, pour autant on ne peut pas venir dire quel est l’avantage d’un manteau sur un trousseau de clé.

#15.16

“Le problème vient initialement du fait que tu compares l’action et pas la fonction.”

C’est là justement ton problème : le fait de voir dans ma question initiale un problème. Or il n’y a pas de problème. Quand bien même je ferais fausse route, aborder la chose dès le départ sous l’angle du problème conduit simplement à un comportement comme celui que tu as tenu. Et tu auras beau dire ce que tu veux, ta réponse était #####.

On dit qu’il n’y a pas de question idiote, seulement une réponse idiote. Tu ne peux/ne veux voir pourquoi. Dont acte. Ciao.

#16

Ça te va bien de dire que je déforme ses propos, et là par hasard tu ne te sentirai pas visé non plus… ? Je n’ai aucunement dit qu’en acheter une seule était suffisant.

J’ai bien compris son message, mais je le trouve clairement disproportionné à carrément dire “si t’as pas l’argent d’acheter 6 clés, n’achète pas”. En revenir à dire que maintenant, une Yubikey ou autre ça devrait forcément être un achat de 6 clés pour environ ~350 balles sinon rien, je trouve ça n’importe quoi oui.

En recommender déjà 2, à la rigueur oui d’accord sinon c’est danger, j’en suis bien conscient, mais “6 clés sinon rien” faut arrêter un peu.

#17

Visé sur quoi, exactement? Sur le fait que tu déformes les propos des autres?

En effet, tu t’es contenté de déformer ses propos à ta sauce pour lui faire dire un truc qu’il n’a pas dit ici…

#18

Je comprends l’histoire de deux clés voir 3? Mais d’habitude les services ne demandent pas toujours une solution secondaire? Par exemple souvent avec le mfa, ils te donnent des codes de secours ou une autre adresse ,un num de tel, etc…

#19

je clariffie mon message. Si je parle de 6 clés (3 x 2) . j’ai obligatoirement besoin de 2 clés pour une utilisation journalière en fonction des machines (usb2, usb-c, lightning et NFC pour smartphone).

C’est impossible avec une seule clé et je n’ai pas envie de me dire , sur un ipad pro, je ne sais pas me connecter car j’ai pas la clé, idem sur certain vieux périphériques en usb2. Idéalement j’aimerais avoir tout en USB-C mais ce n’est pas une réalité.

La chose importante ce sont les 3 jeux. 2 est le minimum vital mais un risque en cas d’un clé inutilisable ou perdue.

La rêgle pour les clés est comme pour les backup 3-2-1. Il est demandé d’avoir 3 copies. j’ai gardé la même règle de sécurité.

Je reconnais que je suis un peux excessif quand je dis que si l’on ne sait pas acheter les 3 clés, il faut alors attendre avant d’acheter. Si j’ai envie d’acheter une Tesla et que j’ai pas l’argent pour me la payer directement, je postpose l’achat, le temps d’économiser pour me la payer cash (je suis vieux jeux et je déteste le risque inutile).