Le service de contre-espionnage militaire français est passé, en quelques années, du « traitement de texte » au « big data ». Au prix de quelques menues gaffes, plus ou moins anecdotiques, à commencer par un certificat de formation au « secret défense » accessible à l'encan. Mais pas seulement.

Service discret, la direction du renseignement et de la sécurité de la Défense, ou DRSD, est le service de renseignement « dont dispose le ministre de la Défense pour assumer ses responsabilités en matière de sécurité du personnel, des informations, du matériel et des installations sensibles ».

Sa devise : « Renseigner pour protéger ». Sa mission : « renseigner sur les vulnérabilités et les menaces internes et externes pesant sur la sphère défense (personnel, matériel, informations et emprises) et contribuer aux mesures de protection et d’entrave », ce que la DRSD qualifie de « contre-ingérence » :

« La contre-ingérence vise à déceler les intentions adverses en identifiant et en neutralisant toute menace pouvant conduire à des actes hostiles de la part d’organisations, de groupes ou d’individus isolés. »

Membre du premier cercle de la communauté du renseignement aux côtés de la DGSE, de la DGSI, de la DRM, de la DNRED et de Tracfin, elle employait 1 500 personnes en 2020 (contre un peu plus de 1 000 en 2014), et prévoit d'en recruter 250 de plus d'ici 2025. Ce pourquoi elle a aussi besoin de communiquer, et de se faire connaître.

La DRSD, qui compte près de 10 000 abonnés sur LinkedIn, fut d'ailleurs le premier service de renseignement français à lancer son propre site web, avec une URL dédiée, en avril 2019. Il a en effet fallu attendre cette année 2021 pour que la DGSI puis la DGSE s'y mettent aussi.

À l'époque, nous avions repéré quelques fautes de frappe voire d'orthographe, ainsi que quelques incohérences ou approximations concernant les mentions légales. Rien de très grave. Mais deux ans plus tard, la majeure partie perdure, comme si personne ne s'en était depuis aperçu (son site web ne propose pas, cela dit, d'adresse e-mail permettant à des lecteurs extérieurs de la contacter).

On peut par exemple y lire que la DRSD emploie des « fonctionnares et contractuels », mais également qu'après la première guerre mondiale « un décret de juillet 2938 codifie la notion de "secret défense nationale" » ou encore que les services de renseignement « fonctionnent plus ou moins clandestinnement ».

À l'époque, le lien « plan du site » renvoyait par ailleurs vers une page 404 (le site ne le propose plus depuis), les mentions légales n'évoquaient pas le site https://www.drsd.defense.gouv.fr, mais « le site DRSD.fr » (qui n'existe pas), pas plus qu'elles ne mentionnaient les droits RGPD ou sa politique en matière de cookies.

En 2020, les mentions légales étaient mises à jour et proposaient une « charte d'utilisation des cookies », sous la forme d'un .doc estampillé Délégation des systèmes d’information d’administration et de gestion (DéSiag) du Secrétariat général pour l'administration du ministère des armées.

Or, non seulement le .doc n'avait pas été renseigné, se bornant à afficher les termes à modifier surlignés en fluo, mais il renvoyait en outre à la politique de protection des données personnelles d'inmac wstore, la « première enseigne de vente par catalogue et par internet de produits informatiques aux entreprises ».

À la décharge de la DRSD, plusieurs autres sites web du ministère des Armées proposent encore à ce jour ce .doc générique émanant de la DéSiag.

La DRSD et Valeurs Actuelles

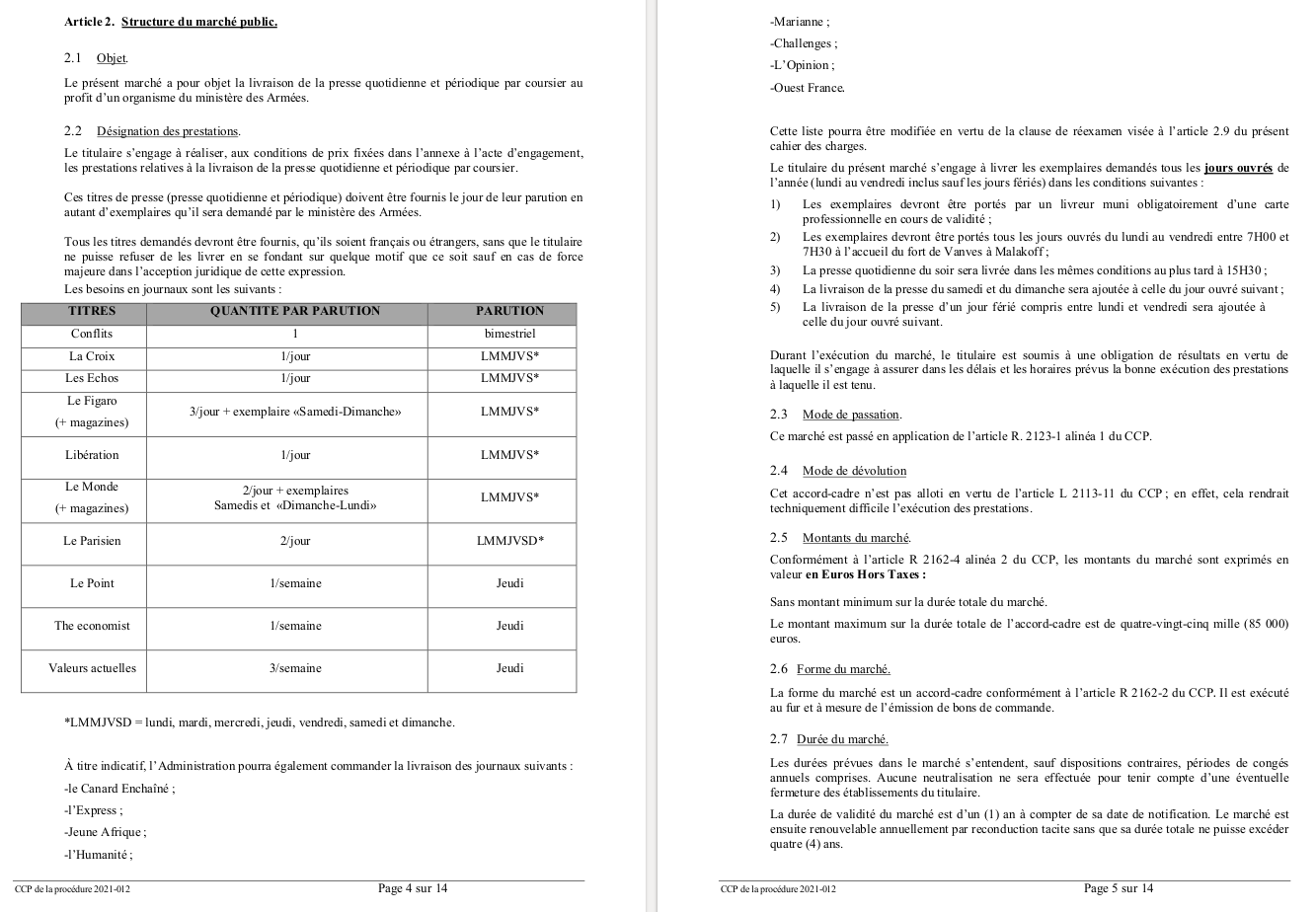

Au printemps dernier, la DRSD lançait par ailleurs un appel d'offres de « Livraison de la presse quotidienne et périodique par coursier au profit d’un organisme du ministère des Armées ». On peut s'étonner de l'incongruité de payer pour se faire livrer par coursier, alors qu'il lui en coûterait moins de s'abonner aux titres convoités, voire d'envoyer quelqu'un les acheter au kiosque du coin, à 500 mètres de son QG, au Fort de Vanves.

En l'espèce, le code de la commande publique oblige les autorités centrales gouvernementales à publiciser les marchés compris entre 40 000 et 89 999,99€, la DRSD ayant à ce titre estimé que « le montant maximum sur la durée totale de l’accord-cadre [4 ans, ndlr] est de quatre-vingt-cinq mille (85 000) euros ».

D'autres seront plus surpris de découvrir que la DRSD a passé commande de 3 exemplaires du Figaro par jour, ainsi que de 3 n° de... Valeurs Actuelles par semaine, mais de seulement 2 du Monde et du Parisien, et un de Libération, des Échos, de La Croix, The Economist et du Point.

Si la DRSD se réserve le droit de commander, à l'occasion, le Canard Enchaîné, L'Express, Jeune Afrique, L'Humanité, Marianne, Challenges, L'Opinion et Ouest France, le fait que le contre-espionnage militaire ait un biais droitier ne saurait guère étonner.

On notera cela dit une certaine droitisation : en 2014, un précédent appel d'offres passé par la DPSD, l'ancêtre de la DRSD, avait en effet passé commande de 12 exemplaires du Figaro, 8 du Monde, 7 du Parisien, 6 du Canard Enchaîné, 4 du Point, 3 de Libé et de Marianne, mais également 1 exemplaire de Charlie, de l'Humanité, de Présent et de Minute.

Or, le 21 avril dernier, jour du soixantième anniversaire du Putsch des généraux d'Alger, Valeurs Actuelles republiait une tribune de militaires signée par une vingtaine de généraux à la retraite, adeptes des théories complotistes d'extrême droite ou proches du Rassemblement national, évoquant un « délitement » de la France et une future guerre civile pour défendre la civilisation contre « la horde des banlieues ».

La polémique fait rage et la DRSD était chargée de vérifier les identités de l'ensemble des commanditaires du manifeste activement promu par Valeurs Actuelles. Cette potentielle porosité vis-à-vis de l'extrême droite était ravivée, en mars dernier, par Mediapart, qui avait révélé une cinquantaine de nouveaux cas de militaires néonazis. Ce, un an après en avoir identifié une dizaine d'autres et pointant du doigt, dans les deux cas, le fait que leurs profils radicalisés avaient échappé au criblage de la DRSD.

Secret défense VS code source

La DRSD, dont le cœur de métier est de cribler l'identité des soldats, fonctionnaires et contractuels « ayant besoin d'en connaître » (pour reprendre l'expression consacrée), s'est considérablement modernisée ces dernières années, afin d'informatiser des opérations jusque-là manuelles et fastidieuses.

En 2020, elle a ainsi réalisé plus de 360 000 enquêtes administratives de sécurité, un chiffre en progression de « +150% de demandes en 4 ans », précise le général Éric Bucquet, qui a pris la tête de la DRSD en 2018 : « à cette fin, nous avons ouvert des chantiers d’automatisation, développé de nouveaux outils et repris tous nos processus un par un » :

« Par exemple, dans le domaine des habilitations, nous rendons aujourd’hui un avis "sans objet" en une semaine, après avoir interrogé les autres services du premier cercle (DGSE, DRM, DGSI, DNRED et Tracfin), au lieu de 4 mois en 2018… »

Ex-directeur des opérations au sein de la direction générale pour la sécurité extérieure (DGSE), Bucquet qualifie la DRSD de « "Futuroscope" où le travail sur les habilitations est un pôle d’excellence dont s’inspirent les services enquêteurs, qu’ils appartiennent à la police ou aux autres services de renseignement », et dont le « travail d’investigation nécessite des technologies de pointe, comme des algorithmes de tri complexes ».

Ce qui ne l'empêche pas de prendre certaines libertés avec le « code ». Le 2 juillet dernier, le Conseil d'État, saisi par des archivistes et historiens, annulait la procédure de déclassification des archives « secret défense ».

Or, ce même 2 juillet, le ministère des Armées venait de publier un communiqué expliquant qu'« à partir du 1er juillet, la réglementation relative à la protection du secret de la défense nationale évolue », et que la DRSD venait à cet effet de lancer un outil de formation en ligne (MOOC : Massive Open Online Course) « permettant de se l’approprier facilement ».

Le ministère effaçait prestement son communiqué (que nous avions alors archivé), qui précisait que l'objectif du MOOC est de « garantir la protection des données sensibles contre tout risque de divulgation (compromission) pour empêcher la diffusion de secrets militaires, industriels ou technologiques » :

« Pour renforcer la chaîne de protection du secret et ainsi garantir une meilleure sécurité des informations classifiées (ISC), la DRSD participe pleinement, dans le cadre de ses prérogatives en la matière, à l’assimilation de ces nouvelles règles de protection du secret de la défense nationale, concernant les militaires comme les civils, déjà habilités ou en passe de l’être, y compris en dehors du ministère des Armées.

Ces modules de formation en ligne ont été également conçus pour le personnel des entreprises de la "sphère de défense élargie" (Base industrielle et technologique de la Défense, PME, ETI, laboratoires de recherche en lien avec la Défense…). »

En l'espèce, le MOOC de la DRSD se conclut par deux quizz de 10 questions, destinées à évaluer ses connaissances, et obtenir un « certificat de formation » dès lors que l'on a obtenu « un minimum de 8 bonnes réponses ».

Le site de la DRSD précise en outre que « si vous avez réussi les évaluations des deux modules et obtenus les codes correspondants, vous pouvez éditer votre certificat de formation » en fournissant les codes obtenus à l'issue des deux questionnaires, ainsi que ses nom, prénom et date de naissance.

L'objectif étant de « garantir la protection des données sensibles contre tout risque de divulgation » – a fortiori des informations classées « secret défense » –, on aurait pu s'attendre à ce qu'elle prenne des mesures de (cyber)sécurité protégeant son questionnaire (et certificat) de tout risque de compromission.

Raté : il suffit d'aller regarder le code source des quizz pour y trouver, en clair, aussi bien les bonnes réponses que les codes permettant d'obtenir le « certificat de formation », sans même avoir besoin de répondre aux questions...

Bravo, voici le code qui vous sera demand\\u00e9 pour obtenir votre attestation: ARFPONLa DRSD (et/ou son prestataire) a donc opté pour (et validé) un quiz dont les réponses, mais aussi et surtout les deux codes uniques permettant d'obtenir le « certificat de formation », figurent en clair dans leurs codes source.

Quand la DRSD s'inspirait de 4chan

Ce n'est pas la première fois que l'auteur de ces lignes découvre que le service de « contre-ingérence » militaire français, si « discret » soit-il, peut aussi s'illustrer par quelques bourdes.

En 2017, la lettre d'information de sa direction de la Sécurité Économique à Paris (DSEZP) – chargée de conseiller les industriels de la défense en matière de « protection physique ou informatique » – avait en effet décidé de préciser ce qu'est « le cyberespace, terme polymorphe qui mérite (...) un éclaircissement pour mieux permettre d’en cerner les enjeux ».

Non content de qualifier Reddit, les services d'adresses emails temporaires, ou encore « les hébergements de web [sic], les bases de données MYSQL etc. », de constituer des « sites internet "sombres" », la DRSD invitait également à « ne pas cliquer sur des liens proposés par d'autres sites Web »...

De plus, la description alors donnée du « web profond ou deepweb, [qui] désigne la toile accessible en ligne, mais non-indexée par les moteurs de recherche classiques », était un vulgaire copié/collé, daté et non sourcé, d'une « désinfographie » mensongère, sensationnaliste et anxiogène (voir Le renseignement militaire et les « petits pédés » de 4chan).

Popularisée sur 4chan – ce « repaire de trolls « et « poubelle du web » dont le forum s'est depuis illustré par son soutien à Donald Trump, QAnon et autres mèmes complotistes –, elle avait depuis été reprise au premier degré par de nombreux sites web.

OSINT rulez

La DRSD n'est pas, loin de là, le seul service à gaffer de la sorte. Si son adresse email publique a longtemps été [email protected], la Direction du renseignement militaire (DRM) a elle aussi utilisé, pendant des années, des adresses @laposte.net et même @yahoo.fr.

Cette incongruité nous avait amusés en 2005, quand nous l'avions découverte. Un peu moins lorsqu'en 2010 nous avions dénombré des milliers d'autres adresses emails gouvernementales qui, plutôt que d'être de type @*.gouv.fr, utilisaient des webmails grand public, et notoirement peu sécurisés :

« On imagine mal la NSA, ou la CIA, proposer aux internautes de les contacter grâce à une adresse email de type @laposte.net ou @wanadoo.com. C’est pourtant ce que proposent la Direction du renseignement militaire (DRM), qui utilise deux adresses @yahoo.fr, et la Direction de la Protection et de la Sécurité de la Défense (DPSD), qui utilise une adresse @laposte.net et une autre @wanadoo.fr. »

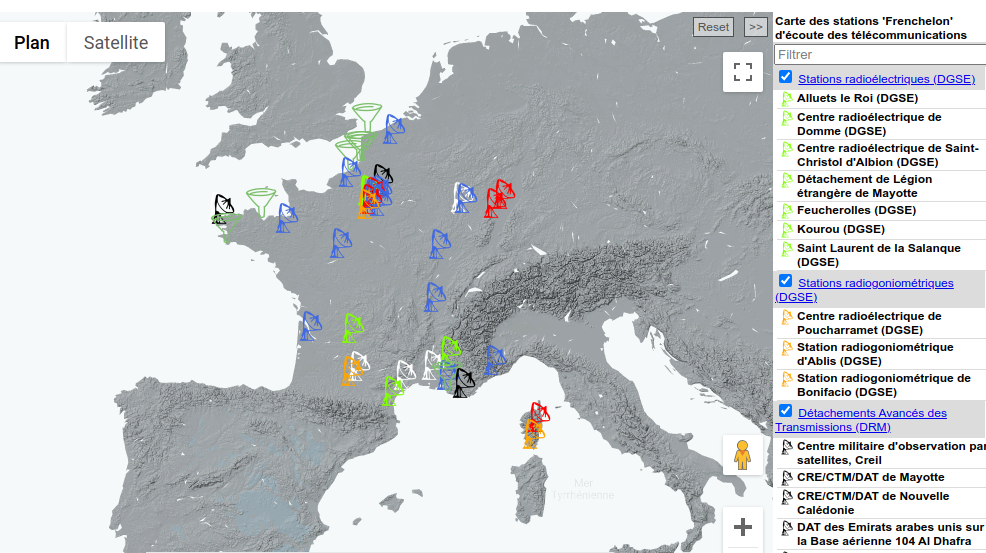

En 2014, nous avions également découvert que la DGSE avait rendu publique une liste de ses « centres radioélectriques » d'écoute et d'interception, ainsi que leurs numéros de téléphone. Ces « champs d'antennes » sont en effet constitués, par nature, d'antennes (pour écouter), mais aussi d'un champ qu'il... faut tondre et désherber. Elle avait donc publié des appels d'offres, en recherche de jardiniers, dressant la liste de ses installations pourtant classifiées.

Cette découverte nous avait tout autant amusés, au point d'y consacrer un quiz intitulé « rions un peu avec la DGSE ». Nous avions aussi découvert que certaines de ces installations ne semblaient protégées que par des clôtures en bois, voire en plastique.

Nous avions dans la foulée géolocalisé la liste des stations d'écoute qu'elle cogère avec la DRM, à l'étranger et/ou dans les territoires ultra-marins, et bidouillé une carte interactive à ce sujet. Ancien pays colonial, la France y a en effet déployé plusieurs détachements avancés (ou autonomes) de transmission (DAT) – du nom donné aux unités militaires en charge de ces stations d'écoutes sises en-dehors de la métropole – de sorte de pouvoir surveiller les satellites quasiment 24h/24.

Or, qui dit militaire dit insigne, que l'on retrouve sur eBay et autres sites où des collectionneurs, fétichistes, les échangent, tout en documentant leurs villes ou territoires de rattachement. Ne restait plus qu'à aller sur Wikimapia et vérifier les points identifiés à la catégorie « militaire » pour les géolocaliser.

Si certains de ces petits ratés peuvent prêter à sourire, d'autres laissent dubitatifs, voire inquiètent, face aux lourdeurs, absurdités et incapacités administratives qu'elles révèlent.

« J'suis caché ! »

Nous avions ainsi également découvert que les petites annonces des véhicules d'occasion de la DGSE vendus aux enchères étaient aisément reconnaissables.

Elles affichaient en effet des photographies où les plaques d'immatriculation avaient été soigneusement anonymisées, tout en indiquant noir sur blanc ledit numéro d'immatriculation dans la partie texte de l'annonce.

Contactée, la DGSE nous avait alors rétorqué que c'était la procédure et que cela avait toujours été ainsi, depuis des années. À quoi nous leur avions répondu que ça n'en restait pas moins absurde et ridicule. L'information, rendue publique par le Canard Enchaîné, entraîna une modification de ladite procédure, et les plaques des véhicules d'occasion de la DGSE ne sont plus, depuis, anonymisées.

Plus récemment, nous avions identifié plus d'une vingtaine d'agents du renseignement (essentiellement de la DGSE, mais également de la DGSI) ayant géolocalisé leurs footings sur Strava, le réseau social des sportifs.

Plutôt que d'activer (ou de désactiver) leur GPS à quelques centaines de mètres des « zones protégées » (parce qu'« abritant des informations et supports classifiés au niveau Secret », précise l'instruction générale interministérielle n° 1300 sur la protection du secret de la défense nationale), ils l'avaient fait à l'intérieur des QG ou annexes des services de renseignement.

Non content de s'être géolocalisés à l'intérieur des locaux pourtant classifiés où ils étaient employés, lors de leurs pauses déjeuner, au moins deux d'entre eux l'avaient également fait en mission, à l'étranger, et plus de la moitié à leurs domiciles, le soir ou les week-ends, ou encore dans leurs résidences secondaires, aux domiciles de leurs parents le soir de Noël ou du réveillon...

Quand j'ai trouvé un joggeur se géolocalisant au QG de la DGSE, j'ai demandé à un ancien ce qu'il risquait: "cher, sauf s'ils sont plusieurs: dur d'en sanctionner un et pas les autres".

Au final, j'en ai trouvé plus de 25 (à la DGSI aussi)... dont le n°2 :https://t.co/SuPMgjlaNF— jean marc manach (@manhack) March 30, 2018

Lorsque nous avions prévenu la DGSE, notre interlocuteur nous avait répondu que les terroristes ne seraient pas suffisamment stupides pour attaquer des joggeurs à l'entrée de la caserne Mortier, truffée de caméras de vidéosurveillance et d'agents de surveillance dûment armés.

À quoi nous lui avions répondu que le problème résidait surtout dans les footings dominicaux de ces agents, bien plus compromettant pour au moins deux raisons :

- leurs logements privés ne sont pas aussi surveillés que la caserne Mortier, les exposant en outre, au-delà de la seule menace terroriste (on pense notamment au double assassinat d'un couple de policiers à Magnanville), à des risques de tentatives de compromissions émanant de services étrangers ;

- le fait de connaître leurs résidences permettait, pour nombre d'entre eux, de confirmer leurs profils Facebook et ceux de leurs conjoint(e)s, familles, amis et relations, voire de leurs enfants, donc les photographies de leurs visages, entre autres données personnelles pouvant aller jusqu'aux écoles de leurs enfants (via les groupes auxquels, en tant que parents, ils étaient également abonnés).

« Y'a pas de faille »

Cela révélait en outre que les services de contre-espionnage français (notamment ceux chargés de protéger les agents du renseignement) n'avaient pas pris la peine de vérifier si l'on pouvait en identifier sur Strava, alors que l'affaire faisait la « Une » des médias. Ce qui était encore plus inquiétant.

La quasi-totalité des agents de la DGSE effacèrent prestement leurs profils, ou les passèrent en mode privé, après que l'info eut fait la « Une » du Canard Enchaîné. Mais pas ceux de la DGSI : le Canard n'avait en effet mis en avant que les seuls agents de la DGSE, omettant de préciser que sur la vingtaine d'agents identifiés, huit travaillaient pour le service de contre-espionnage intérieur, certains allant jusqu'à continuer de se géolocaliser sur Strava, en mode « Not In My BackYard » (Nimby, ou « pas chez moi »).

Plus étonnant : le patron de la direction du renseignement de la DGSE, considérée comme le cœur de la DGSE et « chargée de rechercher et d'exploiter les renseignements intéressant la sécurité de la France », fit partie des rares agents de la DGSE à ne pas effacer son profil.

Sa désactivation n'intervint qu'un mois après la « Une » du Canard, mais également 15 jours après que l'information fut rendue publique dans la presse spécialisée, sans que l'on comprenne les raisons d'un tel retard.

Contactée, la DRSD nous remercie de lui avoir notifié les coquilles, mais ne souhaite pas réagir à nos questions.

Commentaires (50)

#1

C’est hallucinant.

#2

Bienvenue dans le plus gros problème des gouvernement européen, une incompétence totale en ce qui concerne la cybersécurité et les risque associé.

#2.1

Vu les “s” manquants à la fin des mots au pluriel tu travailles pas à la DRSD par hasard ?

#3

C’est pour ça que je m’abonne à Next Inpact.

Vous êtes percutant

#4

On est au-delà de l’incompétence là, ils n’en ont carrément rien à cirer de la sécurité.

#5

Wow, juste wow

#6

Je viens juste de commencer à lire et je me suis déjà marré 3x… je vais me garder le reste pour ce soir

#7

Quelle est la différence avec l’article sorti hier vers 16h30 ?

Il était accessible uniquement en utilisant le lien (partagé sur Twitter) qui ne fonctionne plus (404). C’est bien le même ?

#7.1

Oui, c’est le même : il avait été mis en ligne par erreur

#8

J’ai eu une formation avec la DRSD. Sans rentrer dans les détails, ils n’aiment pas trop les agents de la DGSI et règlent leurs comptes à coup de “je te pique ton PC dans le TGV en lousdé, vient le chercher chez nous pour la leçon” …

#9

tout est navrant à lire…

mais bon article

#10

Les pieds nickelés en folie font du ski chez les nudistes qui passent leur bac. On dirait du Max Pécas tellement c’est navrant.

#11

C’est rigolo que la vidéo Loopsider montre un jogging sur la station d’écoute de Boullay-Les-Troux : le nom de la station a été anonymisé sur OpenStreetMaps il y peu, par un compte à usage unique :

https://www.openstreetmap.org/changeset/107652983

Auparavant, et depuis une paire d’années (8 ans), le site était bien nommé “station d’écoute de la DGSI”. Discrétion, discrétion… :)

#12

“Contactée, la DRSD nous remercie de lui avoir notifié les coquilles, mais ne souhaite pas réagir à nos questions.”

c’est bizarre, ça… 😂

#13

Ben flûte moi je croyais que c était du niveau de la série le bureau des légendes

#13.1

#oupas : la DRSD est clairement montée en compétences, et je ne saurais jauger ce qu’elle fait sur le terrain (même et y compris cyber); et les autres “bourdes” de la DGSE ne sauraient elles non plus préjuger des capacités du “vrai” Bureau des légendes; les services ne sont jamais que des administrations (presque) comme les autres, il est donc normal qu’ils puissent faire des “bourdes”.

le quizz ne délivre pas de certificat “officiel”, ce n’est donc pas une faille “stricto sensu”, juste une gaffe…

#14

C’est ca. Parfait pour des directions générales de la sécurité.

#15

Ce serait drôle si ce n’était pas risible :(

#16

French bashing ?!?

On prend quelques petits faits avec une portée somme toute limitée et on fait un peu le buzz… Mais beaucoup de points sont hors contexte, des conclusions hâtives peu édifiantes (par exemple les abonnements ne représentent pas la pensée de tout un service gouvernemental … il suffit d’y penser pour le comprendre).

Je serais amuser de lire le résultat d’une enquête similaire sur les productions de nos médias et de leurs “journalistes” (ou marketing en information)

Mais au moins, l’article comporte moins de fautes que la moyenne.

… et non je ne travaille pas dans ces services.

#17

Une parmi tant d’autres, c’est le problème. Mais c’est qque chose de logique quand on cherche uniquement des moutons à 5 pattes, mais qu’on veut en même temps les sous-payer au possible.

#18

Ou alors le quizz est un test en live pour voir ceux qui sont capable d’aller plus loin et en faire de futures recrues

#19

Depuis quand des fonctionnaires et surtout une direction doivent-ils être compétents ? Nous sommes en France quand-même !

#20

Je suis fonctionnaire, et si je loupe certains trucs dans mon boulot, il peut y avoir un risque de sécurité plus ou moins important au niveau local ou national… Vaut mieux que j’aie un minimum de compétences

#21

L’acquisition de connaissances nouvelles coûte toujours beaucoup plus cher que leur transmission, un constat d’autant plus valable en informatique. Les dizaines d’heures de recherche de Manhack pour trouver ces pépites sont scriptables, automatisables (éventuellement avec quelques collaborations si on manque de portes dérobées et autres failles) pour être faites en quelques secondes, pourquoi pas avec une belle interface ergonomique de façon à ce que ce soit un jeu d’enfant (Snowden nous en a montré un rayon).

C’est une culture qu’on n’a pas, le numérique, le connecté, c’est potentiellement dangereux, ça doit être envisagé avec une grande paranoïa, notamment par ceux qui mènent encore des guerres à mort, tout simplement parce que ce qui régit l’humanité c’est la connaissance, celle-ci est notamment transmise par l’information. Si l’information devient disponible au sein d’un réseau global, sans frontière ni camp, ça revient à potentiellement la donner à son ennemi s’il est motivé à la trouver.

Merci pour la démonstration, bel article. J’ai du mal à savoir si c’est inquiétant ou rassurant (un peu comme l’équilibre de la terreur de la guerre froide, quelque part si on peut tout savoir sur tout le monde, chacun se tient à carreaux après, c’est ça le concept de certaines dystopies pro-transparence ?

#22

Comme d’habitude des commentaires dithyrambiques sur un article globalement merdique et un plaidoyer pro domo particulièrement déplacé.

#23

Ce que cet article révèle, c’est surtout l’extrême appauvrissement du service, dû aux coupes budgétaires imposées par la CE, tout comme la DGSI.

Le fait qu’ils lisent valeurs actuelles n’a rien d’anormal, ce sont des gens mentalement structurés qui veulent de la vraie information, pas les fake news de la propagande corrompue par les réseaux d’influence de l’État Profond (franc-maçonnerie, LGBT, sionistes, haute bourgeoisie).

Si l’on coupait les subventions et qu’on interdisait à un organisme étranger de financer notre presse, si les journalistes n’étaient payés que par leurs lecteurs, 90% de la propagande actuelle ferait faillaite en moins de 6 mois, le reste dans l’année.

Les services secrets font comme tous les gens qui veulent y voir clair et prendre du recul au-dessus de la manipulation médiatique, ils lisent de vrais journalistes. C’est pareil à la TV, tu veux de la vraie info tu vas voir TVLiberté, pas Arte, France X ou BFM-WC.

Pourquoi croyez-vous que je suis abonné à NextInpact ?

#23.1

Oh, un complotiste antisémite…

#23.2

Extrême-ultra-supra-master-droite raciste homophobe nazi sexiste pédophile cryto-zoophile terroriste narco-trafiquant z’heuléplussombres… J’en ai oublié ?

#23.3

Oui : con.

#24

Depuis la nouvelle IGI1300 applicable depuis le 1er juillet 2021, on n’emploie plus les mentions CD et SD mais respectivement SECRET et TRÈS SECRET. La raison principale était d’harmoniser les termes avec ceux de l’OTAN.

#25

TVDésinformation et VA, du travail de journalisme…

Et tu lis aussi RanceSoir et DésinfoCovid aussi quand tu es sur ton ordi, je parie?

Enfin, merci pour cette bonne blague

Et il a parfaitement raison, tu es juste un complotiste de base (et non, ce n’est pas un compliment, loin de là). Si tu ne l’étais pas, tu ne serais pas persuadé d’avoir accès à La Vraie Information en lisant/écoutant des gens qui déforment volontairement et en permanence la réalité pour qu’elle aille dans le sens qui les arrange, quand ils ne mentent juste pas outrageusement. Il a aussi oublié anti-tout, mais c’est vrai que tu n’as pas fait ressortir ce point ici.

#26

Merci pour l’info.

C’est étonnant, de mon temps (il y a 15 ans environ) il y avait déjà ces « équivalences » (j’ai peut-être mal compris) :

Confidentiel Défense => Confidentiel OTAN

Secret Défense => Secret OTAN

Très Secret Défense (ou Top Secret Défense) => Très Secret OTAN (ou Top Secret OTAN)

#26.1

Oui c’est plus ou moins l’idée.

En général, à niveau de classification équivalent, la sensibilité de l’information est moindre s’agissant de l’OTAN ou de l’UE comparé au spécial France.

Par exemple des infos SO peuvent paraître surclassifiées.

J’ai oublié de mentionner que le TS avec mention demeure inchangé.

#27

Un truc que tu devrais faire après tes déjections et que malheureusement tu ne fais pas :

Simple question d’hygiène, tu devrais essayer d’y penser la prochaine fois…

Je pense que c’est NXI qui devrait se poser la question…

#28

Malheureusement dès que ça touche la sécurité, il suffit d’en avoir 1-2 dans le tas qui font n’importe quoi (par flemme, omission, ou qui se dise “non mais ça va aller pour cette fois”) et tous les efforts sont vains.

Je pense que le côté parano liés à la guerre froide des USA, n’est pas présent en France, et certains se rendent pas compte que ça pose problème.

On se retrouve avec des contrôles et des blocages de partout, qui empêche de travailler efficacement, alors que le plus gros problème c’est l’interface homme-clavier.

#29

L’article apporte des informations intéressantes, donc merci .

.

Le plus grave à mon avis, ce sont les données Strava d’agents, qui ont pu être utilisées par d’autres puissances pour éventuellement assembler des connaissances et cibler des membres de la DGSE/DGSI. Là, NXI et le Canard ont joué leur rôle d’information et de responsabilisation.

Cependant je trouve le ton un peu déplacé, en partant du titre “rions jaune”.

Beaucoup de petites erreurs mentionnées sont complètement insignifiantes et décrédibilisent un peu l’article, comme l’histoire du lien vers le plan du site qui renvoie vers un 404…

Comme disait l’autre : que celui qui n’a jamais péché lance la première pierre (combien de bugs on a eu sur NXI avant que le site soit à peu près utilisable ?). Idem pour le doc avec la charte d’utilisation des cookies qui n’est pas nickel… mais comme on s’en fiche !

Ça donne l’impression que le but est plus de tapper sur tout ce qui vient de l’État que de faire une vraie investigation sur les pratiques de sécurité des services secrets.

Le lien entre les abonnements de journaux et l’idéologie des membres de la DRSD est de la pure spéculation, ce qui n’empêche pas l’article de faire le lien et de l’appeler un “fait”, pourtant nullement établi par l’article.

Encore une fois, avant de lancer la pierre sur les renseignements, peut-être faudrait-il s’interroger sur le biais idéologique de l’article ?

#29.1

Le titre est une référence au précédent quizz que j’avais consacré à la DGSE; comme je l’avais alors expliqué (passage que j’avais initialement repris mais qui a finalement été coupé au montage) il ne s’agit bien évidemment pas de se moquer, mais de pointer du doigt que les services de services de renseignement, souvent présentés comme omnipotents, sont des administrations (presque) comme les autres, avec son lot de gaffes, tout simplement.

À l’époque du quizz, des anciens des services avaient bien rigolé, tout comme d’autres m’ont aussi depuis remercié pour mon enquête sur Strava; je comprends pour le 404, moins pour la charte : quand on lance un site web, on doit respecter la loi, pas se contenter de mettre un ligne un .doc non renseigné qui, au surplus, renvoie vers une charte de protection des données personnelles d’une boutique en ligne (.doc qu’on continue donc, des années après, à retrouver sur plusieurs autres sites web de l’armée)

Quant à Valeurs actuelles, j’ai demandé à la DRSD quel serait l’intérêt opérationnel de commander 3 exemplaires par semaine de cet hebdo connu pour ses outrances d’extrême-droite, et n’ai donc pas eu de réponse. Et je ne vise là bien évidemment pas “les membres” de la DRSD.

#30

Ce n’est pas la première fois que Strava est utilisé pour géolocaliser des bases militaires

#31

C’est effectivement dommage que tout une Direction, et par extension dans l’esprit de certains, tous les services techniques de l’État (les fonctionnaires techs, quoi) soient ainsi jugés à cause d’erreurs flagrantes de leur vitrine internet.

OK, c’est le rôle d’une vitrine de représenter ce qu’il y a derrière, mais bon, perso, j’essaie de voir ce qu’il y a au dela, et je serais quand même très étonné que la DRSD (et les autres) ne soient qu’un nid d’incompétents.

Ne serait-ce que parce que sinon, on entendrait peut-être parler de graves fuites d’infos, et de problèmes sur le terrain.

D’ailleurs, pour ceux qui les traite d’incompétents, bah les gars, allez-y, postulez! D’après l’article, ils recrutent, et ils ont tellement de soucis de personnel qu’ils bâclent la mise en ligne de leur site (moche les copier/coller mais AMHA symptomatiques d’un truc qu’on a pas eu le temps de faire avant de présenter la façade aux chefs / clients). Sérieux, puisque vous vous croyez si bons, si meilleurs que ces fonctionnaires, allez donc les renforcer, non?

En dehors du TS, ce n’est pas tout à fait vrai, c’est une simplification, car le «Secret» était entre le DR et le CD en terme d’exigences de protection.

Le truc agaçant avec la réforme de l’IGI1300 et l’IM900 qui va avec, c’est qu’on est presque sur du Ctrl-H (trouver/remplacer les mots). Résultat, les termes sont les mêmes («confidentiel OTAN» ça n’existe pas, c’est soit «restricted» qui n’est pas un niveau de classification, soit «secret») avec une perte d’un niveau (le SD et le TS sans mention se retrouvent regroupés ensemble au nouveau niveau «TS»). Mais il y a des cas particuliers dans tous les sens…

(oui, quand on est presta, on voit du pays, dont parfois ce genre de problématiques :) )

#32

Tout à fait d’accord. Une partie de l’article est même franchement de gauche évoquant des services de renseignement clairement à droite (“on s’en fou en fait, ca n’a rien à voir avec le fait que le service ai pu faire des bourdes en utilisant des adresses mails non gouv ou de fournir la liste des sites protégés par appel d’offre”), un passé coloniale de la France (“oui et alors, on ne peut pas changer l’histoire, ce qui est fait est fait, on ne reproche pas en permanence à l’Allemagne la période 1870, 14⁄18 et 39⁄45, au USA le Far-West et à l’Italie la conquête de la méditerranée”). Ils font ce qu’ils peuvent avec les connaissances qu’ils ont et comme l’a dit un de mes voisins du dessus, ca paye moins que le privé, donc c’est plus dur d’attirer les talents de demain.

Maintenant j’ai quand même plus l’impression que si l’auteur peut vivre sans crainte dans son pays c’est en partie grâce à ces gens la qui eux ne peuvent même pas en tirer de gloire car leurs activités sont protégées.

#32.1

Après, et comme préalablement indiqué, le passage où je précisais que ni le quizz de la DGSE ni cet article n’avaient pour objectif de ridiculiser le travail des services de renseignement a finalement été coupé au montage, cf ce que j’avais déjà écrit à ce sujet dans cet article :

« Nombreux sont ceux qui, sur Twitter notamment, ont en effet cru que mon article était «inquiétant sur l’état du renseignement français», ou encore que j’avais voulu les ridiculiser… ce qui n’était pas du tout le cas. Les services de renseignement sont des administrations (presque) comme les autres, qui doivent donc rendre certains de leurs appels d’offres de marchés publics. C’est la loi, c’est un droit, Internet permettant à tout un chacun de les consulter. »

#33

Moi non, au comité de libération des “s”, c’est juste a coté du comité de libération des nains de jardin

#34

Le seul??

Je suis surpris par cette affirmation, les USA doivent avoir assez de bases partout dans le monde pour y poser des stations d’écoutes, sans parler des Fives Eyes.

#34.1

Les USA reposent précisément sur les Five Eyes pour pouvoir disposer d’untel réseau de stations H24.

https://en.wikipedia.org/wiki/ECHELON#Likely_satellite_intercept_stations

j’ai relu votre commentaire sur le passé colonial, mais ne comprend toujours pas.

pour ce qui est du “biais droitier”, je comprends votre ressenti, et la formulation est malheureuse; considérer que les militaires et, a fortiori le renseignement militaire, puisse avoir un “biais droitier” est certes caricatural/cliché, mais le fait est que, jusqu’en 1991, le principal ennemi des services de renseignement c’était le bloc soviétique, et 4 militaires sur 10 votent pour l’extrême droite (près de deux fois plus que la moyenne nationale).

https://www.lemonde.fr/politique/article/2021/04/30/quatre-militaires-sur-dix-votent-pour-l-extreme-droite_6078648_823448.html

Reste que cela ne répond pas à la question de savoir à quelle fin opérationnelle pourrait correspondre l’achat de 3 ex de VA/semaine.

#35

Relis mon commentaire

Je cite l’article “ le fait que le contre-espionnage militaire ait un biais droitier ne saurait guère étonner.”

Le fait de tourner la phrase de cette manière donne vraiment l’impression au lecteur que le rédacteur à un “biais de gauche” (c’est mon ressenti, je ne dis pas qu’il est partagé par l’ensemble de la communauté)

Une personne neutre n’aurait pas été aussi condescendante sur le fait que la DRSD achète principalement des revues de droite.

La façon de réagir à mon commentaire me fait confirmer mon impression également.

#35.1

Je pense que la totale neutralité politique n’existe pas, sauf chez les hypocrites.

D’autre part, on peut penser ce qu’on veut de l’armée mais force est de constater que l’armée et la police constituent les piliers de toutes les dictatures, toutes idéologies confondues.

Quand tu exerces volontairement un métier dont le mot d’ordre est “obéissance”, il ne faut pas s’attendre à des miracles concernant la libre pensée.

Bien sûr, comme toujours il y a des exceptions mais ça reste des exceptions.

Il suffit de voir dans l’histoire récente le comportement d’une grande majorité de la police pendant la période d’occupation de la seconde guerre mondiale, c’était pas vraiment joli joli…

Et si un gouvernement pourri envoie son armée soutenir une horrible dictature (là encore peu importe de quelle idéologie) ben je parie qu’une grande majorité de cette armée ne se posera pas trop de questions et obéira aux ordres…

De même si un régime pourri donne l’ordre à sa police ou à son armée de tirer à balles réelles sur des manifestants pacifiques ben il y aura beaucoup de morts et même la France n’est pas à l’abri de ça.

Le problème de l’armée, c’est que sa suppression éventuelle ne peut s’envisager qu’à un niveau mondial, autant dire que c’est donc inenvisageable.

#35.2

Faux. Le premier mot d’ordre dans l’Armée est “servir”.

L’obéissance est extrêmement importante et nécessaire évidemment. Par contre un soldat a le devoir de désobéir à un ordre manifestement illégal.

Dans son cursus opérationnel, un militaire est régulièrement formé sur le droit des conflits armés (DCA). Avant chaque mission type Sentinelle / Harpie / etc. le cadre juridique est donné ou rappelé.

Ce sont les actes élémentaires et réflexes du combattant qui sont rabâchés jusqu’à plus soif.

En sous-texte, il y a l’autonomie, à son niveau.

Vous seriez surpris du nombre de militaires qui pensent par eux-mêmes. En fait, il y en a autant que dans le reste de la population, ni vraiment plus, ni vraiment moins. Oui, bien sûr, il y en a des pas finaud, des gens corsetés par un carcan, mais l’inverse est tout aussi vrai.

Je me contenterais de vous citer Henri Amouroux : En 1940, “40 millions de pétainistes”

Et son corollaire non officiel : “En 1945, 40 millions de gaullistes”

Vous avez un livre de Pierre Laborie à ce sujet :

https://www.lhistoire.fr/classique/%C2%AB-lopinion-fran%C3%A7aise-sous-vichy-%C2%BB-de-pierre-laborie

Ou encore celui-ci, de Bénédicte Vergez-Chaignon sur l’histoire de l’épuration et la versatilité d’une opinion publique :

http://www.livresdeguerre.net/forum/contribution.php?index=54869

Hélas !

Mais ça dépendra du pays dont vient le gouvernement pourri. Dans les pays occidentaux, depuis quelques décennies, la conduite d’une opération extérieure conséquente est fonction du gain perçu par l’opinion publique et donc de son utilité par rapport au prix du sang.

L’Afghanistan vient de nous en donner un exemple. Le Mali est en train de nous le fournir.

Michel Goya explique ces points bien mieux que moi dans ses écrits ou interventions.

La France est presque à l’abri pour le moment. L’Armée n’a pas le droit d’intervenir sur le territoire national (TN), au moins en temps de paix. Sentinelle est un cas à part, parce que c’est un renfort (prêt de main-forte) des forces de sécurité intérieure (Police, Gendarmerie). Des autorisations préfectorales sont données pour pouvoir mettre en oeuvre les dispositifs.

L’Armée n’intervient pas en maintien de l’ordre. Ce n’est pas son métier, les armes, l’entrainement et le cadre législatif ne sont pas adaptés. De plus, elle n’en pas le droit en temps de paix sans réquisition. La dernière fois (à ma connaisance) qu’elle en a fait, c’était pas joli…

https://fr.wikipedia.org/wiki/Fusillade_de_la_rue_d%27Isly

En temps normal, seules les unités formées (type CRS, gendarmes mobiles) font du maintien de l’ordre, car c’est leur métier. Lorsqu’il y a trop de manifestations à encadrer, les préfectures piochent là où elles trouvent des effectifs…

De plus, et c’est une chose débattue, les policiers n’ont pas le droit de faire usage de leurs armes (à feu uniquement ?) sauf en cas de légitime défense, contrairement aux gendarmes, qui sont sous statut militaire.

D’ailleurs, à propos des munitions : les militaires de Sentinelle sont en stade 2, c’est-à-dire armes approvisionnées et armées, autrement dit, avec une balle dans la chambre. Néanmoins pour rassurer (un des maîtres-mots de l’opération), la première munition est une munition d’exercice munie d’une tige perpendiculaire à l’arrière. Cela empêche la culasse de se fermer complètement et donc neutralise l’arme. Un mouvement de charge permet d’extraire la munition et de faire monter la première balle du chargeur en chambre. Ca s’appelle un TOC (Témoin Obscurateur de Chambre).

Très vrai, mais je crois qu’aussitôt, quelqu’un essaierait de prendre l’avantage sur son voisin…

Edit : mise en forme

#35.3

Je suis assez d’accord avec tout ça, mais…

J’admets que j’ai beaucoup de mal avec l’armée en général. Je fais partie de ceux qui ne sont pas assez jeunes pour avoir échappé au service militaire et franchement j’avais trouvé que ça ne volait pas haut, y-compris chez des hauts gradés.

Et ne pas oublier non plus tous les pauvres types fusillés pour l’exemple pendant l’immonde boucherie de 14-18. Voir cet exemple parmi tant d’autres.

Exécutions le plus souvent ordonnées par des gradés bien planqués dont l’histoire se plaît à faire des “héros”…

Le seul uniforme pour lequel j’ai du respect, c’est celui des sapeurs-pompiers et j’ai du mal à comprendre qu’une partie des pompiers de Paris et de Marseille fassent partie de l’armée alors que leur but est de sauver des vies et pas d’en détruire pour de plus ou moins “bonnes” raisons…

Mais je suis d’accord sur le fait qu’il ne faut pas trop généraliser car il y a des gens biens et des pourris de partout.

Pour conclure, je dois dire que je trouve consternant des gus qui marchent au pas avec les bras bien raides et la tête tournée vers “les chefs” (comme on peut le voir aux défilés du 11 novembre)…

Pour moi c’est la négation même de l’individu transformé en une espèce de robot servile.

D’ailleurs il est “amusant” de noter que ces défilés au pas sont d’autant plus ridicules que les états sont totalitaires.

Par exemple, voir des hommes ou même des femmes défiler en Corée du Nord, c’est quasiment comique, difficile d’avoir l’air aussi con que ça.

#35.4

Je peux comprendre. Globalement, ça vole un peu plus haut qu’il y a 30 ou 50 ans. Mais vous avez toujours des exceptions, quel que soit le grade :)

Maintenant les brimades sont interdites et les profils problématiques sont écartés des formations, depuis plus de 10 ans. L’Armée s’est bien rendue compte que le vivier de recrues volontaires n’était pas inépuisable et que l’image importait. Comme il y a 10 000 et depuis quelques années 15 000 postes ouverts chaque année, il faut former beaucoup et retenir les gens, ce qui n’est pas forcément évident. Ce site s’en fait d’ailleurs l’écho en informatique, l’Armée a beaucoup de mal à recruter et à fidéliser ses spécialistes et depuis peu ses soldats, pour beaucoup de raisons. L’une d’entre elles est que le civil paye mieux (surtout pour les sous-officiers / officiers) et a moins de contraintes.

Les sapeurs-pompiers sont des troupes du Génie. En conséquence, leur emploi est de détruire et de construire, dans cet ordre ou dans l’autre.

La devise du Génie militaire français est d’ailleurs

La BSPP et le BMPM sont des unités militaires de part leur histoire. Je n’en suis pas un spécialiste et mes connaissances sont issues de wikipédia et autres sites, que je vous invite à consulter. Les UIISC (sécurité civile) sont également des unités proches d’un milieu militaire.

Les défilés sont censés être des entrainements pour montrer son courage face à l’ennemi et faire peur à ce dernier. Plus généralement, c’est la fonction de la marche au pas cadencé, effacer sa propre peur et étourdir, impressionner l’ennemi (ou l’allié d’ailleurs ^^).

#36

Avant la dystopie il faudrait voir de quelle utopie on parle. A priori il y a plutôt une utopie anti-transparence… axée sur le secret de l’état ou des affaires.

Reste à confronter le réel aux besoins triviaux de la vie en collectivité.

Une administration ne pouvant se cacher de lancer des appels d’offres c’est un impensé supplémentaire et consubstanciel à l’entêtement dangereux de la fonction publique à tout numériser, même le “green”.

Mais rassurons nous : même les entreprises privées ne font pas mieux pour faire semblant de jouer au golf quantique…