La conférence Ignite 2021 était l'occasion pour Microsoft de faire le point sur son offre cloud et la sécurité. Azure concentre toujours le gros des annonces, le bouquet de services étant au cœur de la stratégie de développement de l’éditeur.

La conférence Ignite s’étalait sur trois jours la semaine dernière. Nous avons déjà évoqué les annonces concernant les offres 365, Teams, Visual Studio ou encore Windows Server 2022. Le tout dans un contexte particulier, mêlant explosion des usages du fait de la situation sanitaire et l'exploitation très active de failles dans plusieurs versions d’Exchange, des centaines de milliers de serveurs ayant été piratés, dont l'autorité bancaire européenne.

Ce qui n’a pas empêché Microsoft de faire de très nombreuses annonces pour ses services en ligne, qu’il s’agisse de produits à disposition des clients, de capacités pour les développeurs, de simplifications d’opérations courantes ou de sécurité. Puisque le contexte s’y prête, nous allons commencer par cette dernière.

Notre dossier sur la conférence Ignite 2021 :

- Ignite 2021 : le point sur les offres 365, Teams, Power Fx, Visual Studio et Universal Print

- Ignite 2021 : très nombreuses nouveautés pour Azure, en particulier sur la sécurité

Pour quelques couches supplémentaires de blindage

Comme avec la grande majorité des annonces durant Ignite, certains produits sont disponibles dès maintenant auprès des clients en version finale, d’autres en préversion. On trouve pour commencer des améliorations pour Azure Security Center et Azure Defender, avec notamment le support de l’EDR (endpoint detection and response), de meilleures notifications de sécurité (en tirant partie d’Azure Ressource Graph et Azure Sentinel) ainsi qu’une mise en avant du statut du pare-feu dans le tableau de bord du Security Center, via l’intégration Firewall Manager.

Azure Sentinel justement, l’outil SIEM (security orchestration event management) de la maison, s’améliore de son côté, avec des capacités renforcées de détection et réponse (XDR) et surtout l’intégration de manuels SOAR (security orchestration automated response) pour créer des règles d’automatisation, bloquer des adresses IP douteuses dans Azure Firewall, isoler des terminaux avec Intune ou encore relever le niveau de risque d’un utilisateur dans Azure Active Directory Identity Protection.

Sentinel, chargé de collecter des signaux pour prévenir certains risques, dispose actuellement d’une trentaine de connecteurs finalisés pour des services comme Microsoft Dynamics, Salesforce Service Cloud, VMware et Cisco Umbrella. D’autres sont en développement (et disponibles en prévisions) pour Azure Storage, Azure SQL, Azure Kubernetes Service et Azure Key Vault.

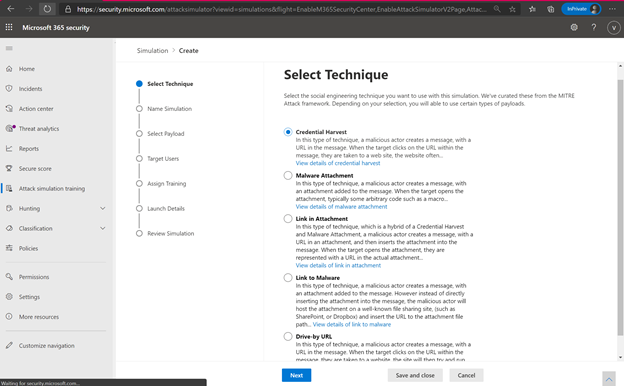

À noter également des améliorations sur la normalisation des données pour le réseau pendant l’ingestion, des alertes plus détaillés pour les champs personnalisés, le mapping des entités, ainsi que des notes pratiques pour les investigations et « chasses ». On note aussi l’arrivée d’un « nouveau » composant pour Defender for Office 365, nommé Attack Simulation Training. L’outil est exactement ce qu’il semble être : un moteur d’entrainement pour pratiquer la détection des attaques, la priorité des actions et l’atténuation des risques.

Bien qu’il ait été pris dans le flux des annonces de la conférence Ignite, il ne s’agit pas techniquement d’une nouveauté : il était apparu en bêta en septembre et était disponible en version finale depuis le 6 janvier.

Et une floppée de préversions

Dans le domaine des annonces de préversions, l’une des plus importantes est Edge Secured-core au sein du programme Azure Certified Device. Comme on s’en doute, il s’agit d’un moyen de certifier qu’un appareil Edge (Azure IoT) correspond à un degré particulier de sécurisation. Son statut sera visible dans le catalogue Azure. L’obtention du label passe notamment par l’intégration de Defender for IoT. Le Secure-cored est également présent dans Windows Server 2022, dont la préversion est disponible depuis la semaine dernière.

Côté préversions toujours, on retrouve dans Defender les mêmes améliorations DXR que pour Sentinel, avec notamment les alertes unifiées et les analyses automatiques. Là encore des ressources stratégiques sont mises à disposition avec le Learning Hub, toujours dans l’idée de faire monter en compétences les personnes chargées de la sécurité, au moins en ce qui concerne l’utilisation de ces produits.

Azure Key Vault Managed HSM fait également son entrée dans les préversions. Il s’agit d’un service de gestion des modules matériels de sécurité, avec des modules certifiés FIPS 140-2 Level 3. Dans les bases de données SQL Server 2019 et Azure SQL, les administrateurs peuvent maintenant déclarer des régions de mémoire toujours chiffrées.

Dans le même ordre d’idée, Trusted Launch est un nouveau mécanisme de lutte contre les boot kits, rootkits et malwares proches du noyau, pouvant être exécuté dans les machines virtuelles confidentielles ou non.

Le renforcement de la politique zéro-trust

Plusieurs ajouts vont également dans tous dans le sens d’une approche de type zéro-trust, dans laquelle on ne peut jamais avoir totalement confiance en l’utilisateur. Il ne s’agit bien sûr pas d’une création de Microsoft, mais d’une attitude face à l’explosion des solutions de connexion, tout particulièrement face au BYOD et plus globalement à l’effacement progressif du réseau en tant que périmètre clairement défini.

Dans le domaine de l’authentification, signalons l’intégration d’AWS Single Sign-On dans la galerie d’application Azure Active Directory pour simplifier l’accès aux Amazon Web Services depuis des identifiants Azure AD. Cet ajout sera complété par deux capacités. D’une part, un rapport contenant l’activité et des statistiques en provenance d’AD Federation Services (ADFS). D’autre part, l’intégration de plusieurs accès sécurisés pour Silverfort, Datawiza, Perimeter 81 et Strata.

Attendue depuis longtemps, l’authentification sans mot de passe est disponible pour Azure AD. On peut ainsi se servir de Windows Hello for Business, de Microsoft Authenticator ou de clés compatibles FIDO2 provenant de partenaires de la Microsoft Intelligent Security Association (MISA), comme Yubico, Feitian et AuthenTrend. On note également l’arrivée du Temporary Access Pass en préversion publique, un code limité dans le temps utilisable pour créer et récupérer des identifiants sans mots de passe. Il peut être utilisé pour récupérer un compte.

Quant à Azure Active Directory, plusieurs nouveaux services lui sont attachés. Application Proxy reçoit ainsi deux apports : l’authentification basée sur des en-têtes (en version finale) et le routage géographique dans App Proxy (en préversion), qui permet de placer ce dernier dans une région spécifique pour réduire la latence. Le moteur de règles Conditional Access est maintenant sensible au contexte d’authentification et peut utiliser des facteurs comme l’utilisateur, l’appareil, l’emplacement géographique, les RTRI (real-time risk information). Il devient donc possible de restreindre l’accès aux ressources importantes sans affecter celles moins sensibles.

External Identities (anciennement External Identifiers) est également disponible en version finale, après une phase de test débutée en mai 2020. Il permet – on s’en doute – de gérer les accès aux ressources de l’entreprise pour des personnes extérieures. En préversion le mois prochain, on retrouvera également les identifiants vérifiables, qui permettront de définir des règles d’attributs basées sur des standards ouverts. Le composant est réalisé en partenariat avec des sociétés spécialisées dans la vérification des identités comme Idemia, Onfido et Socure.

Conformité et prévention des pertes de données

Les règles DLP (data loss prevention) sont maintenant prises en charge pour les navigateurs Chrome et les environnements basés sur des serveurs sur site, comme les partages de fichiers et SharePoint Server. Ces supports – en préversions – permettent l’élargissement des politiques DLP au sein des entreprises pour éviter l’accès accidentel à des données sensibles.

On passe ensuite à Microsoft Information Protection, qui reçoit plusieurs améliorations. D’abord la prise en charge – également en préversion – du co-authoring des documents protégés par MIP. Ensuite, Azure Purview, qui permet l’apposition de niveaux de sensibilité à des données qui seraient stockées dans d’autres clouds ou installations sur site. Le service prend actuellement en charge l’analyse et le classement des informations contenues dans AWS S3, SAP ECC, SAP S4/HANA et Oracle Database.

Vient enfin Microsoft 365 Insider Risk Management Analytics (IRMA, l’entreprise a toujours aimé les noms simples), dont la mission est d’analyser les risques internes à l’entreprise, en analysant les compte-rendus d’audits, l’activité générale ou encore en se basant sur le moteur Insider Risk Management Machine Learning (décidément). Microsoft jure que le service, attendu à la mi-mars en préversion, est conçu en tenant compte de la vie privée.

Les nouveautés propres à Azure, en commençant par l'IA

On quitte la sécurité pour se pencher sur les annonces de fonctions pour Azure. Et, là encore, elles sont légions. À tel point d’ailleurs que nous ne présenterons ici que les principales, déjà nombreuses.

À cheval sur les terrains de l’IA et des objets connectés tout d’abord, avec Azure Percept. Objectif, aider les clients à développer et entrainer des modèles basés sur l’emploi de caméras à faible consommation d’énergie et autres équipements audio, plus spécifiquement en rapprochant les calculs de la périphérie (edge) via Azure.

Les appareils estampillés Percept se connectent automatiquement à Azure IoT Hub, créant des connexions sécurisées avec Azure. Le service est pleinement intégré à Azure IoT et est automatiquement lié à Azure AI, Azure Cognitive Services, Azure Machine Learning et Azure Live Video Analytics. Il se veut une solution clé ne réclamant pas de compétences particulières en développement.

Pour ce faire, Percept propose un Studio, avec une nouvelle fois des vidéos éducatives. Les utilisateurs doivent y apprendre à développer, entrainer et déployer des idées plus ou moins concrètes. Des modèles préconstruits sont fournis pour la détection d’objets, l’analyse, la détection d’anomalies, la reconnaissance de mots-clés et ainsi de suite. Le kit de développement contient une caméra « intelligente » Azure Percept Vision, une carte de montage et des outils, le tout en respectant le standard 80/20 slot T. Un kit Audio arrivera plus tard.

Continuons dans le domaine de l’IA avec Azure Cognitive Search, qui reprend les mêmes capacités que dans Bing. Dédié au développement d’applications mobiles et web, dont des capacités de recherche sémantique afin d’afficher des résultats basés sur les intentions de l’utilisateur – ou du moins ce que le service parvient à en comprendre – plutôt que sur les seuls mots écrits. Cette nouvelle recherche se sert de modèles d’analyse du langage naturel (NLP), du recoupement de concepts ou encore de la recherche de synonymes. Le contenu SharePoint peut d’ailleurs être exploité maintenant avec Cognitive Search.

Azure Cognitive Service reçoit pour sa part du neuf avec Form Recognizer, qui fait exactement ce que son nom suggère. Il permet la prise en charge de pièces d’identification préconstruites, l’extraction des voix et la prise en charge de 64 langues supplémentaire (pour un total de 73) pour la lecture des informations. Form Recognizer va permettre par exemple la reconnaissance automatique des données présentes sur une carte d’identité, un passeport ou un permis de conduire, pour éviter aux utilisateurs concernés d’avoir à les entrer manuellement.

Intégration, migrations, Powershell, Cosmos DB et Arc

On passe ensuite à l’intégration, avec Azure Synapse Pathway. Il vise spécifiquement les entreprises qui auraient des difficultés à transiter depuis d’anciennes solutions ou des solutions cloud concurrentes vers Synapse Analytics, ce dernier étant le service dédié à « l'intégration des données, l'entreposage des données d'entreprise et l'analytique du Big Data ».

Le nouvel outil doit donc analyser les systèmes sources et convertir automatiquement les scripts en TSQL, à la fréquence de 100 000 lignes de code par minute. Les solutions tierces prises en charge sont Teradata, Snowflake, Netezza, AWS Redshift, SQL Server et Google BigQuery.

Dans le même ordre d’idée, plusieurs nouvelles capacités en préversions rejoignent Azure Migrate, conçu pour assister les migrations d’anciennes architectures vers le cloud. Migrate est par exemple capable maintenant de découvrir et analyser les serveurs SQL en vue de préparer leur voyage.

De même, l’un des outils peut déplacer les applications vers des conteneurs logiciels fonctionnant sur Azure Kubernetes Service (AKS), avec une compatibilité ASP.NET et Java pour les applications web.

Migrate reçoit également un module pour Azure PowerShell pour prendre en charge la méthode (sans agent) de migration des machines virtuelles VMware vers Azure. L’outil permet de configurer et gérer la réplication des serveurs avec des cmdlets de manière automatisée et répétable.

On continue avec plusieurs gros morceaux d’Azure, dont Cosmos DB, son « service de base de données NoSQL complètement managé ». Azure Synapse Link, qui arrivera en préversion au printemps, autorisera ainsi des analyses en quasi-temps réel dans Cosmos DB, y compris MongoDB, aidant à briser selon Microsoft la barrière entre OLTP (online transactional processing) et OLAP (online analytical processing).

CosmosDB gagne également la compatibilité avec MongoDB 4.0. Enfin, deux outils sont disponibles en préversions, Continuous Backup and Point in Time – sauvegardes continues et restauration de n’importe quelles données des 30 derniers jours – et RBAC (role-based access control) pour augmenter la sécurité des données dans Azure.

Plusieurs annonces concernent Azure Arc. Il s’agit pour rappel de l’une des composantes majeures du cloud de Microsoft, puisqu’il se retrouve au carrefour de tous les services, avec possibilité de déployer n’importe lesquels sur tout type d’infrastructure prise en charge. Il est au cœur de la stratégie de Microsoft sur le cloud hybride. Les annonces vont d’ailleurs encore une fois dans ce sens.

Azure Machine Learning est désormais compatible avec Arc par exemple, même si pour l’instant en préversion. Conséquence, les administrateurs peuvent le déployer pour viser n’importe quel cluster Kubernetes pour l’entrainement des modèles, qu’il soit sur site, dans le cloud ou en périphérie. Avantage mis en avant par Microsoft, la possibilité pour les « data scientists » et développeurs de construire des modèles sans connaitre Kubernetes.

Et puisque l’on parle de Kubernetes, sa gestion à travers Arc n’est maintenant plus en préversion. Le principe reste cependant le même, à savoir la gestion centralisée des clusters à travers les centres de données, le cloud ou la périphérie. Les configurations peuvent être déployées depuis Azure Portal, tandis que le développement et le déploiement des applications peut se faire vers n’importe quel cluster via GitOps.

Azure Automanage est de son côté toujours en préversion, mais qu’à cela ne tienne, Microsoft lui ajoute de nouvelles fonctions. Le service est dédié pour rappel à l’automatisation des opérations pour les machines virtuelles. Outre une extension aux machines Linux, Automanage reçoit un ajout important : la possibilité de patcher à chaud les machines Windows Server, afin par exemple d’installer des correctifs de sécurité sans redémarrer le système.

Pour terminer sur Azure, précisons que Microsoft ouvrira en Chine une nouvelle région pour son cloud. Elle sera disponible en 2022. Enfin, pour celles et ceux qui aimeraient une vue d'ensemble de toutes les annonces faites durant la conférence Ignite 2021, Microsoft propose un « Book of news » les résumant.

Commentaires (2)

#1

Merci énormément pour cet article

Un poil déçu de ne voir aucune annonce pour Microsoft Intune.

#2

Très bon article effectivement.

Par contre “Attendue depuis longtemps, l’authentification sans mot de passe est disponible pour Azure AD”, je le teste depuis quelques mois avec Microsoft Authenticator.