Après notre série sur les gestionnaires de mots de passe essentiellement tournés vers le grand public, en voici un résolument orienté vers le travail en équipe et les entreprises : Passbolt. Prise en main d’un outil spécialisé dans la gestion des groupes et partages.

Passbolt n’est pas le gestionnaire de mots de passe le plus connu, surtout du grand public. Il faut dire que c'est un outil conçu dans une optique spécifique : s’intégrer aux flux de travail et autres solutions automatisées, avec la gestion des groupes, partages et autorisations que l’on peut attendre d’un tel service.

L’entreprise commence par un rappel sur son propre site : le partage des mots de passe est, en soi, une mauvaise habitude. Idéalement, il faudrait que chaque personne ait son propre compte d’accès à un service, quel qu’il soit. Mais ce n’est pas toujours possible, en particulier pour les comptes à haut privilège comme les administrateurs d’un serveur, routeur ou de n’importe quel composant sensible, qu’il soit matériel ou logiciel.

C’est là que Passbolt veut apporter son grain de sel. Contrairement aux gestionnaires que nous avons vus jusqu’ici, il n’y a pas de formule pour les particuliers. Elles visent surtout les professionnels, avec un modèle Freemium. L'outil n'a donc rien d’un KeePass ou d’un LastPass, BitWarden ou autre. L’offre est obligatoirement hébergée, mais l’entreprise peut choisir entre un auto-hébergement et la solution cloud maison.

Plongeons donc tout de suite dans le détail des offres.

Notre dossier sur la gestion des mots de passe :

- Choisir un bon mot de passe : les règles à connaître, les pièges à éviter

- 1Password : un gestionnaire de mots de passe sorti de la sphère Mac

- KeePass : plongée dans un gestionnaire de mots de passe puissant, mais plus exigeant

- Dashlane : le gestionnaire de mots de passe qui veut séduire par son ergonomie

- LastPass : analyse d’un gestionnaire de mots de passe qui joue l’ubiquité

- BitWarden : un gestionnaire de mots de passe qui se démarque de la concurrence

- Mots de passe : on vous aide à choisir le gestionnaire qu'il vous faut

Les formules proposées par Passbolt

Elles sont divisées en deux catégories : soit le client s’occupe de l’hébergement, soit il passe par Passbolt. Intéressons-nous d’abord à la première. On commence par une Community Edition (CE), gratuite et open source. Elle peut être installée sur sa propre machine – si on compte la laisser allumée tout le temps ou presque – ou sur un serveur tiers de son choix. Les options d’installation prises en compte sont : Debian 10, Ubuntu 20.04, CentOS 7, Docker, AWS AMI, Digital Ocean ou directement depuis le code source, disponible sur GitHub.

Cette version gratuite propose un socle fonctionnel classique, sur lequel nous reviendrons. Vient ensuite l’offre Business dès 10 euros par mois pour cinq utilisateurs. On peut grimper par paliers de cinq utilisateurs, la facture grandissant de 10 euros par mois à chaque fois, pour un maximum de 250 utilisateurs pour 500 euros par mois.

L’offre Business reprend la Community Edition et lui ajoute des outils qui, souvent, seront essentiels en entreprise : l’organisation en dossiers/tags, la compatibilité LDAP, le support de l’authentification à facteurs multiples (MFA), les journaux d’activité, le fonctionnement en machine virtuelle, et la réponse garantie en maximum J+1 pour le support.

La seule présence de l’organisation en dossiers et de la MFA rendent l’édition Business largement plus désirable que la CE. Quant à la formule Enterprise, elle apporte la haute disponibilité, la récupération après incident, des fonctions développées au besoin ou encore la réponse du support dans les quatre heures.

Le tarif n’est pas donné et dépend des demandes de l’entreprise.

Les offres Business et Enterprise sont les deux seules disponibles sous une forme hébergée par Passbolt. La première commence à 9 euros par mois pour trois utilisateurs, la facturation augmentant ensuite de 3 euros par mois et par utilisateur. Les serveurs sont en Europe, leur alimentation est « garantie 100 % énergie renouvelable », les dumps de bases de données peuvent être faits à la demande et les réponses du support sont sous 24 heures.

Quant à l’édition Enterprise hébergée, elle n’a comme l’autre aucune tarification exposée, c'est sur devis. L’hébergement est fait dans un conteneur isolé et le service propose des connecteurs LDAP, un domaine personnalisé, un certificat SSL, des règles personnalisées de pare-feu et les réponses du support sous 4 heures.

La Community Edition et ses fonctions

La version gratuite de Passbolt se gère donc soi-même. Cela signifie pour l’utilisateur – ou plutôt l’administrateur – qu’il faut décider de la manière dont le service va être hébergé. Ce peut donc être sur un serveur présent dans la structure, ou un serveur tiers chez un prestataire quelconque. Dans les deux cas, il est chaudement recommandé qu’il soit sous Linux, car même si la compatibilité Docker permet de s’en servir avec Windows, la plupart des installations concernent les distributions, Passbolt fournissant des scripts.

Les fonctions proposées par cette édition sont à la fois nombreuses… et insuffisantes. Le cœur du service – à savoir la création de groupes et les partages de mots de passe – est bien présent. On y retrouve également les favoris, les filtres, la recherche, les commentaires, la gestion des utilisateurs et des groupes, les notifications par email ainsi que les extensions pour pratiquement tous les navigateurs et l’interface en ligne de commande (CLI).

La Community Edition permet également l’import et l’export des mots de passe sous forme de fichier CSV, XLS ou KDBX. On peut donc sans problème rapatrier les données d’un KeePass ou d’un LastPass si ce type de solution était jusque-là utilisé pour gérer des partages. Une API est en outre fournie à destination des développeurs pour interfacer des applications et services tiers avec l’instance de Passbolt.

Cela étant, une structure peut se retrouver vite confronté au mur des limitations. Le simple fait de ne pas pouvoir organiser les mots de passe en dossiers peut être pénible. De même, l’absence de compatibilité LDAP (donc Active Directory et OpenLDAP) peut être un frein si l’entreprise (par exemple) se sert d’un service d’annuaire de ce type.

Mais c’est surtout le manque total de support d’authentification à deux facteurs qui pourrait poser problème. Il s’agit aujourd’hui d’une composante essentielle de la chaine de sécurité, limitant le piratage des comptes par l’ajout d’un signal idéalement envoyé à une application de type Authenticator (Time-based One-Time Password), voire d’un moyen matériel comme les clés Yubiko, Titan (Google) et autres.

Or, contrairement à BitWarden par exemple qui accepte les applications en version gratuite et réserve les clés USB à son offre Premium, c’est toute la partie 2FA qui disparaît en version gratuite dans Passbolt. La Community Edition a donc le mérite d’exister et suffira à certains usages basiques, mais elle affichera rapidement ses limites dans une structure un peu plus complexe ou quand des besoins supplémentaires de sécurité se feront sentir.

Notez que l’édition Premium a également la priorité pour les nouvelles fonctions. Une intégration avec Slack est par exemple prévue, de même que… des applications mobiles. Car oui, Passbolt ne propose pour l’instant aucune version mobile de son service, ce qui peut être un sérieux frein à l’utilisation nomade.

Sécurité des mots de passe et hébergement des données

Côté client, et comme beaucoup d’autres gestionnaires de mots de passe, les données sont chiffrées de bout en bout. Ce travail est systématiquement confié à l’extension du navigateur, qui se sert de la bibliothèque OpenPGP.js pour cette opération. On obtient une solution classique (mais efficace) mêlant clé publique forte et cryptographie symétrique. Autre pratique courante, la clé privée est chiffrée par le mot de passe maître.

Côté serveur, Passbolt se sert de l’extension PHP GnuPG et d’openpgp-php pour valider la clé publique et prendre en charge le protocole GPGAuth. Signalons que seuls les mots de passe sont chiffrés à l’arrêt sur les serveurs. Les données « périphériques » (mais finalement pas tant que ça), comme les commentaires et la liste des personnes avec qui des mots de passe sont partagés, ne le sont pas. Le problème peut être contourné avec une solution de chiffrement intégral du stockage côté serveur.

Passbolt a également les avantages de l’open source. L’intégralité du code utilisé par l’entreprise est disponible sur GitHub. Celui lié à OpenPGP.js, au cœur du dispositif de chiffrement, a été audité deux fois par la société Cure53, la même qui avait ausculté BitWarden. L’extension web a été auditée à plusieurs reprises par Mozilla dans le cadre du programme de certification, les retours ayant mené à des améliorations dans plusieurs versions. D’autres composants ont été audités par différentes structures.

On ne connaît à Passbolt aucune brèche exploitée et donc aucune fuite de données. L’éditeur a joué jusqu’ici la transparence, notamment en 2017 quand trois failles de sécurité lui ont été signalées par des chercheurs indépendants. Si vous passez directement par Passbolt pour l’hébergement des données, sachez que l’éditeur est domicilié au Luxembourg et que ses serveurs sont situés en Europe, tout du moins pour les clients européens.

L’utilisation de Passbolt

Le moyen le plus simple de se faire une idée du service est de créer un compte Business via l’offre d’essai. Vous aurez un compte équipé de toutes les fonctions, valable 14 jours sans aucune autre restriction. La procédure est rapide et ne réserve aucune surprise, même si tout est pour l’instant en anglais, sans possibilité de changer.

Après quoi le service s’ouvre sur une interface somme toute très classique – dans le bon sens du terme. Elle sera immédiatement familière, pour deux raisons : elle ressemble en partie à d’autres gestionnaires, et le reste est organisé de manière très logique. La découverte des capacités est immédiate, et l’interface a bénéficié il y a quelques semaines à peine d’une mise à jour majeure.

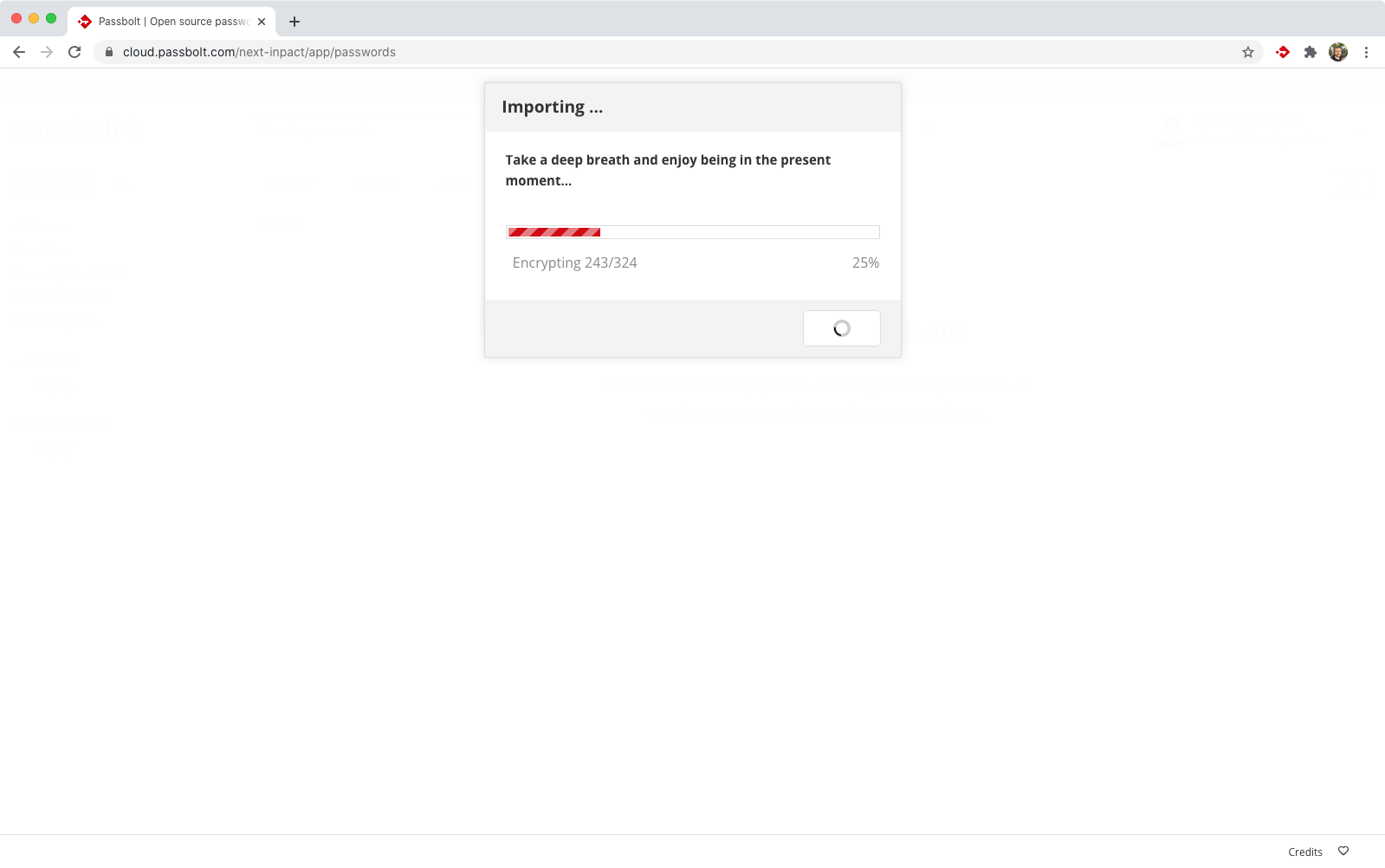

Une importation de mots de passe depuis LastPass s’est faite dans notre cas sans aucun problème. Une fois que l’on a sa liste – qu’elle soit importée ou créée – on peut commencer à se servir des groupes et du partage des mots de passe. Que vous souhaitiez partager un ou plusieurs identifiants, il faudra commencer par inviter les personnes concernées. Le lien est généré puis envoyé par email. La personne invitée devra suivre les instructions et créer un compte, la procédure étant strictement la même que pour le compte initial.

Il lui permettra d’intégrer le portail général créé par l’administrateur. À partir de là, il ou elle aura accès aux mots de passe qui lui ont été attribués, en lecture seule ou avec capacité de modification. Un compte invité peut d’ailleurs être déclaré lui aussi comme administrateur.

Comme on peut le voir sur les captures d’écran, les procédures de création d’utilisateur, de groupe, le partage d’un mot de passe et l’organisation générale se font exactement comme on s’y attend. Les évènements donnent lieu à des notifications par email, mais le compte administrateur peut en moduler l’intensité.

Notez que l’extension pour navigateur sert à la fois de moyen d’accès au portail, de source de chiffrement pour les échanges et bien sûr de complément pour les formulaires d’authentification. On retrouve ainsi le comportement classique des gestionnaires, Passbolt simplifiant la connexion aux sites.

Un outil efficace pour des besoins particuliers

En l’état, Passbolt nous a semblé très bien organisé autour de sa fonction phare, qui ne s’adresse clairement pas à tout le monde. Le grand public passera d’autant plus son chemin qu’aucune procédure ne le concerne. Les entreprises pourraient bien en revanche s’y retrouver, particulièrement en version Business. Elle vient taper dans un segment qui n’est pas forcément bien exploité par la concurrence.

Car en dépit de la présence des gestionnaires de mots de passe depuis des années, de nombreuses structures n’ont pas de réelle stratégie pour les identifiants, les mots de passe créés étant faibles; redondants et concentrés dans des solutions peu adaptées comme une feuille Excel, quand ce n’est pas un post-it.

L’offre Business est surtout intéressante pour son tarif modéré et sa capacité à s’installer partout où le client le décidera. La Community Edition est certes gratuite et toute aussi open source que le reste, mais elle reste limitée en comparaison d’un BitWarden. Ce dernier propose lui aussi une version gratuite pour l’auto-hébergement (ou via un prestataire choisi), mais avec le gros avantage de prendre en charge les applications TOTP de type Authenticator.

Commentaires (14)

#1

Intéressant, il faudrait que je le compare à bitwarden en utilisation pro. Bitwarden a une application qui est pratique.

#1.1

Si tu fais une comparaison des 2 je veux bien ton avis ! J’utilise Bitwarden mais je trouve son interface pas agréable et intuitive, et j’ai pas besoin d’un système de permission et de gestion de groupe aussi poussée que ce que fait Bitwarden

#2

Pas d’application pour Passbolt pour le moment, probablement son plus gros défaut actuellement.

Sinon l’absence de 2FA sur la version communautaire est tout de même minoré par le fait qu’en plus du mot de passe il faut disposer du fichier clé pour accéder à un compte depuis une nouvelle machine.

#2.1

Je pense plutôt que le gestionnaire ne gère pas là pour les comptes enregistrés.

#2.2

J’utlise la version CE, j’envisage de switch sur la pro depuis un petit moment, surtout à cause du 2FA et de l’organisation par dossier, ça devient un vrai bordel au bout d’un moment.

Il est dommage aussi de ne pas avoir de possibilité de rechercher des doublons mais ça reste une des meilleures solutions que j’ai testé pour mon entreprise.

Le problème, c’est que la mémorisation du mot de passe de l’extension n’est pas bloqué autrement dit, si l’utilisateur fait fi des recommandations et enregistre le mdp maitre de passbolt dans son navigateur, la sécurité baisse d’un gros cran, car si celui-ci se fait voler son ordinateur, c’est open bar.

#3

Intéressant mais je trouve que l’article ne focalise pas vraiment sur les avantages du produit. J’ai du mal à comprendre sur quel point Passbolt est tellement plus costaud. Bitwarden, avec sa structure, s’adapte assez bien aux besoins de partage intra équipe je trouve.

#4

Feuille Excel oui, mais dans un conteneur veracrypt siouplait!

Le concept a l’air pas pal sinon! À voir si je réussi à faire sortir la CB à mon DSI de chef pour tester sur quelques mois, il aime pas les abonnements..

#5

Ça c’est un problème utilisateur, de même si il laisse son tel sans mot de passe avec accès libre au SMS, Mail… le 2FA ne sera pas un obstacle.

#5.1

Je suis d’accord que c’est un problème utilisateur, mais il est extrêmement compliqué d’avoir un respect des consignes parfait.

Avec le 2FA, si tu n’as pas accès au second moyen, tu es bloqué, donc si l’utilisateur à laisser son ordinateur accessible, il laisse rarement son téléphone (par ex) accessible, déverrouillé et au même endroit que l’ordinateur.

C’est tout l’intérêt du 2FA, multiplier les contrôle pour éviter que tu puisses te connecter facilement.

#6

on l’utilise au boulot, en auto-hébergé version community (presque certain que c’est la community).

pas de souci particulier

je vais juste compléter / questionner sur la partie

“le partage des mots de passe est, en soit, une mauvaise habitude. Idéalement, il faudrait que chaque personne ait son propre compte d’accès à un service, quel qu’il soit.”

passbolt nous sert à stocker les mdp, mais chacun a le sien pour les divers service auxquels on accède, le seul “partage” c’est quand l’admin nous crée un compte sur un des services / plateformes.

dans l’idéal il faudrait qu’une fois partagé, l’admin n’y ait plus accès, et que l’utilisateur le change à la première connexion, comme ça le transfert à été fait de manière “totalement” sécurisée (c’est pas un post-it ni un mail) et il n’y a plus de partage de mdp.

je suis preneur de toute idée / méthode pour renforcer la sécurité des accès.

à mon avis on peut pas avoir chaque utilisateur qui va créer lui-même son propre accès pour ensuite demander à l’admin de lui filer les bons droits, (ne serait-ce que pour une uniformité des logins et savoir à qui supprimer les accès lorsqu’un utilisateur n’a plus à accéder à un outil), sans parler des outils qui ne permettent pas de créer de compte si c’est pas un admin qui le fait.

ubuntu est pratique et permet de créer un compte en demandant de créer un mdp à la première connexion (ça doit pas être le premier ni le seul à le faire), c’est pratique quand on installe un poste, mais ça existe pas partout

#7

Ou pire, des outils qui ne permettent toujours pas de gérer plusieurs comptes, et donc rendent hélas indispensable cette mauvaise pratique qu’est le mot de passe partagé…

Sinon, pour le cas où l’admin doit créer le compte, ce qui se fait dans ma boîte c’est qu’il crée un nouveau coffre Keepass, génère le password depuis ce coffre, puis envoie le coffre à l’utilisateur par mail et le mot de passe du coffre par SMS. Ça limite un peu le risque que quelqu’un intercepte le mot de passe. Idéalement ça se ferait même avec des clés publiques/clés privées (on a un outil pour ça en plus), mais trop de gens n’ont pas initialisé leurs clés…

Par contre il reste toujours le problème de l’admin qui peut conserver le mot de passe (mais la méthode utilisée évite déjà qu’il le conserve accidentellement) si l’utilisateur ne le change pas immédiatement.

#8

A noter quand même que l’admin n’a pas besoin d’un compte user. C’est même le principe, un admin n’a que faire du MDP d’un autre compte : Il est déjà admin.

A part si il veut détruire des données en se faisant passer pour quelqu’un d’autres conserver un compte utilisateur ne lui sert à rien.

#8.1

Perso sur mes bécanes / réseaux, je n’utilise mes comptes root que quand nécessaire, le reste du temps je suis loggué en simple user. De par le fait que ça sépare virtuellement mes différents types de taches, ça évite parfois de faire des conneries

Ici et ailleurs, pour moi le compte admin est fait pour administrer, et l’admin devrait toujours avoir un compte utilisateur pour utiliser (que la langue française est bien faite ) le service.

) le service.

D’ailleurs sous linux on t’apprends souvent la bonne habitude à te loguer en tant que user, utiliser su (élévation de privilège pour une commande) quand nécessaire, et te loguer en root seulement quand tu as des taches “complexes” nécessitant une élévation de privilèges à accomplir.

#9

Evidemment, mais ça ne change rien à mon point : Quelqu’un qui a déjà un compte admin n’a “que faire” de conserver un compte user qu’il viendrait de créer.