En plein confinement, alors que l'AP-HP avait été victime d'une cyberattaque, un employé de Dedalus France – « leader européen en matière de solutions logicielles de Santé » – alertait les autorités pour faire colmater une faille importante en urgence. Licencié « pour faute grave », il nous raconte son histoire.

Moins d'une semaine après le début du confinement, L'Express révélait que l'Assistance publique – Hôpitaux de Paris (AP-HP) avait été la cible d'une attaque informatique nécessitant de « couper momentanément », le dimanche 22 mars, l'accès externe aux mails et à des outils de télétravail.

Le Parisien rappelait que dès janvier, Guillaume Poupard, patron de l'Agence nationale de la sécurité des systèmes d'information (ANSSI), l'avait prophétisé : « les attaquants n'ont pas d'éthique donc ils seraient capables d'attaquer les CHU au moment d'une crise quand nous avons besoin d'eux pour être sûr de récupérer une rançon ».

Trois jours plus tard, le 25 mars, un développeur web de 28 ans employé par Dedalus France identifiait une faille de sécurité susceptible de permettre à des personnes mal intentionnées d'accéder, en tant qu'administrateur, à plus de 150 infrastructures médicales, AP-HP comprise.

Il tenta d'abord d'alerter le directeur de la technologie et le PDG italien de son employeur qui, du fait de la pandémie, avaient d'autres priorités. Il contacta alors un haut responsable de la sécurité informatique du gouvernement qui, ayant assisté à l'attaque de l'AP-HP, prit la mesure du problème. Il demanda à Dedalus France de colmater la brèche en urgence. Dans la foulée, l'entreprise licenciait le lanceur d'alerte, « pour faute grave ».

L'enchaînement des faits, et l'incompréhension manifeste entre le développeur et son employeur, sont un cas d'école. Non seulement parce qu'il s'agit d'une entreprise traitant des données de santé – et donc sensibles – mais également parce que, quatre ans après l'adoption du RGPD, il ne devrait plus être possible de minorer à ce point les questions de cybersécurité. Surtout au regard du statut de l'entreprise.

Passée en quelques années de TPE à celui de multinationale cotée en bourse, ses process qualité en termes de sécurité informatique ne semblent pas avoir évolué en conséquence.

« Le premier fournisseur de logiciels de santé en Europe »

Pour comprendre cette histoire, il faut remonter à 1998, lorsque le dirigeant d'un laboratoire d'analyse médicale demandait à son fils, étudiant en informatique, de développer un intranet pour informatiser le traitement de ses dossiers, et « faciliter leur démarche Qualité ».

Deux ans plus tard, en 2000, ils créaient Netika, pour commercialiser leur logiciel auprès d'autres labos. En 2015, Netika se présentait comme « leader sur le marché français des logiciels de qualité pour les laboratoires d'analyses médicales ». Cette année-là, 2 500 établissements de santé publics et privés (dont l'AP-HP) utilisaient les outils de l'entreprise, qui se targuait alors d'occuper 60 % du marché de la biologie médicale.

En 2017, elle équipait 2 800 établissements, employait près de 70 personnes et revendiquait un chiffre d'affaires de 6 millions d’euros. Elle était rachetée près de 10 millions par Medasys, qui se présentait alors comme « principal éditeur et intégrateur français de logiciels médicaux pour établissements de santé, publics et privés », et revendiquait « plus de 44 % de parts de marché en France sur le segment des grands établissements CHU/CHR ».

Créée en 1980, Medasys avait déjà procédé à ce type d'« opérations de croissance externe ». En 2009, elle avait ainsi repris l’activité « Systèmes d’Information Hospitaliers » de Thales, et acquis Mega-Bus, l'un des trois principaux éditeurs de logiciels de gestion pour les laboratoires privés d’analyses médicales en France.

Depuis 2016, Medasys a par ailleurs pour actionnaire majoritaire le groupe Dedalus Italia, « leader en informatique de Santé, (et) l'un des leaders européens en matière de solutions logicielles de Santé », comptant 1 700 collaborateurs et présent dans 25 pays. En mars 2019, Medasys et ses filiales (Netika, DL Santé, Dedalus C&G, Mexys, Medasys Africa, Medhealth Maroc, Medasys Japan) changeaient de nom pour devenir Dedalus France.

Le but étant de « mieux relever le défi de la transformation des systèmes de santé (et) créer un acteur majeur capable d’avoir une approche globale dédiée aux Systèmes d’Information Hospitaliers ».

Une fuite de 4 Go de données, une autre de 1 400 emails...

Autodidacte, Arnaud D. (nous avons, à sa demande, pseudonymisé son nom) était recruté en avril 2018 par Netika en tant que développeur web « full stack ». Passionné de cybersécurité, il identifia assez rapidement plusieurs failles dans les logiciels et systèmes d'information de l'entreprise, puis des autres sociétés rachetées par Medasys, qu'il transmettait logiquement et régulièrement à ses supérieurs.

Une fuite de 4 Go de données sur un serveur et une autre de 1 400 emails de clients, accessibles depuis Internet et sans mot de passe dans les deux cas. Plusieurs failles de sécurité logicielles, aussi. Arnaud D. n'avait pas été recruté pour identifier les brèches de sécurité affectant les logiciels commercialisés par son employeur. Ses supérieurs n'en reconnurent pas moins, initialement, son expertise en la matière.

En mars 2019, à sa demande, Dedalus France prit ainsi en charge son déplacement aux GS Days, « journées francophones de la sécurité ». En novembre, il était de nouveau autorisé par sa hiérarchie à assister au Forum International de la Cybersécurité (FIC), « l'événement de référence en Europe en matière de sécurité et de confiance numérique ». Dans les deux cas, Dedalus lui demanda, en contrepartie, de rédiger une note afin de résumer ce qu'il y aurait appris, et ce qui pourrait concerner ou être utile à son employeur.

« J'ai accès à des comptes rendus médicaux qui ne sont pas les miens ! »

Dans le compte-rendu qu'il nous a transmis, Arnaud D. soulignait d'entrée que « l'un des principaux vecteurs d’attaque sont les interfaces Web (intranet, portail applicatif...) [qui] représente 33 % des attaques d’entreprises [en] 2019. C’est un choix idéal car les applications Web sont accessibles depuis partout dans le monde et les technologies et leurs vulnérabilités sont largement connues ».

En mai, deux particuliers alertaient l'entreprise au sujet d'une faille de sécurité affectant LaboConnect, un logiciel de Dedalus France permettant de consulter les résultats de ses examens de biologie. Tous deux professionnels de la sécurité informatique, ils venaient en effet de découvrir que « LaboConnect permet à n'importe quel utilisateur connecté d'accéder à l'ensemble des ordonnances ainsi qu'aux résultats hébergés sur la plateforme », comme l'expliquait l'un d'entre eux, dans un e-mail que nous avons pu consulter.

À l'image de ce que nous avions découvert l'an passé sur le serveur de l'assurance maladie, les dossiers médicaux des autres patients étaient en effet accessibles en modifiant l'identifiant présent dans l'URL de consultation des examens médicaux.

« En voulant récupérer mes résultats d'analyse en ligne via votre site, déplorait l'autre utilisateur, j'ai remarqué qu'il s'agissait d'un fichier PDF dont l'URL est : https://laboconnect.com/[...]&docId=XXXXXX. Problème : en remplaçant XXXXXX par à peu près n'importe quel nombre, j'ai accès à des comptes rendus qui ne sont pas les miens, comportant des données médicales sensibles ! ».

Informé du fait que la faille avait été rapidement colmatée, le DG de Dedalus France répondait par courriel : « Peut-on impliquer l'ingénieur qui est fan de sécurité ? », évoquant implicitement Arnaud D, afin qu’il effectue un « test de sécurité ». Arnaud D. l’a alors réalisé et nous l’a transmis. Il y relevait quatre failles « importantes ».

« J'ai pu accéder à tous les mdp par défaut »

En juin 2019, Arnaud D. découvrait que le wiki de l'intranet de l'entreprise était accessible à n'importe qui, y compris depuis l'extérieur. Si les articles n'étaient accessibles qu'aux seules personnes connectées, « tout le monde peut créer un compte et accéder à absolument tout le contenu », comme il l'expliquait alors par mail à ses supérieurs.

« J'ai testé en créant le compte "test" et "bidule" et j'ai pu accéder à tous les articles qui contiennent beaucoup d'informations très sensibles (et les modifier), mdp par défaut, adresse ip, configuration VPN... Il faudrait limiter les accès assez rapidement ». Dans la foulée, la création de compte avait été bloquée.

Il découvrait également que n'importe qui pouvait accéder à l'extranet, depuis le web, en utilisant « test:test » comme identifiants. Ce qui permettait notamment d'accéder aux tickets ouverts par les hôpitaux et laboratoires clients de Dedalus, où figuraient entre autres leurs identifiants et mots de passe de téléadministration TeamViewer.

En septembre, il faisait venir un responsable de l'ANSSI pour une « formation interne » de « sensibilisation (à la) cybersécurité » à dix de ses collègues, dont huit supérieurs hiérarchiques. Sur la feuille d'émargement, que nous avons pu consulter, Arnaud D. était présenté comme « formateur », aux côtés du responsable de l'ANSSI.

« N'importe qui peut accéder à toutes les données de nos clients »

Cherchant à faire reconnaître et valoriser ses compétences et son expertise en la matière, Arnaud D. écrivait à la DRH, en novembre 2019, afin de bénéficier d'une évolution salariale et de faire figurer « un titre de sécurité informatique sur ma fiche de poste 2020, ainsi qu'une rémunération reflétant mon niveau d’expertise ».

Dans un email qu'il nous a transmis, il listait à ce titre les 142 « actions (et) signalements de cybersécurité » qu'il avait effectué depuis son recrutement, un an et demi plus tôt. Au-delà du test de LaboConnect diligenté à la demande du DG, il détaillait également celui de leur CRM Intranet, qui avait mis en évidence « de gros problèmes de sécurité pouvant compromettre notre sécurité et celle de nos clients », ou encore la « mise en évidence de problèmes de sécurité » dans plusieurs de leurs logiciels et serveurs.

Il rappelait que « mon manager a reconnu mes compétences en sécurité informatique et m’a octroyé deux jours par mois pour effectuer de l’amélioration continue en sécurité informatique ».

En décembre, il alertait sa hiérarchie : « n'importe qui peut recopier le code source du nouvel extranet », qui était accessible sur le web. « Heureusement que je l’ai vu, si une personne avait eu accès au code source il aurait pu récupérer les identifiants d’accès à l’API de l’intranet et accéder à toutes les données de nos clients ».

Début janvier, il les alertait de nouveau au sujet de trois autres vulnérabilités. La première permettait, à partir de quelques mots clefs sur Google, de retrouver « une grande partie des serveurs de résultats de [ses] clients ». La seconde d'accéder, sur ces serveurs, à des répertoires non protégés.

La troisième de s'y connecter, en root, grâce au « mot de passe par défaut » largement documenté dans leurs procédures internes. « Connu par tous », il figurait sur le wiki qui avait longtemps été accessible depuis le web et qu'il venait, quelques mois plus tôt, de protéger. Or, ce mot de passe, non content d'être « constitué de six consonnes en minuscules », n'avait en outre pas été modifié entre temps.

« Deux ans maintenant que je corrige des failles critiques »

Mi-janvier 2020, il venait aux nouvelles de sa demande d'évolution vers un poste de « pentester », arguant du fait que « le CTO a confirmé que je devais mettre à profit mes compétences de sécurité avec le RSSI » (responsable de la sécurité des systèmes d'information). Il soulignait qu'il venait de lui signaler une « fuite de 4 giga-octets de données » et une autre « de 1 400 emails de clients », toutes deux sur des serveurs accessibles sans mot de passe.

« La nature des problèmes ci-dessous, dans les mains de personnes malveillantes aurait pu être très préjudiciable au niveau du groupe », relevait-il : « J'aimerais faire profiter au groupe de mon expertise cybersécurité de manière reconnue, cela fait déjà presque deux ans maintenant que je corrige des failles critiques. La sécurité informatique est quelque chose de très important aujourd'hui dans le domaine de la santé, en tant que leader européen nous sommes une cible évidente ».

En réponse, la DRH rappelait lui avoir déjà expliqué, lors de leur entretien de décembre, que : « le RSSI venait d'être nommé (deux jours auparavant), je t'ai donc indiqué qu'il lui fallait prendre la pleine mesure de sa mission puis identifier les besoins pour la mener à bien », et qu'« il était bien trop tôt » pour valider sa demande d'évolution.

Elle le remerciait pour ce qu'il avait fait jusque là en termes de sécurité, mais ne l'invitait pas moins à : « te concentrer sur les objectifs définis par ton manager, et te canaliser sur les sujets sur lesquels tu es attendu ».

« Ça les dérangeait que je pointe du doigt ce qui n'allait pas »

Après avoir été rappelé à l'ordre par l'un de ses N+1 de sorte qu'il se concentre sur son travail « plus assidument », qu'il respecte le pointage de son emploi du temps, et cesse donc de traquer les failles de sécurité, Arnaud D. faisait une nouvelle découverte, début février. Dedalus venait de nouveau de racheter une entreprise.

Au vu du nombre de failles qu'il avait précédemment identifiées, Arnaud D. chercha à s'assurer qu'elle ne pâtissait pas, elle aussi, de tels problèmes de sécurité. Découvrant là encore des serveurs non protégés, il alerta aussitôt sa hiérarchie, en mettant le PDG et le RSSI (notamment) en copie.

Fin février, dépité de voir que ses « alertes » en interne, n'étaient pas écoutées, il envoyait au CTO italien de Dedalus le fichier Excel où il avait répertorié l'essentiel de ses découvertes. Sur 78 failles de sécurité, 65 étaient exploitables depuis le web. 20 avaient été corrigées, 20 étaient estampillées « à faire », 38 ne l'avaient donc toujours pas été.

Ce mail fut la goutte d'eau. Dedalus lui proposa en effet dans la foulée de signer un protocole transactionnel au motif, explique Arnaud D., que « ça les dérangeait que je pointe du doigt ce qui n'allait pas, car la sécurité n'est pas mon job de "développeur" et ce n'est pas le focus de la direction ».

Dans son article 1, le protocole précisait que « le salarié maintient qu'il y a des risques de piratage et de failles dans les systèmes Dedalus et confirme qu'il est dommageable que la société ne crée pas de poste à ce titre. La société confirme qu'elle dispose de systèmes de sécurisation et qu'à ce jour, elle n'a pas de poste à créer pour permettre au salarié d'exercer sur ce métier ».

Une clef privée accessible sur un intranet non protégé

Début mars, il prenait attache avec un haut responsable gouvernemental en charge de la cybersécurité qu'il avait rencontré lors d'un salon l'an passé afin de lui exposer la situation. Se présentant comme un « lanceur d'alerte », il lui expliqua : « en tant que réserviste cyberdéfense, je suis totalement abasourdi » par les réponses des responsables. Il demanda s’il pouvait être mis en relation avec « une personne au sein du gouvernement pour faire comprendre à la direction [de Dedalus, ndlr] l'importance de la cybersécurité ».

Ce dernier le renvoya à un haut fonctionnaire de défense et de sécurité (HFDS), responsable de la cybersécurité au sein d'un ministère, qui répondit au lanceur d'alerte qu'il allait demander à ses équipes de vérifier, et qu'il protégerait son anonymat. Le 16 mars, du fait du confinement et du peu de perspectives d'embauche, Arnaud D. préféra finalement dénoncer le protocole transactionnel.

Le 22 mars, il découvrit que l'AP-HP faisait l'objet d'une cyber-attaque. Puis que l'AP-HP figurait au nombre des clients de Dedalus et que plusieurs de ses serveurs étaient répertoriés sur shodan.io, le moteur de recherche des appareils connectés. Or, la clef privée (.rsa) permettant d'obtenir un accès root à l'ensemble des autres serveurs de son employeur se trouvait dans une sauvegarde inopportunément accessible sur l'intranet (non protégé) de l'entreprise, ainsi que sur un autre serveur de Netika à l'étranger.

« Un peu plus de 150 structures vulnérables »

Arnaud D. téléchargea, depuis son poste de travail et donc sans chercher à se cacher, la clef privée utilisée pour accéder aux serveurs de Dedalus, afin de vérifier si c'était la même que celle qu'il avait trouvée via shodan. Elle n'avait pas été changée, l'ensemble des serveurs de Dedalus étaient donc à haut risque.

En urgence, il tenta d'alerter le CTO et le PDG italien du groupe, en vain : du fait du confinement, ils avaient d'autres urgences et problèmes à régler. Arnaud D. recontacta donc le haut fonctionnaire avec qui il avait échangé. Comme le narre sa notification de « licenciement pour faute grave », le DG de Dedalus France fut de fait contacté dans la foulée par « le Pôle Cybersécurité du gouvernement », de sorte de colmater la brèche, en urgence.

Dans un courrier qu'il lui a adressé (et que nous reproduisons, anonymisé), le haut fonctionnaire – qui n'a pas répondu à nos questions – confirme que « c'est uniquement après avoir alerté ses supérieurs sans succès qu'il a décidé de lancer l'alerte », mais également qu'au-delà du serveur de l'AP-HP affecté, « une autre recherche nous a permis d'identifier un peu plus de 150 structures vulnerables ».

« Un acte de "non-assistance à personne en danger" »

Dedalus n'en a pas moins décidé, depuis, de le mettre à pied à titre conservatoire puis de le licencier « pour faute grave ». Son attestation de licenciement, que nous avons pu consulter, détaille trois raisons.

D'une part : « malgré nos demandes de vous conformer à votre contrat de travail en restant focalisé sur le métier et les missions pour lesquels nous vous avons recruté, vous n'aviez d'autre souhait que d'être affecté sur une activité en Cybersécurité ».

D'autre part : « malgré nos demandes réitérées de vous atteler à rester dans le cadre de la mission définie par vos managers, vous avez en date du 25 mars 2020 outrepassé leurs directives et portez atteinte à l'entreprise ». Et ce, alors même que ces managers ont « instamment demandé de consacrer 100 % de votre temps de travail à développer conformément à la mission pour laquelle vous avez été recrutée » (nous avons laissé les fautes telles que présentes dans son attestation).

Enfin, pour ne pas avoir informé son entreprise au préalable. Dans le compte-rendu de son entretien préalable à sa mise à pied à titre conservatoire, il explique que faute d'avoir « été pris au sérieux lors de ses précédentes alertes, il voulait donc informer des personnes "plus hautes" dans la hiérarchie ». Ce pour quoi il avait d'abord tenté de contacter le CTO et le PDG italiens du groupe avant d'alerter, au vu de l'état d'urgence, le haut fonctionnaire.

Dedalus lui reproche enfin d'avoir « délibérément fait une fausse déclaration sur [sa] réelle activité, ce qui dans une période de télétravail est intolérable puisque cette dernière bafoue le principe même de confiance et du principe de loyauté, base de la relation de travail ». Arnaud D. avait en effet téléchargé la clef privée sur le réseau interne, « entre 11h40 et 11h48 », alors même qu'il avait déclaré sur la feuille de pointage avoir effectué, de 9h50 à 12h, les tâches qui lui avaient été assignées.

«Lors de l'entretien, précise la notification de licenciement, vous nous avez déclaré que pour vous, la recherche de cette potentielle faille était un acte de bienveillance considérant que vos managers n'appréciaient pas à sa juste valeur le risque que vous remontiez, ce qui était assimilable à un acte de "non-assistance à personne en danger", pour reprendre vos termes ». Des arguments qui « ne nous ont pas permis d'envisager une autre décision que de vous notifier votre licenciement pour faute grave ».

« Seuls les tickets portant sur les fonctionnalités qui rapportent de l'argent sont traités »

Sous couvert d'anonymat, un autre ex-salarié témoigne :

« Dès qu'il y a des problèmes de sécurité, ils ne nous disent rien, les développements sont mis en "privé" pour que ça ne s'affiche pas chez le client et qu'ils apprennent l'existence de failles, mais personne ne les traite. Au boulot ils font tout pour qu'on en sache le moins.

Ils font pas forcément les mises à jour, travaillent avec de vieilles technologies, à l'ancienne. À chaque fois qu'on propose des améliorations techniques ou de sécurité, on nous répond que c'est pas ça qui paie, alors qu'ils ont des contrats de maintenance.

Et seuls les tickets portant sur les fonctionnalités qui rapportent de l'argent sont traités. Et même quand des failles sont corrigées, c'est pas déployé. Les nouveaux clients bénéficient de la mise à jour, mais pas les anciens ».

« Il serait dommage de chercher à ternir l'image du groupe »

Notre enquête nous a par ailleurs permis de découvrir que, quatre mois après que Dedalus ait pourtant été invité à corriger la faille de sécurité que le lanceur d'alerte avait identifié, une clef privée (.rsa) était encore accessible cet été sur un autre serveur non sécurisé.

Nous avons donc contacté l'ANSSI afin de lui notifier la vulnérabilité, comme le permet l'article 47 de la loi pour une République numérique, afin qu'elle alerte Dedalus et qu'elle puisse éventuellement parer à d'autres problèmes de sécurité pouvant concerner des données de santé.

Contactée, Dedalus n'a pas voulu répondre à nos questions détaillées et circonstanciées (que vous trouverez plus bas) sur l'absence de RSSI ou de procédure de protection des lanceurs d'alerte notamment, préférant botter en touche, et nous accuser de « chercher à ternir l'image » du groupe :

« Dans un contexte sanitaire aussi grave, les enjeux de notre Groupe demeurent d’accompagner au mieux nos clients et, bien évidemment, de renforcer leur confiance. La place de la sécurité ne cesse de s'accroître et nous y sommes particulièrement attentifs. Nous sommes également bien entendu à l’écoute des conseils et recommandations que nous pouvons recevoir, qu’ils émanent de sources internes ou externes.

Concernant Monsieur D., les motifs de la rupture du contrat de travail n’ont pas de lien avec une situation ou un rôle de lanceur d’alerte. Lorsque nous avons décidé de mettre un terme à notre collaboration, nous avons pris cette décision sur la base de faits précis. Il s’agit d’éléments confidentiels sur lesquels nous ne pouvons échanger avec vous. Monsieur D. a saisi le Conseil de Prud’hommes, comme le droit le lui permet, et cette instance jugera en fait et en droit du bien-fondé de ce licenciement.

Nos équipes et notre entreprise ont été extrêmement mobilisées dans le cadre de la crise du COVID et il serait dommage de chercher à ternir, à partir d’un fait extrait de son contexte, l’image d’un Groupe dont la principale et unique mission est de fournir les meilleures solutions dans un domaine aussi sensible que la Santé ; environnement particulièrement encadré et certifié par différentes normes réglementaires, dans lesquelles nous évoluons depuis de nombreuses années. »

La manière dont Dedalus semble avoir géré les problèmes de sécurité de ses filiales est d'autant plus incompréhensible que, non contente de se présenter comme « leader européen en matière de solutions logicielles de Santé », elle est également devenue un mastodonte financier, bien loin de la petite entreprise familiale qui avait initialement embauché Arnaud D.

En l'espace de trois ans seulement, elle est en effet passée du statut de PME de 70 salariés à celui de filiale d'un groupe mondial de plus de 5 500 collaborateurs, « dont environ 2 000 uniquement dans la R&D », générant « plus de 700 millions d'euros de chiffre d'affaires », mais sans pour autant que les moyens et process, en termes de cybersécurité, ne suivent cette hypercroissance.

+136 % de chiffre d'affaires

Cotée en bourse au Compartiment C (qui réunit les entreprises dont la capitalisation boursière est inférieure à 150 millions d'euros) d’Euronext Paris, l'entreprise qui avait racheté Netika, Medasys, annonçait un chiffre d'affaires de 18 millions d’euros en 2017, et de 29,4 millions en 2019, ses effectifs passant de 146 à 259 employés.

À l'occasion d'une offre publique d'achat (OPA) simplifiée lancée fin juin par Dedalus Italia – actionnaire majoritaire de Medasys – en prévision d'une fusion absorption d'Agfa France par Dedalus France, on apprenait par ailleurs qu'en incluant ses filiales, le chiffre d'affaires de Dedalus France était passé de 23,4 à 55,2 millions d’euros.

D'après un audit annexé à l'OPA, cette progression de 136 % en deux ans « s’explique principalement par l’effet en année pleine de l’acquisition de Netika en juillet 2017 et à l’entrée dans le groupe Dedalus, en octobre 2018, des sociétés DL Santé et Infologic-Santé (leader en France dans les solutions d’anatomopathologie et de génétique), ainsi que par l’entrée dans le Groupe, en juillet 2019, de la société WEB100T (société d’édition de logiciels de gestion médico-administrative et médicale dédiés aux établissements de santé principalement privés) ».

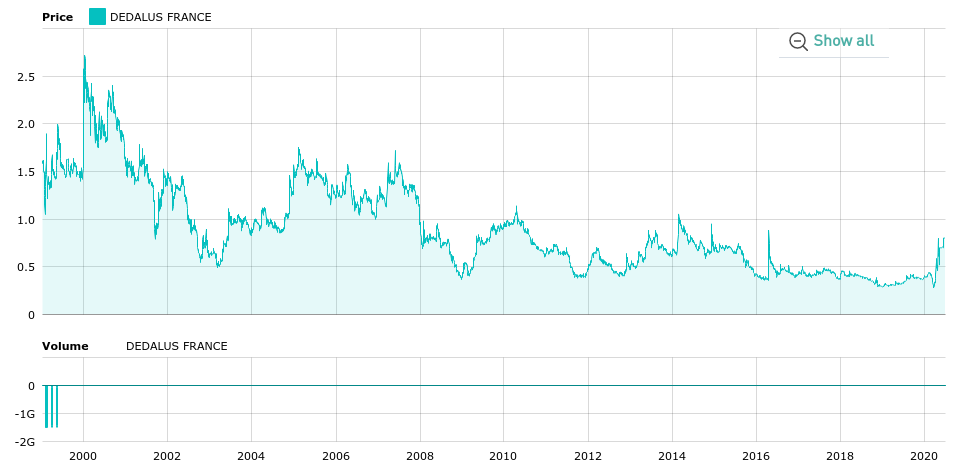

Pour autant, le cours de son action a régulièrement baissé depuis son introduction en Bourse fin 1998 :

« Un objectif clair : asseoir notre réputation en tant qu'"entreprise citoyenne" »

Sur son site web, le groupe Dedalus se présentait en juin comme « le premier fournisseur de logiciels de santé et de diagnostic en Europe et l'un des plus importants au monde », employant plus de 3 400 collaborateurs « hautement qualifiés », et disposant de « la plus grande équipe de logiciels de R&D du secteur en Europe avec plus de 1 100 personnes », travaillant pour « plus de 5 000 hôpitaux et 4 800 laboratoires à travers le monde ».

Ce 21 juillet, Dedalus, qui revendiquait être « un des leaders mondiaux des logiciels pour le secteur de la santé » annonçait l'acquisition de l'activité Healthcare Software Solutions de la multinationale américaine DXC Technology, faisant de Dedalus « un acteur mondial dans le domaine des solutions logicielles hospitalières et diagnostiques ».

Une acquisition qualifiée de « pas décisif vers la consolidation du marché européen et mondial » par Ardian (ex-AXA Private Equity). Cette société française de capital-investissement, qui avait acquis 60 % de Dedalus en 2016, en détient aujourd'hui 75 %. « Avec 100 milliards de dollars gérés et/ou conseillés en Europe, en Amérique et en Asie », et plus de 150 entreprises en portefeuille, Ardian est l'« un des leaders mondiaux de l’investissement privé ».

Sa présidente, Dominique Senequier, figure depuis plusieurs années dans le top 20 du classement de Forbes des femmes les plus puissantes du monde. Sur LinkedIn, Dedalus France précise prévoir d'« investir en R&D plus de 80 millions d’euros sur les cinq prochaines années », afin de répondre « à un objectif premier : positionner le patient au cœur du Système d’Information Clinique ».

En mai dernier, elle employait « 400 collaborateurs », et explique sur son site web que son métier est de permettre aux établissements d'« optimiser et de fiabiliser les processus médicaux dans une logique de sécurité patient, de performance et de maîtrise des coûts ».

Sa page « démarche qualité » précise que « nos solutions répondent sur l’ensemble des points exigés par la norme, à savoir : traçabilité, confidentialité, sécurité, intégrité, interopérabilité, disponibilité ». Mais également, en terme de responsabilité sociétale de l'entreprise, que « la mise en place de politiques responsables nous permet de cibler un objectif clair : asseoir notre réputation en tant qu'"entreprise citoyenne" ».

Vers une saisine du Défenseur des droits

Faute de réponse, difficile de savoir si Dedalus a, à ce jour, mis en œuvre la procédure de protection des lanceurs d'alerte. Une protection pourtant prévue par la loi dite Sapin II de 2016 « relative à la transparence, à la lutte contre la corruption et à la modernisation de la vie économique ».

Elle dispose notamment qu'« un lanceur d'alerte est une personne physique qui révèle ou signale, de manière désintéressée et de bonne foi (...) une menace ou un préjudice graves pour l'intérêt général, dont elle a eu personnellement connaissance ». Mais également que « tout salarié ayant signalé une alerte, dans le respect des conditions prévues par la loi, ne pourra faire l’objet d’une procédure de licenciement » dès lors que « le signalement d'une alerte est porté à la connaissance du supérieur hiérarchique, direct ou indirect, de l'employeur ou d'un référent désigné par celui-ci », comme Arnaud D. dit l'avoir fait.

La loi précise en outre qu'« en l'absence de diligences de la personne destinataire de l'alerte mentionnée (...), celui-ci est adressé à l'autorité judiciaire, à l'autorité administrative ou aux ordres professionnels. En dernier ressort, à défaut de traitement par l'un des organismes mentionnés au deuxième alinéa du présent I dans un délai de trois mois, le signalement peut être rendu public ». Ce que Arnaud D. dit avoir précisément respecté et mis en œuvre.

On ne sait si Dedalus a mis en place les « procédures appropriées de recueil des signalements émis par les membres de leur personnel ou par des collaborateurs extérieurs et occasionnels sont établies par les personnes morales de droit public ou de droit privé d'au moins cinquante salariés » instaurées par cette loi.

Soutenu par la maison des lanceurs d'alerte, pour qui son cas est « exemplaire », Arnaud D. s'apprête aujourd'hui à saisir le Défenseur des droits. Et s'il a depuis retrouvé un poste de développeur, il aimerait toujours pouvoir évoluer vers la cybersécurité.

Voici la liste des questions que nous avions posées à Dedalus :

- "Leader en informatique de Santé", Netika/Medasys/Dedalus sont censés aborder "by design" et "by default" les questions de sécurité et de confidentialité des données informatisées (au vu de la loi informatique et libertés, du RGPD, ainsi que du caractère particulièrement sensible des données de santé que vous traitez); pourquoi avoir attendu décembre 2019 pour nommer un RSSI @Netika/Medasys ?

- Qui y était, préalablement, en charge des questions de cybersécurité ?

- Comment expliquez-vous que ses supérieurs aient par la suite, en début d'année, demandé à Arnaud D. d'arrêter de chercher d'éventuels problèmes de cybersécurité dans vos systèmes, infrastructures et logiciels, alors qu'il avait pourtant et préalablement réussi à identifier (et dûment notifié à sa hiérarchie) plus d'une centaine de failles avérées ou potentielles ?

- Avez-vous mis en place un dispositif de protection des lanceurs d'alerte, comme le prévoit la loi dite "Sapin 2" ?

- Pourquoi n'avez-vous pas accordé le statut de "lanceur d'alerte" à Arnaud D. alors que vous avez bel et bien corrigé la faille de sécurité que le CERT de l'ANSSI avait estimée suffisamment grave pour vous la notifier et vous demander de la corriger dans la foulée ?

- Quelles mesures avez-vous prises depuis que le pôle cybersécurité du gouvernement vous ait alerté du fait que cette clef privée .rsa était accessible sur un serveur non protégé ?

- Avez-vous pu déterminer si la faille de sécurité avait été exploitée ? Et l'avez-vous notifié à la CNIL ?

- Comment expliquez-vous que, 3 mois après, une autre clef privée .rsa était elle aussi toujours accessible, ainsi qu'un répertoire non protégé, sur un autre serveur, en juillet dernier (ce que nous avions alors notifié au CERT de l'ANSSI, qui nous a dans la foulée confirmé vous avoir alerté à ce sujet, la faille ayant de fait été corrigée immédiatement après) ?

- Quels sont les moyens, procédures et dispositifs mis en place par Dedalus pour vérifier que les enjeux et problèmes de cybersécurité et de protection des données personnelles sont dûment pris en compte par les (nombreuses) entreprises qu'elle acquiert (et a acquises ces dernières années) ?

Commentaires (59)

#1

Hé bé… Je sens que les Prud’hommes vont se régaler avec cette histoire.

Y’a beaucoup trop de cas de soit-disant “lanceurs d’alertes” qui ne sont en fait que des glands qui cherchent à se victimiser. Mais là, je crois qu’on a un beau cas réel et documenté d’un gars qui a vraiment fait un boulot de lanceur d’alerte dans les règles et qui s’est fait jeter pour ça.

Dans une boite de softs médicaux en plus.

J’espère que ce groupe se fera secouer les pruneaux et qu’il sera condamné a verser un beau chèque à Arnaud D

#1.1

pas forcément simple. Si la personne n’a pas travaillé sur son travail c’est en effet une faute grave (après rappels à l’ordre via un blâme).

Par contre lancer une alerte sans “piétiner” sur son travail aurait été sans problème (la lettre de licenciement joue sur cela).

#2

Le questionnaire en bas de page fait plaisir.

#3

Franchement, faut avoir du courage pour être lanceur d’alerte…

#3.1

Franchement, quand t’es développeur en 2020, tu peux te permettre sereinement ce genre de choses. Le mec met son cv sur internet et reçoit 1 coup de fil toutes les 5min.

#4

Merci pour l’article.

Il ne reste pas beaucoup d’autres solutions que d’afficher ces entreprises sans éthique.

Pas besoin de chercher des complots, les actions sont commises sans se cacher: t’es lanceur d’alerte, au mieux tu es licencié, au pire traîné en justice…

#5

Ouai, et pas qu’un peu !

Je viens d’apprendre qu’il existait une Maison des Lanceurs d’Alerte. Je trouve que c’est une excellente idée, c’est … rassurant, de mon point de vue.

#5.1

Il y avait des maisons des jeunes avant.

#5.2

Ah cool, connaissais pas. C’est une super initiative!

Et j’ai l’impression que l’auteur de l’article est chaud bouillant sur le sujet

“Si vous voulez témoigner ou me contacter de façon sécurisée (voire anonyme), le mode d’emploi se trouve par là “

Merci Jean-Marc pour cet article et vive les lanceurs d’alertes!

#5.3

C’est précisé à chaque fin d’article de JMM ;)

#6

eh ben… si être une “entreprise citoyenne” signifie ne pas respecter ses contrats de maintenance et faire l’autruche sur les problèmes de sécurité, je préfère encore me tourner vers des entreprises “normales”…

#6.1

ouais mais si sa paye pas pourquoi se faire chier, je me demande si les gafa ont aussi ce genre de raisonnement

#6.2

Citoyenne sa veut dire les clés son sur le net n’importe qui peut y accéder

#7

demandé une augmentation de salaire et un nouveau poste grace a son expertise, j’ai eu tenté j’ai fini dehors aussi :). J’ai passé un diplome sur mon temps libre j’en parle au RH, réponse : mais tu n’en n’a pas besoin dans ta fiche de poste (mouais)-> pas d’augmentation -> pas d’evolution de poste -> 3 mois après dehors. Petite erreur stratégique de sa part je pense, et de la mienne aussi.

Je salut ce devellopeur, avertir une administration ce n’est pas anodin et il n’a jamais laissé tombé et a suivi ce que en quoi il croit, je le classe au niveau de Claude Dartois de koh lanta , il meriterais la legion d’honneur voir chevalier de l’ordre du merite ou encore la medaille d’or de la defense national

, il meriterais la legion d’honneur voir chevalier de l’ordre du merite ou encore la medaille d’or de la defense national  (en plus on a un super article … )

(en plus on a un super article … )

et les grosses boite IT francaise ne me décoive jamais, comme d’habitude

#8

Franchement, entre le N+1 qui l’autorise explicitement à faire de la sécu 2j/mois + le fait qu’il a très certainement pondu quand même du code assez régulièrement pour prouver qu’il faisait son job un minimum, j’ai aucune inquiétude pour lui.

Sans compter que même si il ne codait pas autant qu’il aurait du, il bossait quand même pour l’entreprise.

Pour ce que j’en connais des prud’hommes, les seules choses qu’il a à faire, c’est de rassembler des élements factuels sur son boulot (projets, suivi des temps de travail, heures supp, appréciations diverses, notations, tous les mails qui indiquent qu’il a fait un truc bien ou qui le confirment dans son rôle de pentester, etc) et réfléchir au montant du chèque qu’il va demander.

Je lui conseille tout de même de prendre un avocat spécialisé, quelque soient les chances de réussite (même très hautes), c’est toujours mieux car le dossier est plus propre et le chiffrage mieux réalisé (et parfois bien supérieur à ce qu’on aurait demandé spontanément).

#8.1

Le chèque ? Avec les ordonnances Macron, si le licenciement est reconnu comme abusif pour deux ans d’ancienneté ce sera deux mois de salaires son licenciement ne rentrant pas dans les exceptions prévues.

#9

Je ne comprends pas les boites qui fonctionnent comme ça.

Bon après, je dis toujours qu’il vaut mieux se faire virer que démissionner… pour peu qu’on ne prenne pas trop à coeur le fait de se faire jeter (ce qui n’est pas toujours simple à supporter)

#10

C’est un joli cas d’école concernant la sécurité.

Ca serait parfait dans les formations de cyber-sécurité de ma boite où ca manque d’exemple.

#11

Question con, la CNIL ne devrait pas faire un petit passage chez eux pour vérifier si il respecte bien la RGPD aussi ?

Non parce que je sais pas s’il pourront être puni pour le “manquement caractérisé” de sécurisation.

Mais je suis pratiquement sur que le traitement des données personnelles (et ici sensible) doivent leur passer aussi un peu au dessus et là la CNIL pourra taper fort.

#12

La CNIL fait les gros yeux fort… parfois même une pichenette mais voilà quoi…

#13

Avec le RGPD, l’amende max c’est pas 4% du CA maintenant..? Ca ferait quand même dans les 2M d’amendes

#14

Ouais mais c’est la CNIL qui décide et actuellement, bien qu’elle ait la possibilité de taper fort, elle privilégie le “dialogue”… Elle a mis qq amendes mais c’était vraiment homéopathique

#15

Ils ne voulaient pas ternir l’image du groupe en cachant leurs merdes sous le tapis… Maintenant que le tapis a été retiré, ils vont faire quoi?

#16

Comme ils ont fait précédemment… S’assoir dessus

#17

Sauf que là ils risquent réellement de perdre des clients. Ca risque de leur faire un peu plus mal

#18

J’espère pour lui qu’il a gardé une trace de ses relances à ses supérieurs concernant les failles de sécurité trouvées.

Car en lisant l’article c’est surtout cela le noeud du problème: le rédacteur indique que ses supérieurs avaient d’autres chats à fouetter, il montre plein de documents, sauf le principal: la preuve qu’il a bien lancé une alerte en interne avant de la lancer en externe.

Si c’est le cas aucun soucis pour lui, il aura gain de cause, sinon…

#19

A moins que ça ne passe au journal de 20h, et encore… bof, ça reste une news de geek ^_^. Hélas on sait très bien que les concurrents font pareil avec la sécu.

Si les boites peu sérieuses étaient sanctionnées par leurs clients, ça ferait longtemps que plein de grosses sociétés auraient coulé (exemple geek : Sony ou Nintendo, qui ont fait absolument nawak avec les n° de CB enregistrés. Ca a fait la unes des sites geeks, mais personne ne boycotte ces boites pour autant. Osef, comme disaient les jeunes).

#20

Le marketplace parle, je trouve ça courageux.

Moi j’ai juste pris mes scripts persos dans un conteneur (j’ai du ajouter 2⁄3 lignes), je paye encore les pots depuis juin 2020 malgré avoir fait usage de bonne foi.

Alors la c’est pas lié a mon job et a mes activités d’auditeur/pentesteur sécu, en plus je savais contourner les systèmes, je pensais pas à mal, et puis au pire on prends des photos des écrans.

Lorsque l’on porte plainte, il faut présenter la charge, l’intention de nuire.

Hors ça me ronge cette affaire, plein de mauvais sang pour rien, le lendemain je supprimais mes scripts…

#21

Ces idiots on crus en forensic que je cachais des fichiers, en veracrypt regardez les dates dès que ça change le sous conteneur est détruit.

Je ne vais pas leur apprendre leur métier.

Bref je l’ai mauvaise, ça fait tâche mais je me rougis pas, je devrais même porter plainte.

#22

Si je veux cacher je fait un rot et clé symétrique sur clusters franchement…. Il attendent un Caesar…

#23

Moi ma question si je prends mes scripts, je peux les récupérer ?

Pour moi c’est un bien intellectuel, comme un livre.

#24

Face à des “juristes” il faut du cran et pas se laisser abattre.

Ils ont aucune manières, si je veux ternir il y a plein de dossiers que je peux ternir pas mes fichiers d’auditeur.

#25

Personnellement, je pense qu’en cas de faute ou plutôt fraude aussi grave, une société comme Dedalus devrait être purement est simplement démantelée.

Motif : atteinte grave délibérée à la sureté de l’état.

#25.1

Démanteler l’entreprise ça met dans la merde tout un tas d’employés qui n’y sont pour rien et les clients qui dépendent des produits.

Il faut sanctionner les personnes qui prennent les décisions. Si les chefs savent qu’ils risquent la prison, il accepteront beaucoup plus facilement de prioriser les tickets sécurité.

#26

Si vous avez votre bonne foi et raison, porter en justice.

Je vais faire la même chose.

Attention les conseils prudhommesque ne sont pas justice.

#27

Je soutiens qu’un script ou un code est de la composition.

#28

En France ça prends 20 ans.

#29

Il y a 20 ans on jouais des buffer overflow.

La justice est trop lente. Maintenant c’est des objets qu’on injecte

Les ministres laissent faire

#29.1

Pense à condenser ton propos plutôt qu’à spammer de multiples commentaires, merci

#29.2

Faudrait remettre les posts dans l’ordre aussi…

#29.3

Cet article est la base d’un pb de fond.

JM Manach va au bout de la question comme toujours, et merci à lui.

Après, je vous souhaite un parcours professionnel intéressant, vu vos compétences.

Cordialement, …

#30

C’est quand même un immense gâchis ce genre d’histoire, plutôt que de reconnaitre avoir des problèmes de sécurité et se remettre en question, la hiérarchie a préféré enterrer le sujet et continuer à faire comme d’habitude.

Trouver ce genre de profil qui s’investit dans son travail et donne de sa personne pour faire avancer les choses c’est tellement rare et ils l’ont jeté au orties pour avoir dérangé l’ordre établie, une honte

#31

Bravo pour cette enquête. C’est effarant de constater, preuves à l’appui, le mépris chronique de Dedalus pour les précautions les plus élémentaires de sécurité alors qu’il s’agit de données de santé. Cela pose aussi le problème du contrôle des prestataires: comment des failles aussi énormes (une clé privée qui donne un accès root publiée sur le net… quand même, c’est du lourd) ont pu passer à travers les mailles ? Je salue aussi le courage du lanceur d’alerte: il en a fallu pour ne pas baisser les bras et défendre l’intérêt général.

#32

Merci pour l’enquête et l’article.

Malheureusement, la réaction de l’entreprise ne me surprend pas tellement. La sécurité informatique passe après tout le reste depuis déjà de nombreuses années (et pour des raisons diverses et variées telles que le coût, le temps de mise en place, la gêne que cela peut provoquer pour les utilisateurs - méthodes d’authentification contraignantes…). Le petit épisode “Wannacry” il y a quelques années a un peu fait bouger les choses, mais sinon, tant que ce genre d’affaire ne sera pas médiatisée et sanctionnée en bonne et due forme, je crains fort que les choses restent ainsi encore pas mal d’années…

#33

Tant que les lanceurs d’alertes ne seront pas protégés physiquement et financièrement, c’est pas près de changer comme situation.

On les sacrifie sur l’autel de l’indifférence et on fait mine de pas comprendre pour quoi la situation ne change pas.

La volonté de changer les choses ne suffisent pas avec des mots il faut y mettre les moyens.

#34

Je ne pense pas. Ce que vous faites au boulot appartient à votre entreprise ou au client. C’est indiqué dans votre contrat de travail normalement

#35

C’est la même chose pour l’aérien. Si du personnel navigant, ou de maintenance est appelé à témoigner de manquement lors d’un procès d’accident : il est sur de perdre son emploi derrière. C’est un risque connu.

#36

“Les droits d’exploitation du code produit en qualité de salarié, pour le compte de l’employeur et pendant la durée de votre travail appartiennent à l’employeur (article L113-9 du CPI).

L’article L121-1 du CPI confère un « droit à la paternité ».

Pour faire simple : votre droit réside dans le fait de faire figurer votre nom dans la rubrique « crédits » du logiciel et dans les documents de communication le concernant.”

Légalement tu cèdes donc tes droits de propriété et ne peut donc pas les récupérer, hors exception définie dans ton contrat de travail (celui-ci faisant foi au dernier niveau).

Mais un juriste sera plus à même de confirmer.

#36.1

Le droit moral (paternité mais pas que) suffit à montrer que les arguments de l’entreprise sont incomplets.

#37

gros sujet, bel article, j’espère que l’éventuel jugement prud’homal sera intéressant. ou l’avis du DDD.

#38

Il me semblait qu’il était nécessaire d’avoir une habilitation pour gérer stocker des données de santé. C’est sur ce point que les services de l’état sont attendus. Si l’aphp les a toujours en tant que fournisseur, c’est grave.

#39

C’est partout la même chose.

Dans la société où je travail, on a mis responsable du stock un commercial qui ne sait même pas se servir d’un transpalette. Résultat j’ai un blame pour m’être expliquer avec lui sur l’absurdité d’une seule de ses décisions. 5 ans que je travail dans ce stock 7 heures par jours, et c’est moi qui ne comprend rien au job !

Un grouillaud de base qui la ramène, mais où va t’on Madame la marquise !!!!

#39.1

Malheureusement ce sont souvent les plus incompétents qui se retrouvent à des postes à responsabilité. Car les personnes compétentes à leur poste deviennent indispensables sur celui-ci. Alors que la personne incompétente… il faut la placer, encore plus si elle est diplômée. Les personnes compétentes rattrapent leurs erreurs.

Je le vois très bien, par exemple, dans mon métier de développeur avec des chefs de projet/commerciaux qui en grande majorité ne comprennent pas notre métier et prennent des décisions absurdes sur certains aspects, sans nous écouter. Au final c’est nous qui rattrapons leurs erreurs malgré nos avertissements…

Idem parfois entre développeurs selon le niveau hiérarchique.

C’est comme ça dans trop d’entreprises encore car on se base sur un niveau d’étude, des compétences théoriques, plus que sur l’expérience ou les compétences réelles (peu importe le diplôme).

Les mentalités changent petit à petit mais ça prend du temps.

#40

Je suis de tout cœur avec vous.

Il y a trop d’incompétences sur-évaluées.

#41

Merci pour cet article, mais bordel qu’est-ce que c’est triste…

Un groupe “mondial” ne peux pas se permettre de créer un poste dédié à la sécurité ?

Parce qu’apparemment chez eux ça doit faire un bon temps plein.

Mettre ça sur le compte de l’ignorance c’est trop facile, il le savent que la sécu c’est important, mais “ça dérange” ou “on s’en fout” ou “on a pas le temps” ou .

Comment tu peux payer les déplacements d’un employé pour des confs de sécu et ensuite ignorer les alertes de ce même employé ?

Ils ne méritent pas que ce mec bosse pour eux, j’espère qu’il trouvera un meilleur job dans le domaine de la sécurité.

#42

Il faut aussi que la personne nommée soit compétente pour ce poste. J’ai eu affaire au mien de responsable sécurité qui ne comprenait pas qu’on lui écrive avec une adresse externe à la boîte : ben oui quand on est en clientèle l’intranet n’est pas accessible.

Je lui écrivais initialement pour lui expliquer que les formations sécurité (format 2mn) qu’il nous obligeait de faire ne valaient rien..

#43

Je pense que l’entreprise n’a pas répondu à JMM car elle le fera lors des Prud’hommes. J’espère qu’il aura alors un compte-rendu par JMM.

Dans les évènements rapportés, je m’étonne qu’un tel leader n’est pas d’équipe dédiés à la sécurité +/- directement rattaché à la direction, surtout quand on travaille pour des Opérateurs d’Importance Vitale!!! Soit il n’y en effectivement pas, soit le salarié ne les pas contactés (par méconnaissance ou autres raisons).

#44

C’est pas une boîte, c’est une catastrophe…

#45

Ca me fait penser à la conf d’uncle Bob Martin “The Scribe’s Oath”: https://youtu.be/Tng6Fox8EfI?t=1754

En texte: https://blog.cleancoder.com/uncle-bob/2015/11/18/TheProgrammersOath.html

Il devrait une notion d’éthique en informatique au niveau des dév…

Un jour peut être dans un univers parallèle…

En l’état, dans une boite comme ça, une personne qui refuse d’implémenter / d’installer une fonctionnalité sans sécurité se faire virer à “juste titre”, et une personne qui suit les ordres sans se poser de question fera le boulot.

J’ “espère” juste qu’une boite comme ça est une exception.

En tant que “client”, ça serait bien de connaître les logiciels utilisés par un médecin sauf que je ne sais pas s’il n’y pas des effets négatifs pire.

Je vais finir par demander à placer des easter egg dans mes dossiers (bancaires|médicaux|etc…).

En cas de fuite, facile à trouver même si les données sont pseudonomisées…