Le prestataire OneLogin, qui fournit une solution de type SSO (Single Sign On), a confirmé avoir été victime d’une brèche dans ses défenses durant la journée du 31 mai. Les utilisateurs concernés, tous dans la région américaine, ont été avertis que leurs données ont pu être dérobées.

OneLogin est un service commercial permettant aux clients de disposer d’une solution complète de SSO et de gestion d’identité. Citizen, Condé Nast, Yelp, Zendesk, Dell, Pandora ou encore Pinterest y font appel. Les principales technologies utilisées sont le SAML (Security Assertion Markup Language), WS-Federation et OpenID.

Utilisé par plusieurs centaines d’entreprises, OneLogin est donc au carrefour de bien des services. Aussi, quand l’éditeur confirme qu’une attaque a bien eu lieu et que des données personnelles et autres informations ont pu être exposées, l'inquiétude est de mise. Quand on sait que OneLogin peut servir de gestionnaire de mots de passe à l’échelle d’une entreprise entière, on comprend la portée de l’incident.

Tous les utilisateurs aux États-Unis

On ne sait ni comment, ni pourquoi, mais des pirates ont réussi à s’emparer des clés Amazon Web Services de OneLogin. C’est en l’essence ce qu’explique l’éditeur dans un communiqué de presse. De là, ils ont utilisé les API AWS pour créer de nouvelles instances et partir à la découverte de l’infrastructure mise en place.

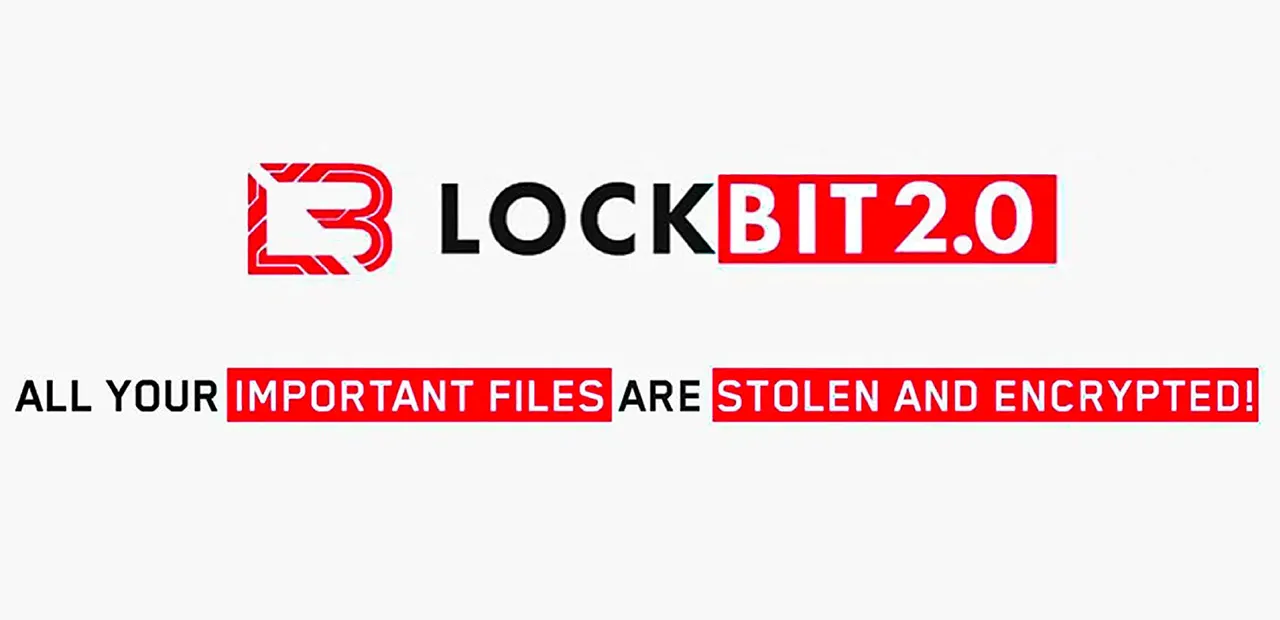

Une fois bien installés, les pirates ont pu accéder aux bases de données et récupérer des « informations sur les clients, les applications et divers types de clés ». Puis la sentence tombe : « Bien que nous chiffrions les données sensibles, nous ne pouvons pas écarter actuellement la possibilité que l’attaquant ait obtenu la possibilité de les déchiffrer ». En clair, les données ont été compromises.

Tous les clients de OneLogin situé dans la région États-Unis sont touchés. L’éditeur n’a pas indiqué combien de victimes étaient à déplorer, mais ceux qui sont considérés comme touchés ont tous reçu un email expliquant la situation.

Une longue suite d'actions à effectuer

Les entreprises concernées par la fuite de données vont avoir du pain sur la planche. Dans le mail qu’elles ont reçu, on trouve en effet une page de support (accessible uniquement aux clients) fournissant toute une série d’actions à réaliser pour remédier à la situation, et les administrateurs risquent d’y passer de longues heures.

Il va falloir ainsi commencer par une remise à zéro forcée de tous les mots de passe des utilisateurs, une action prévisible. La liste des étapes suivantes donne un aperçu de la situation :

- Générer de nouveaux certificats pour les applications utilisant la solution SSO en SAML

- Générer de nouveaux identifiants API via des jetons OAuth

- Générer et appliquer de nouveaux jetons pour les Active Directory Connectors et LDAP Directory Connectors

- Mettre à jour les identifiants API et OAuth utilisés pour se connecter à d’autres services d’annuaires comme G Suite, Workday, Namely et UltiPro

- Générer et appliquer de nouveaux jetons Desktop SSO

- Se débarrasser de toute information secrète qui aurait été stockée dans les Secure Notes

- Changer les identifiants utilisés pour l’authentification à applications tierces pour l’allocation de ressources (provisioning)

La liste continue, notamment avec le remplacement des informations sensibles et partagées RADIUS.

OneLogin cherche la cause de cette brèche

Dans son communiqué, l’éditeur indique évidemment qu’une enquête est en cours pour déterminer les moyens utilisés par les pirates pour s’introduire. OneLogin annonce par ailleurs travailler avec une société de sécurité indépendante, qui n’est pas nommée.

Comme toujours dans ce genre de cas, la société précise en outre qu’elle « travaille activement » à trouver les bons moyens pour que ce type d’incident ne se reproduise plus. Elle ajoute que les clients seront tenus informés des avancées dans ce domaine.

Les clients, justement, pourraient bien être échaudés. La fuite est particulièrement sérieuse, et ce n’est pas la première. En août 2016, un bug faisait apparaître les identifiants en clair dans le service Secure Notes.

Commentaires (16)

#1

Et on va apprendre qu’en fait sur un dépôt GitHub ouvert, le stagiaire avait commité les clés privées de leurs instances.

#2

Pendant que je mets les distrib Centos à jour ici, ca me réconforte de penser que certains passeront leur weekend sur la remise à plat de SSO de l’autre côté de l’atlantique.

Je savais que j’aurais dû faire cuistot :)

#3

Tiens, ma boite a lancé un reset forcé de mdp de tous les comptes des employés hier soir, je me demande si c’est lié

#4

J’ai très hâte de savoir ce qu’il s’est passé :popcorn:

#5

Pourquoi forcément le stagiaire  " />?

" />?

#6

#7

Encore une fois on se rend compte des bénéfices de la centralisation …

L’histoire des clés AWS, le problème proviendrait de chez One Login ou de chez Amazon Web Services ?

#8

#9

A quand une solution vraiment sécurisé et personnelle sans centralisation.

Du genre un boîtier générateur de login non connecté à Internet et non falcifiable et dont la méthode de login ne soit pas géré par l’administrateur.

#10

Genre un token RSA ?

#11

#12

Quand c’est pas le stagiaire c’est la faute au prestataire.

Remarque, c’est évident. Quand je vois les contextes clients où je suis passé, les internes se trompaient très rarement.

#13

C’est le principe de l’OTP (One Time Password).

#14

Ah d’accord, mais cela sert principalement pour une identification à deux facteurs non ?

#15

Celui qui a donné les clés AWS au stagiaire mérite bien son blame lui aussi

#16

InterNet a été conçu pour mettre l’intelligence en périphérie du réseau, c’est ce qui fait sa solidité ….

La centralisation des mots de passe chez un fournisseur externe n’est pas une solution viable car elle tend refaire du MINITEL tel qu’on l’a connu en France. C’est du MINITEL en HD, à 100Mbits, en million de couleurs, mais ça reste du MINITEL => si le serveur central tombe, tout le reste tombe et on n’a plus accès à rien.