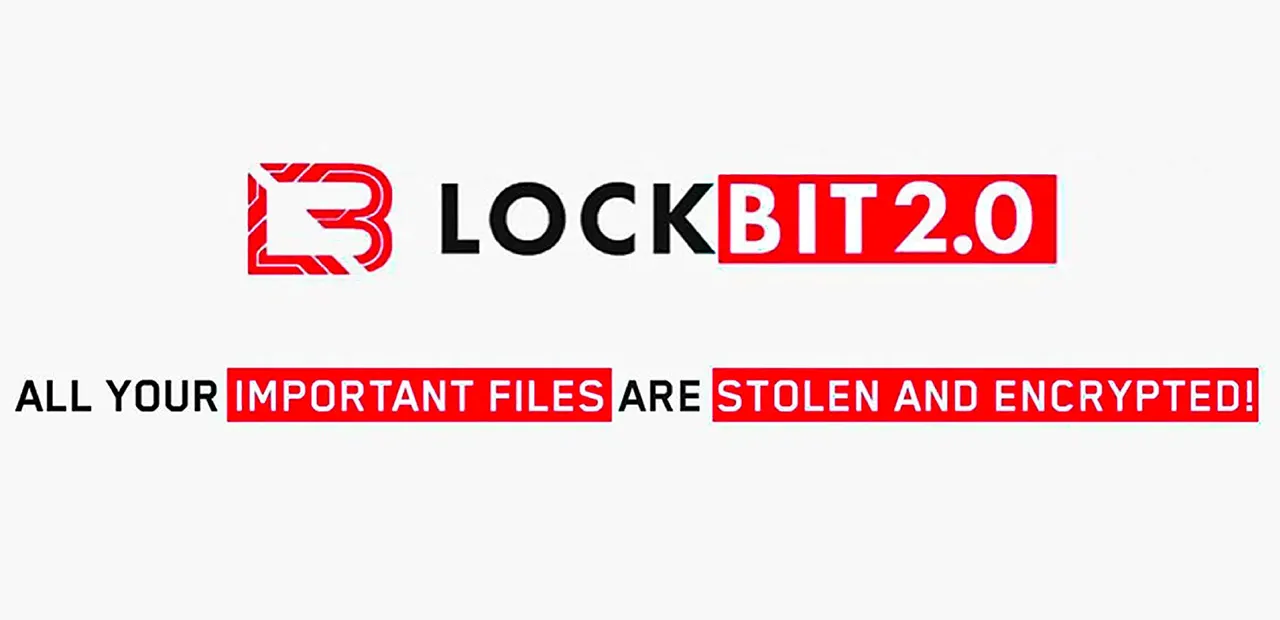

Un bug dans Cryptsetup permet sous Linux de contourner la demande de mot de passe quand l’unité de stockage a été chiffrée. La faille qui en résulte peut être exploitée aussi bien localement qu’à distance. Explications.

C’est un chercheur en sécurité espagnol, Hector Marco, qui a soulevé le lièvre. Celui-ci réside dans l’utilitaire Cryptsetup, très utilisé pour le chiffrement des disques durs et autres SSD, que ce soit sur des machines personnelles, des postes de travail ou des serveurs. Il est exploitable via LUKS (Linux Unified Key Setup), installé par défaut avec Debian et Ubuntu notamment. On le trouve donc sur de très nombreuses machines.

Votre machine est trop lente, réessayez

C’est en inspectant le processus de démarrage que Marco a repéré un souci. Lors de cette phase, un mot de passe est nécessaire pour continuer. Il sert à déverrouiller l’accès aux données chiffrées, la séquence de boot ne l’étant pas. Malheureusement, la gestion de ce mot de passe comporte une faille. Comme expliqué par le chercheur, Cryptsetup s’appuie sur plusieurs scripts de vérification de l’identifiant, et quand le nombre de tentatives dépasse trois (maximum par défaut), la séquence de démarrage relance la procédure d’authentification.

Cette erreur est engendrée par une mauvaise interprétation des actions par les scripts. Cryptsetup considère alors que la machine est lente et qu’elle a besoin d’un peu plus de temps pour laisser l’utilisateur taper son mot de passe en toute tranquillité. En tout, elle peut être relancée jusqu’à 30 fois sur un système de type x86, pour un total donc de 93 tentatives. Le chiffre grimpe même jusqu’à 150 fois sur une machine PowerPC, avec 453 tentatives en tout.

Au bout de la route, un shell et des droits root

Le souci ne serait pas si grave si Cryptsetup n’avait pas été, selon les propres mots du chercheur, « pensé par des développeurs, pour des développeurs », comme un grand nombre de produits du monde Linux. En cas de problème, le développeur trouvera des moyens de s’en sortir, via des outils spécifiques qui n’attendent que lui. Dans le cas de l’utilitaire de chiffrement, il s’agit d'une invite de commande (shell).

Cryptsetup, quand il arrive au bout des tentatives d’authentification, lance un shell Initrd avec des droits root. En d’autres termes, un utilisateur malveillant qui souhaiterait simplement y accéder n’a qu’à contourner les demandes. Pour ce faire, il n’a qu’à laisser la touchée Entrée enfoncée pendant environ 70 secondes. Les tentatives de mots de passe défilent alors et laissent place au shell et à ses commandes.

Localement ou à distance

Toujours selon le chercheur, le pirate qui aurait accès à la machine pourrait réaliser de nombreuses actions. Par exemple, placer un exécutable qui serait alors présent au démarrage pour provoquer plus tard une escalade des privilèges. Il serait même possible de remplacer le kernel.

Les données des partitions, même si elles sont chiffrées, pourraient être copiées vers un périphérique externe en vue d’une attaque par force brute plus tard. Ou plus simplement, le pirate pourrait effacer les données. Il reste que, si l'identification via Cryptsetup peut être contournée, le chiffrement des fichiers en eux-mêmes n'est pas directement affecté.

Cette attaque requiert un accès physique à la machine, mais Hector Marco précise qu’elle peut être exploitée à distance, notamment sur les serveurs cloud, où Linux est monnaie courante. Il ne donne par contre pas d’indication sur ce deuxième cas de figure.

Une faille simple à corriger, des patchs arrivent

Pour le chercheur, il est évident que ce shell ne devrait pas être présent, ou en tout cas pas dans la configuration par défaut, dans des systèmes conçus pour être exploités tels quels. Les besoins des développeurs ne devraient pas être prioritaires, et rien n’empêcherait une simple option d’être activée plus tard. Sans le shell, le problème de sécurité des mots de passe reste, mais devient nettement moins important, ne laissant finalement « que » 93 ou 452 tentatives selon les cas.

La faille de sécurité, estampillée CVE-2016-4484, est selon lui très facile à corriger. Il a proposé un correctif qui supprime le shell et provoque un blocage du processus de boot tant que le bon de mot de passe n’a pas été entré. On ne sait pas exactement si ce patch a été repris tel quel, mais un correctif a été implémenté dans la version 2:1.7.3-2 de Cryptsetup, même s’il ne s’agit pas encore de la branche stable. Comme l’indique BleepingComputer, le correctif a été diffusé le 7 novembre dans les mises à jour des distributions Debian, mais Canonical a repoussé sa diffusion, pour une raison encore inconnue.

Il faudra donc patienter la diffusion des correctifs. Entre temps, Hector Marco a également découvert que tous les systèmes utilisant Dracut au lieu de initramfs sont également vulnérables, notamment les distributions Fedora.

Même si la faille est très simple à colmater, la simplicité avec laquelle une protection peut être contournée reste surprenante. Elle rappelle largement celle détectée dans Grub2 en fin d’année dernière : on pouvait court-circuiter la demande de mot de passe en pressant 28 fois la touche Retour Arrière (backspace) à cause d’un bug arithmétique.

Commentaires (98)

#1

Pour une fois qu’une faille est accessible au commun des mortels ! Par contre je me demande si le mec a découvert la faille par hasard en posant un truc sur son clavier ou si il a exploré le code puis a vu que c’était possible et a essayé.

#2

J’ai checké la date pour vérifier qu’on était pas le premier Avril.  " />

" />

#3

Le plus probable, c’est que c’est son chat qui a trouvé en s’endormant sur le clavier

#4

À partir du moment où on a accès physique à la machine, si on veut faire tourner un shell dessus, rien de plus simple qu’une clé UBS pour booter dessus. Ce sera plus rapide qu’attendre 70 secondes le doigt sur la touche entrée.

#5

#6

Ça dépends de la séquence de boot. Gérée par le bios, elle doit pouvoir être figée par un mot de passe.

#7

Ca me rappelle le trucmachin Symantec qui met un mot de passe au boot du PC avant de lancer l’OS avec chiffrage du disque dur.

" />

" />

Dans une ancienne vie on avait constaté à l’époque que retirer/remettre la batterie du PC portable suffisait à bypass la “protection” sur la version utilisée par le client…

#8

#9

Pour sécuriser une machine rien de plus simple que de commencer par empêcher les curieux de booter sur autre chose que le disque interne (avec secure boot en bonus, tout ça…) et un gros mot de passe sur l’UEFI ! Non… ?

#10

“Et les 150 000 $ de récompenses sont attribués à Félix, magnifique main coon qui a réussi à pirater Chrome ET Edge en moins de 23 secondes ! revoyons au ralenti comment il s’y prend, il roule sur le clavier, s’y frotte bien fort ! Et voilà !!!! il prend le contrôle !!!”

—–[]

#11

Si c’est dans la séquence de boot, ça veut dire que pour le faire à distance il faudrait être en mesure de faire redémarrer la machine ciblée ?

#12

Euh… Et un mot de passe dans GRUB?

C’est complétement stupide comme truc, il suffit de rajouter init=/bin/bash dans grub (mode edition) pour avoir le même accès sur n’importe quel Linux (chiffré ou pas).

Bref, c’est con mais c’est pas une faille car même corrigée, tu peux faire la même chose…

#13

#14

Et quand l’unité de stockage a été chiffrée ça permets toujours d’extraire les partitions chiffrées et de les attaquer ailleurs plus tard…

#15

Pas besoin de cette faille, comme expliqué plus haut, c’est faisable avec n’importe quel bootloader par défaut…

ps: comment je fais moi sinon pour récupérer un serveur dont on a perdu le mot de passe? :)

#16

Me semble que jusqu’à récemment, le mot de passe du grub était contournable quasiment de la même façon à cause du faille du même genre…

" />

" />

EDIT: après vérification, celle de grub était un peux différente c’est sur backspace qu’il fallait appuyerhttp://linuxfr.org/users/vroum/journaux/un-mot-de-passe-ca-s-efface-chez-grub2

#17

Aucun accès aux données n’est autorisé, le gars s’est juste rendu compte que le clair est vulnérable … et PCI ne l’indique pas :-/

Dans la vrai vie, un HIDS pour le clair, de l’alerting, vérif de la signature du noyau au boot etc…

Déçu de PCNXI sur ce coup la.

#18

#19

Les chats domineront le monde ! Je comprend mieux les poils que je retrouvais dans mon clavier ! Les attaques DDOS c’est pas des machines zombies, c’est juste des chats qui profitent que leurs maitres soient pas là.

#20

#21

Bon, donc le gars a trouvé une faille qui permet de lire une partition qui n’est pas chiffrée, mais pas de lire la partition chiffrée. Ça c’est de la faille !

" />

" />

Je ne comprends même pas ce qu’il imagine ? Qu’à partir du moment où on a une partition chiffrée, le système ne doit pas autoriser le boot sur la partition en clair tant qu’on n’a pas déverrouillé la partition chiffrée ?

#22

J’ai l’impression que tu as lu un peu vite

#23

WTF !

#24

Second degré ? Je pense pas que le mec (chercheur en sécurité en l’occurrence) s’est dit : tiens je vais rester appuyer sur entrée pendant 70secondes et voir ce qu’il se passe. Mais vu la faille on peut pas être sur que c’est pas un hasard.

#25

Faut écraser les puces, c’est normale. Difficile de se gratter le dos quand on à pas d’esclave humain sous le coussinets. " />

" />

https://assets-auto.rbl.ms/335783d1cfc6665751c02636c9bcea1114981fbcfd716cdecd1d3…

#26

#27

#28

#29

#30

Pas forcément aller à l’opposé. C’était aussi le ressenti d’un vétéran d’AIX contre Linux que j’ai connu dans une ancienne vie.

C’est un peu le revers de produits “communautaires” contre les produits pensés à destination du monde professionnel. Comme le fait d’utiliser la version communautaire d’un produit open source pour faire des économies de bout de chandelle et couiner au moindre pépin que la seule forme de support, c’est un forum et un moteur de recherche.

#31

<TROLL>Finalement les dev de systemd on bien fait de réimplémenter cryptsetup.</TROLL>

#32

Même principe que pour contourner violemment le verrouillage MdP: On démonte le disque et on va le lire ailleurs.

(et on trouve des systèmes qui préfèrent perdre le contenu du disque si on démonte le boitier)

#33

“Pour le chercheur, il est évident que ce shell ne devrait pas

être présent, ou en tout cas pas dans la configuration par défaut, dans

des systèmes conçus pour être exploités tels quels. Les besoins des

développeurs ne devraient pas être prioritaires, et rien n’empêcherait

une simple option d’être activée plus tard. Sans le shell, le problème de sécurité des mots de passe reste, mais devient nettement moins important, ne laissant finalement « que » 93 ou 452 tentatives selon les cas.”

C’est plus un choix des distributions ça. Cela n’a plus rien à voir avec cryptsetup.

#34

#35

#36

Ou alors il a fait comme moi, s’est trompé de mot de passe et a été droppé sur le shell de secours :-’

#37

Bon, moi qui chiffre rien…

…je ne sais pas si je vais m’y mettre un jour, du coup.

#38

Se tromper 93 ou 453 fois, faut être bien persévérant quand même !

#39

Je pense pas que ce soit si grave. Ca demande un accès physique (ou équivalent, console série, kvm…) pour exploiter cette faille et au final, les partitions chiffrées ne sont pas lisibles, et les partitions en clair sont modifiables.

On pourrait sortir le disque du laptop (15 secondes sur un lenovo dans le petit slot latéral), le brancher sur un adaptateur USB et modifier /boot et ce serait plus rapide que d’exploiter cette faille.

A mon avis, le seul moyen sérieux de se protéger contre les accès physiques, c’est d’utiliser des Self Encrypted Disk… Mais tant que ça n’est pas possible, cryptsetup reste une alternative solide…

#40

Sur mon Ubuntu j’ai chiffré mon disque (1 mdp à mettre avant d’ariver à l’ouverture de la session). C’est ça qui utilise Cryptsetup ou pas ? " />

" />

#41

#42

#43

A priori, oui.

Vérifie quand tu as entré ton mot de passe, si c’est le cas, il y a un message avec le mot Cryptsetup.

#44

Ok je vérifie demain matin " />

" />

" />

" />

Ou alors je maintiens la touche Entrée pendant 70 secondes

#45

Sous Debian j’ai eu la mise à jour.

#46

#47

lol, vous êtes sérieux ?

Elle est où la faille ? Il n’y a pas d’accès aux données chiffrées, et heureusement.

Comme cela a déjà été dit, a partir du moment où on a un accès physique à la machine il suffit d’un LiveUSB ou d’extraire le disque pour le brancher ailleurs afin d’obtenir le même résultat (avec un simple chroot).

Cette nouvelle “faille” est en train de faire le buzz sur la toile mais c’est totalement ridicule, c’est plus un “bug” du prompt qu’une faille.

#48

La faille de sécurité qui n’en ai pas vraiment une… Avec un accès physique à la machine on peut faire tellement pire qu’avoir un prompt en root… Si on veut vraiment bien sécuriser la chose cela commence à devenir “technique” : Verrouiller le BIOS, le chargeur de démarrage, rendre impossible le boot sur tout autre media, et bien sûr rendre impossible d’ouvrir physiquement la machine.

#49

#50

C’est + le “a distance” le vrai soucis de la faille , tomber en root sur un serveur, même si t’as pas accès aux donnée, tu as de quoi t’amuser ….

#51

Oui, enfin si tu as un accès physique à la machine, on s’en fout que la machine boot pas un autre disque dur. Ce sont les données présentes sur le disque du qui est présent dedans initiallement qui sont intéressantes et qu’on peut potentiellement lire sur une autre machine.

#52

C’est exploitable à distance, cf l’article.

#53

Oui, si ce n’est que à part via des systèmes dans le genre intel ILO, je ne vois pas en quoi cette faille serait exploitable à distance. Je pense que le défaut de sécurisation de l’accès est plus important encore. Ceci dit, une fois cet accès disponible sur une machine éteinte, on peut toujours mettre en place une backdoor.

#54

j’espère que vous ne le prendrez pas mal mais du coup le titre fait un peu putaclick par rapport à la faille réelle, non ? " />

" />

#55

exactement, même si le bios ou GRUB est verrouillé par mot de passe il suffit de sortir le disque et de le brancher sur une autre machine.

Le correction de ce bug ne changera pas grand chose à ce niveau là: un accès physique permet d’introduire dans la partition de boot ce qu’on veut… logiciels espions inclus.

La seule solution c’est d’utiliser un boot signé style “secure boot”

#56

#57

quelqu’un qui a un accès kvm ip style “iDrac” ou “IPMI” peut de toute façon généralement faire booter ce qu’il veut. Donc ça ne change rien pour lui, il pouvait déjà écrire ce qu’il voulait dans la partition de boot, même sans cette faille.

#58

#59

#60

#61

#62

Avouons tout de même que “contourner un outil de chiffrement” c’est un peu racoleur comme titre.

Ca contourne l’authentification par mot de passe, et c’est déjà assez grave en soi.

Le chiffrement n’est pas contourné… puisque les données sont toujours chiffrées.

#63

Ce doit être pour cette raison qu’ Apple soude ses SSD sur certains de ses portables…  " />

" />

#64

Ne t’en fait pas, il suffit de passer un argument au noyau pour arrivé sur le même shell que le chercheur (qui a l’air d’autant connaitre Linux que ma grand mère).

#65

#66

roh le titre putaclick …. en aucun cas ca permet de contourner le chiffrement, les disques restent inaccessible …

ca craint la de faire ca.

#67

Ca me rappelle une vielle histoire de Mandrake le magicien dans le Journal de Mickey (vers 1984-1988 " />) …

" />) …

Les chats sont en réalité des extra-terrestres qui avaient leur serviteurs robots donnés des millions d’années plus tôt par d’autres entités. Un jour ils ont rencontré leur homologues chiens : les robots se sont entretués jusqu’au dernier et ont détruits leur planète mutuelle. Ils se sont exilés sur la terre depuis l’âge du feu et ils se servent de nous comme serviteurs … sauf qu’ils ont découvert là aussi des chiens préhistoriques (mais arriérés) qui étaient déjà les copains des humains.

Bref, en sous-main, la société secrète des chats domine le monde.

#68

#69

#70

Quand on s’appelle Marco, on est forcément un chercheur hors pair.

" />

" /> " />

" />

#71

#72

Pour moi ce n’est pas une « faille ». Une faille (ou vulnérabilité), c’est un bug non prévu par les développeurs, qui permet à une personne malveillante d’avoir des droits qu’il ne devrait pas avoir (accès root, accès à certains fichiers, etc.). Si la faille est prévue par les développeurs, alors on n’appelle plus ça une faille mais une backdoor…

" />

" />

Là, c’est plutôt un programme qui a été mal conçu. On est typiquement dans le defective by design. Cryptsetup est censé chiffrer les partitions et les protéger. Mais un développeur a volontairement fait en sorte qu’au bout d’un certain nombre de tentatives, le programme laisse tomber et donne un shell avec accès root. Comment cela peut-il sembler être une bonne idée ? Personne ne s’est aperçu que ça va complètement à l’encontre de ce que l’outil est censé faire ?

Bref, pas un bug ni une faille, mais une mauvaise décision des programmeurs…

#73

#74

#75

#76

En fait, la vrai “faille” c’est qu’il manque le moyen d’empêcher le script de fallback sur la console d’initrd. Un flag “debug” ou “interactive” et le tour est joué… " />

" />

Enfin je pense que tout est dit dans les commentaires. L’article lui est pauvre et sans intérêt. Je m’inscris sur la liste des déçus ici.

#77

#78

#79

#80

Attention, rien n’indique que l’argument init soit géré par l’initramfs avant la partie déchiffrement, et du coup tu drop sur le shell par défaut. et pas sur ton /bin/bash. Fonctionnellement c’est identique mais l’origine du shell est différente.

A vérifier dans les implémentations modernes des initramfs des distri.

#81

Dans la très très grande majorité des cas, avec cette “faille” tu ne peux à peu près rien faire de plus que ce que tu pourrais faire avec un accès physique au clavier et au bouton démarrer du PC, ce dont tu as besoin de toute manière pour l’exploiter (cf plus bas pour l’accès distant).

Le seul cas que je vois où cela change quelque chose est si le BIOS est verrouillé, et l’accès au shell de secours du boot manager (Grub) n’est pas possible, et soit tu ne peux pas faire de reset du CMOS sur la carte mère soit le BIOS protège le disque dur et le rend inutilisable en cas de reset du CMOS. Alors, et seulement alors, l’attaquant obtient une surface d’attaque supplémentaire via le shell initrd. Ce qu’il peut en faire dépend de ses connaissances, il n’a aucun accès réseau, aucune source de données externe accessible (en supposant que les ports USB soient désactivés dans le BIOS auquel il n’a pas accès dans ce scénario), n’a que la saisie par clavier comme possibilité, et un temps limité car le serveur est en phase de démarrage donc forcément down donc ce n’est pas discret.

L’accès à distance n’est possible que via IPMI ou KVM sur IP. Si l’attaquant a accès à cela, alors déjà il y avait une faille dans la protection de l’accès à l’IPMI ou du KVM sur IP, et ensuite, il se retrouve exactement dans le cas de l’accès physique au bouton démarrer et au clavier.

Autrement dit, c’est comme si un complice avait pu entrer par infraction pour s’assoir en face du PC, qu’il était capable de voir l’écran, de taper au clavier, et d’appuyer sur le bouton d’allumage du PC, que tu l’appelais par téléphone pour lui donner des instructions, et que t’appelais ça un accès à distance.

Bref, soit ça n’apporte aucune surface d’attaque supplémentaire, soit il faut réunir un grand nombre de conditions pour que cela en apporte une, et de toute manière elle est très difficilement exploitable. Donc en effet, cela devrait être guère inquiétant pour une très grande majorité des gens.

#82

c’est pour ça que la signature du boot est une excellente solution technique (mais complexe à mettre en place). Car même avec ce genre de bug il serait impossible de modifier la partition de boot si on n’a pas les clés de signature. " />

" />

#83

#84

#85

#86

Exactement.

A noter que le probleme ne vient pas de cryptsetup lui même et que cette ‘faille’ reste accessible même si cryptsetup de renvoie pas vers un shell.

Faire du chiffrement ‘integral’ avec cryptsetup est juste la pour empecher des personnes d’acceder au contenu des disques en cas d’acces physique et de vol des disques. Il n’a pas vocation a faire de la détection d’intrusion.

Il faut coupler le chiffrement des données avec une detection d’intrusion (à l’ouverture du boitier par exemple) ainsi que l’utilisation d’un TPM (par exemple) et de secure boot pour:

#87

Des données chiffrées

#88

#89

Comme tu dis !

Je me demande bien en quoi c’est une faille… On parle d’un boot chiffré avec LUKS là, et d’accès à la machine (le gars prétend que c’est possible en accès distant, sans donner de preuve).

Et effectivement, à partir du moment où on a accès à la machine, la belle affaire de contourner un boot avec LUKS : DVD, clé USB, netboot, etc… tout fait l’affaire, et on a tout autant les droits root.

Par ailleurs, la soit disant “faille” ne remet absolument pas en cause la sécurité des données chiffrées, elle débouche sur sur shell root (car on est en root à cette phase du démarrage), lequel shell root on peut obtenir de multiples autres façons avec un accès physique.

Quant à recopier les données chiffrées pour les brute-forcer ailleurs : qu’est-ce que ça change cette “faille” si on a un accès physique ? On peut même démonter le disque, le mettre sur on PC à soi pour le copier physiquement bit à bit et remettre le disque en place.

Bref, c’est en réalité juste une fonctionnalité maladroite qu’il convient effectivement de retirer, mais difficile de penser que c’est une faille grave malgré le sensationnalisme journalistique (sur ce coup c’est pire chez The Reg !)

#90

Et donc est-ce qu’on aura droit à une news pour corriger le tir ou au moins à un update de celle-ci histoire de faire un minimum sérieux ?

#91

#92

Et puis quoi encore ?

Tu n’aurais pas voulu une analyse critique dans l’article non plus ?

Quelqu’un annonce ce qu’il appelle une faille, on ne va quand même pas remettre en cause ce qu’il dit.

#93

N’importe quoi !!!

“Cette attaque requiert un accès physique à la machine, mais Hector Marco précise qu’elle peut être exploitée à distance, notamment sur les serveurs cloud, où Linux est monnaie courante. Il ne donne par contre pas d’indication sur ce deuxième cas de figure.”

elle n’est pas faisable à distance, le gars qui a appuyé comme un boeuf sur ENTER , ment !!!!

il faut un accès physique pour accéder à la séquence de boot !

Le mec parle de cloud .. ben oui une machine virtuel si tu peux la rebooté , via une console on a accés à la séquence de boot … donc c’est commeun accés physique !

bref une faille qui n’est qu’une faille de cryptsetup … donc aucunement LINUX

#94

+1

#95

… yep, cela occupe l’humain, on dira !

#96

Et ce n’est meme pas un problème dans cryptsetup :

This is problem in intramfs scripts only (these are not part of cryptsetup project), it is neiter bug in cryptsetup nor in LUKS. Some distributions could add these scripts to distributed package, please check your distro updates for more info.

https://gitlab.com/cryptsetup/cryptsetup/