Google continue de renforcer ses alertes pour les éléments non sécurisés. Cette fois, c'est pour les emails échangés avec des personnes dont le service n'utilise pas TLS, ou dont l'expéditeur ne peut pas être identifié par SPF/DKIM. Tout un programme.

En plein #SaferInternetDay, Google a décidé de mettre en place une nouvelle fonctionnalité au sein de Gmail. En effet, depuis longtemps, la société est engagée pour tout ce qui touche à l'échange chiffré par TLS des emails entre serveurs, qu'il ne faut pas confondre avec le chiffrement du contenu du message (qui n'est pas vraiment la priorité de Google).

Elle avait mis en place une section dans son Transparency report évoquant ce point de manière détaillée, afin notamment de mettre en avant les bons et mauvais élèves.

Services qui n'utilisent pas TLS : un cadenas rouge sera affiché

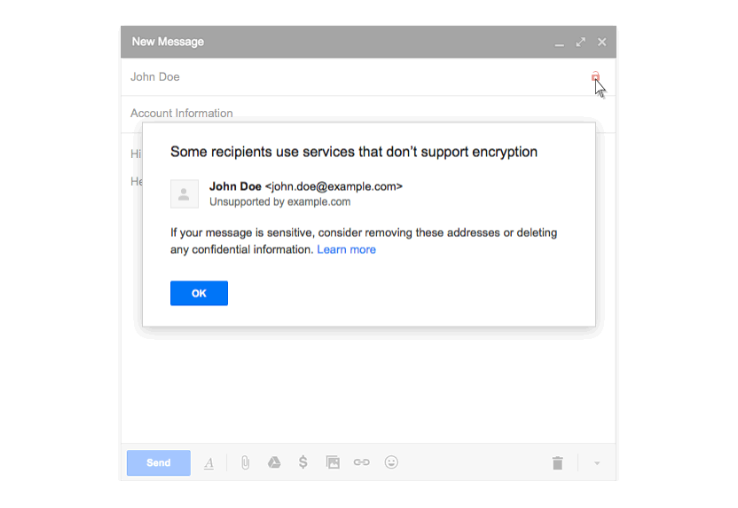

Désormais, cette information sera un peu plus visible, comme annoncé il y a quelques semaines. En effet, si vous recevez ou que vous envoyez un message à un tiers qui utilise un service qui transmet les emails de manière non chiffrée, une icône apparaîtra sous la forme d'un cadenas rouge ouvert. Une manière de vous rappeler que ce n'est pas parce que vous demandez le chiffrement de l'échange qu'il est utilisé et que tous les serveurs n'utilisent pas encore TLS.

SPF/DKIM sur le devant de la scène avec un avatar mystère

De la même manière, si un email est envoyé par un compte qui ne peut pas être authentifié, un avatar sous la forme d'un point d'interrogation rouge sera affiché. Là aussi il faut rappeler qu'envoyer un email depuis n'importe quelle adresse est chose aisée.

Depuis quelques années, des normes comme SPF (Sender Policy Framework) et DKIM (DomainKeys Identified Mail) permettent d'associer un nom de domaine à une adresse d'expéditeur afin de s'assurer de leur validité et ainsi lutter contre le spam. En leur absence, il vous sera donc signalé par cette icône qu'il faut faire attention au contenu de l'email.

Comme le dit Google, ces indicateurs ne signifient pas que les emails concernés sont dangereux, mais qu'il faut se méfier. C'est aussi sans doute une manière de forcer à une utilisation plus massive de ces normes, un peu à la manière du référencement favorisé des sites HTTPS ou la volonté de considéré à terme les sites se limitant à HTTP comme des sources non sécurisées.

Reste que Google avait annoncé il y a près de deux ans des solutions pour mettre en place un chiffrement du contenu des emails, en complément de l'échange entre serveurs. Le projet semble aujourd'hui abandonné, ce que l'on ne peut que regretter. Les engagements d'une société comme Google pour la sécurité ne pouvant simplement s'arrêter là où l'examen du contenu de nos emails s'avère nécessaire pour son modèle économique publicitaire.

Commentaires (20)

#1

Enfin.

#2

Les engagements d’une société comme Google pour la sécurité ne pouvant simplement s’arrêter là où l’examen du contenu de nos emails s’avère nécessaire pour son modèle économique publicitaire.

Roooh vous exagérez là avec ce vilain procès d’intention.

Ils doivent bien avoir un argument sécuritaire à deux balles pour justifier le fait qu’ils prônent la sécurité jusqu’à une certaine limite.

Bref, Google quoi.

#3

Des mesures inutiles, et qui seront probablement mal comprises des utilisateurs.

#4

Au moins quand ils en filent une copie à la NSA, ils sont vraiment sûr de l’identité de vos correspondants.

#5

Spf et Dkim c’est de l’anti spoofing au niveau du nom de domaine, pour identifier les serveurs qui sont autorisés à envoyer ou faire transiter les emails. Faut encore y rajouter un record dmarc pour donner instruction aux serveurs emails de rejeter les emails frauduleux ou des les mettre en quarantaine sinon tout seul ça sert à rien en pratique…

#6

pas tout à fait.

mais avec le tissu économique actuel, et donc, la partie SI dans les tpe, et même pme, est absente.

La considération de ces services/protocoles est nulle. J’ai énormément de problème dans notre secteur d’activité, car nous sommes sous gapps, et de ce fait, nous rencontrons de plus en plus de soucis à recevoir des emails. J’ai beau expliqué à certains pourquoi, le message ne passe pas.

C’est pour cela que je n’ai pas géré DMARC pour l’instant…

#7

Bon, bah ça va nous faire des devis à faire pour les clients ça  " />

" />

" />

" />

J’imprime la news et je m’en sers comme justification commerciale

#8

Depuis quelques années, des normes comme SPF (Sender Policy Framework) et DKIM (DomainKeys Identified Mail)

absence, il vous sera donc signalé par cette icône qu’il faut faire

attention au contenu de l’email.

=> Vous allez peut être dire que je chipote, mais il me semble que ces deux normes protègent un domaine expéditeur en assurant son intégrité et non pas l’adresse complète de l’expéditeur ( qui comprend la partie domaine et identification de l’ utilisateur).

Enfin c’est surement ce que vous vouliez dire mais je trouve la formulation ambigu.

#9

Dans un monde où les échanges sont chiffrés, ceux qui ont accès au contenu en clair obtiennent un avantage sur les concurrents.

Hors-sujet ? Peut-être, ou peut-être pas…

#10

Heu non, SPF et DKIM ont leur propre systeme de policy.

DMARC rajoute le retour d’informations au postmaster (utile pour détecter les erreurs de configuration ou les violations)

#11

Ils sont juste très possessifs chez Google. Ils veulent s’assurer de l’exclusivité de vos données persos :)

#12

Ça reste mieux que chez Microsoft, où leur SmartScreen envoie tes emails automatiquement dans les spam (avec spf, dkim, dmarc…), et ça c’est seulement si tu as enregistré ton serveur smtp chez eux, dans le cas contraire les emails ne sont même pas acceptés…

Pour le reste, Google qui nous parle de sécurité…

#13

Bonne initiative.

C’est comme le cadenas du HTTPS, ça a l’air de rien mais ça va inciter tout le monde à s’y mettre.

#14

Pour le chiffrement des contenus, il vaut utiliser gnupg ou des systèmes similaires.

Certes un chiffrement technique de bout en bout entre le serveur smtp de l’expéditeur d’origine et le serveur smtp du récipient permettrait d’éliminer le risque d’interception par un relais tiers, mais ça complique tellement les choses d’un point de vue technique sans offrir une confidentialité fondamentalement meilleure aux utilisateurs (les relais smtp source et destination ont accès aux contenus)

#15

Moi je m’en suis servi dans ma boite pour (re)lancer le sujet… ça va trancher

#16

Bien vu ! c’est le moment d’enfoncer le clou  " />

" />

#17

#18

Sans DKIM et SPF, tu as toutes les chances de finir dans les spam de Google aussi…

Donc je vois pas trop où ils veulent en venir avec leur annonce

#19

Oui ça unifie les règles et ajoute un peu de sucre, mais DKIM et SPF ont déjà leur système de policy et sont donc utilisable seuls (message auquel j’ai répondu prétend le contraire)

#20